Специалисты Cisco Talos обнаружили обновленную версию трояна Masslogger, который сейчас в основном атакует пользователей из Турции, Латвии и Италии, расширяя географию своей активности. Дело в том, в конце 2020 года малварь была нацелена на пользователей в Испании, Болгарии, Литве, Венгрии, Эстонии и Румынии, но похоже цели вредоноса теперь меняются почти ежемесячно.

Masslogger предназначен для кражи учетных данных, а также является кейлоггером (в этой версии трояна данная функциональность, похоже, отключена). Он способен воровать данные через SMTP, FTP или HTTP. И если для первых двух вариантов дополнительных серверных компонентов не требуется, то хищение через HTTP осуществляется посредством веб-приложения в панели управления малварью.

В настоящее время вредонос похищает учтенные данные из Discord, Microsoft Outlook, Mozilla Thunderbird, NordVPN, FileZilla, Pidgin, FoxMail, Firefox, QQ Browser и браузеров на базе Chromium (Chrome, Chromium, Edge, Opera, Brave).

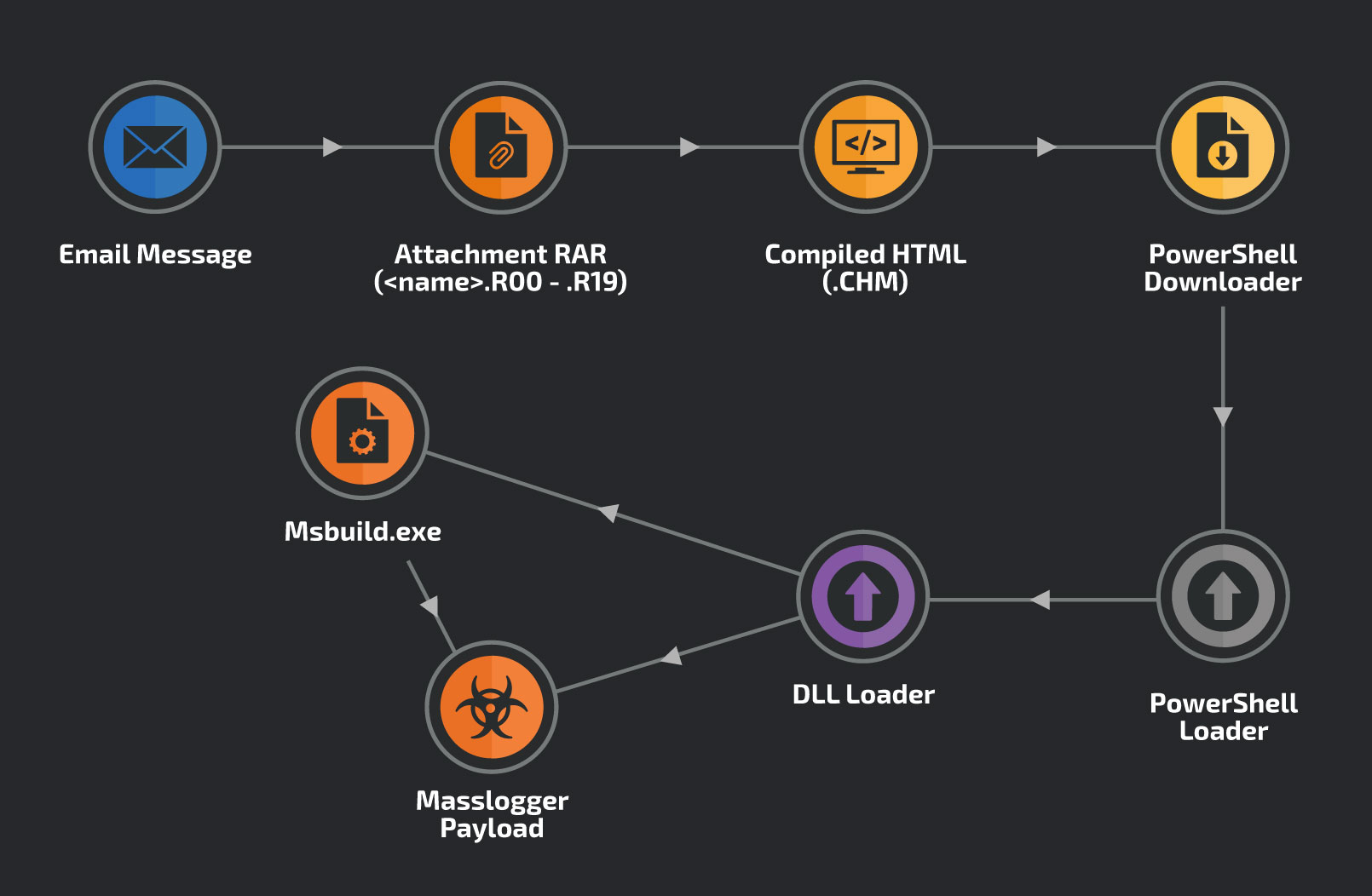

Впервые Masslogger был замечен экспертами еще в апреле 2020 года, но теперь значительно изменился. Новейший Masslogger распространяется через фишинговые письма и заключен в многотомный архив RAR. Малварь использует формат .chm и расширения .r00, что особенно заинтересовало экспертов.

«CHM — это скомпилированный HTML-файл, содержащий встроенный HTML-файл с кодом JavaScript для запуска процесса заражения. Каждая стадия заражения сильно обфусцирована, чтобы избегать обнаружения с использованием простых сигнатур», — рассказывают специалисты, упоминая, что такой формат файлов обычно используется в работе справки Windows.

В конечном итоге все это приводит к развертыванию скрипта PowerShell, который содержит непосредственно загрузчик Masslogger. Загрузчик обычно размещается на взломанных легитимных хостах, а имя файла, как правило, содержит одну букву и оду цифру с расширением .jpg. Например, «D9.jpg».

При этом эксперты подчеркивают, что малварь почти полностью выполняется и присутствует только в памяти. Единственный компонент на диске — это почтовое вложение и скомпилированный HTML-файл.

Источник: xakep