Аналитики компании Google изучили 0-day уязвимости, обнаруженные ими в 2020 году, и пришли к выводу, что почти четверть проблем – это новые вариации уже известных багов, ранее получавших патчи. Авторы отчета пишут, что многих проблем можно было избежать, если бы разработчики сразу исправляли свои продукты более тщательно.

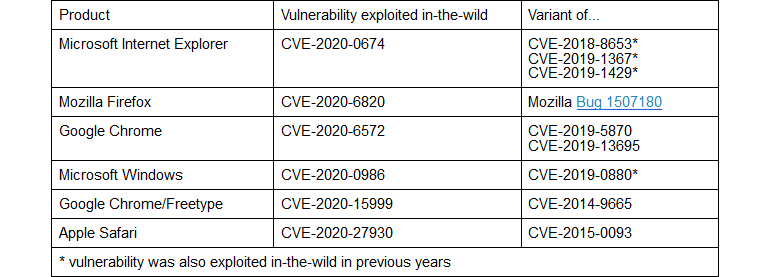

В 2020 году, благодаря работе команды Google Project Zero, в общей сложности было выявлено 24 уязвимости нулевого дня, которые активно использовали хакеры. Шесть из них (в Chrome, Firefox, Internet Explorer, Safari и Windows) оказались новыми версиями ранее известных уязвимостей. Просто злоумышленники внимательно изучили старые баг-репорты, разобрались в исходных проблемах, а затем создали для них новые версии эксплоитов.

«В некоторых эксплоитах достаточно было изменить одну или две строки кода, чтобы получить новый работающий эксплоит для уязвимости нулевого дня», — рассказывают эксперты.

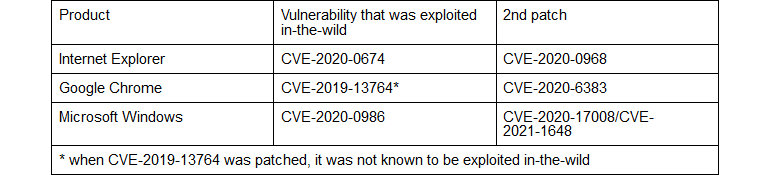

Кроме того, еще три проблемы, обнаруженные в прошлом году и затрагивавшие Chrome, Internet Explorer и Windows, были исправлены не полностью, то есть в итоге потребовали дополнительных патчей. По сути, если бы хакеры внимательно изучили вышедшие исправления, они могли бы обнаружить способ, позволяющий им продолжить эксплуатацию багов и атаки.

Эксперты Google Project Zero советуют своим коллегам глубже анализировать 0-day уязвимости и учиться работать с такими проблемами. Когда-то команда Google Project Zero создавалась именно для поиска и исследования уязвимостей нулевого дня, и теперь ее специалисты говорят, что 0-day баги – это своего рода «окно», позволяющее заглянуть в головы злоумышленников, узнать как можно больше о возможных векторах атаки, классах проблем и способах борьбы с ними.

Источник: xakep