an_read»>

Специалисты Malwarebytes обнаружили интересный MageCart-скрипт (веб-скиммер), который не просто заражает интернет-магазины и похищает данные банковских карт их посетителей, но паразитирует на малвари других хакеров.

Напомню, что изначально название MageCart было присвоено одной хак-группе, которая первой начала внедрять веб-скиммеры (вредоносные JavaScript) на страницы интернет-магазинов для хищения данных банковских карт. Но такой подход оказался настолько успешным, что у группировки вскоре появились многочисленные подражатели, а название MageCart стало нарицательным, и теперь им обозначают целый класс подобных атак.

Исследователи обнаружил новый скиммер, когда расследовали волну взломов интернет-магазинов, работающих под управлением устаревшей Magento 1. Хотя само по себе присутствие малвари на таких сайтах неудивительно, интересным оказался заразивший их вредонос.

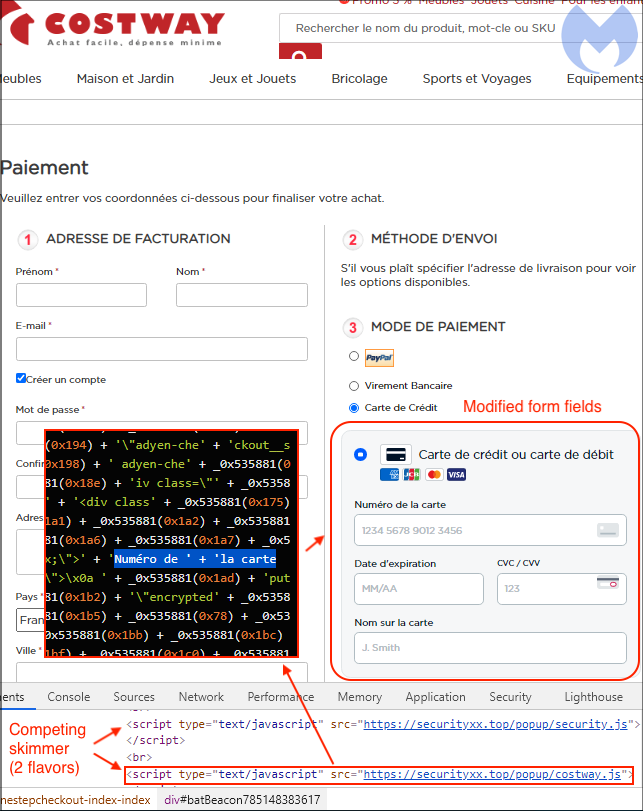

«Злоумышленники разработали специальную версию скрипта, которая знает о сайтах, уже зараженных другим скиммером для Magento 1. Второй скиммер просто собирает данные кредитных карты из уже существующих фейковых форм, которые были внедрены на сайт предыдущими злоумышленниками», — пишут аналитики Malwarebytes.

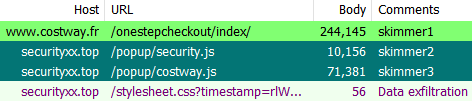

То есть первая хак-группа взломала сайты компании и внедрила них поддельные платежные формы, ворующие финансовые данные покупателей. Вторая хак-группа дополнительно загрузила на эти сайты собственные кастомные веб-скиммеры с домена securityxx[.]top. Так, один скрипт собирает данные из уже существующего скиммера первой группировки, а второй активируется лишь в том случае, если магазин был очищен от малвари, введенной во время изначального взлома Magento 1.

Таким образом, две хакерские группировки внедрили на сайты взломанных магазинов три разных MageCart-скрипта. Исследователи отмечают, что такие ситуации не редкость и MageCart-группировки нередко конкурируют между собой, уничтожая или пытаясь использоваться малварь своих «коллег по цеху».

Источник: xakep