an_read">

Вчера специалисты компаний «Яндекс» и «Лаборатория Касперского» сообщили, что нашли потенциально вредоносный код в популярных браузерных расширениях. В итоге были отключены SaveFrom.net, Frigate Light, Frigate CDN и ряд других расширений (в общей сложности более 20), чья суммарная аудитория превышала 8 000 000 человек.

Инженеры «Яндекса» рассказали, что некоторое время назад им стали поступать жалобы пользователей на некий странный звук, который можно было принять за голосовую рекламу, хотя в браузере не было открыто ничего подозрительного.

Как оказалось, у всех пострадавших у пострадавших было установлено расширение для загрузки видео от сервиса SaveFrom.net, и его отключение действительно отключало и странные фоновые звуки. Представители «Яндекса» связались с разработчиками расширения, и те высказали предположение, что это ошибки конвертера, и внесли исправления. После этого обновления расширения жалобы на звук прекратились.

Однако в ноябре текущего года антифрод-комана «Яндекса» заподозрила неладное. Специалисты получили сигнал о том, что кто-то использует аудиторию популярных браузеров для накрутки просмотров видео в онлайн-кинотеатрах. Пользователи на самом деле не видели видео, потому что оно воспроизводилось на фоне. Тем не менее, это приводило к существенному потреблению трафика и перегружало работой вычислительные ресурсы компьютера, и такое поведение никак нельзя было назвать добросовестным.

«На посторонний звук больше никто не жаловался. Это можно было легко объяснить сознательным исключением аудитории Яндекс.Браузера из целевой. Подобные попытки избежать внимания со стороны нашего антифрода мы уже неоднократно встречали в прошлом при анализе поведения расширений из Chrome Web Store (напомним, что наш браузер поддерживает установку в том числе из этого каталога).

Но все оказалось куда проще: на этот раз фоновое воспроизведение видео проходило в беззвучном режиме. Вскоре коллеги из Службы информационной безопасности выяснили, что проблема затрагивает не только внешних пользователей нашего браузера, но и даже наших коллег. Так мы получили проблемные ноутбуки для исследования и наконец-то смогли детально разобраться в происходящем.

На проблемных устройствах наших коллег были установлены расширения SaveFrom.net, Frigate Light или Frigate CDN. Источник их установки значения не имел (SaveFrom.net мог быть установлен с сайта, а Frigate — напрямую из каталога Chrome Web Store)», — рассказывают специалисты в блоге компании.

В итоге оказалось, что оба расширения семейства Frigate (Light и CDN) имеют один и тот же участок кода, который отвечает за динамическую подгрузку и исполнение JS-скриптов. Таким способом расширения в фоне подтягивали потенциально вредоносный код.

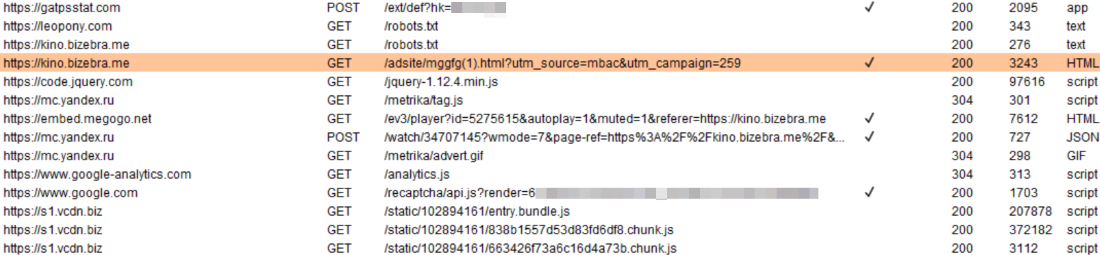

«Этот код совершает запрос по адресу fri-gate.org/config.txt и получает адрес командного сервера для дальнейшей работы. Такое решение позволяет без обновления расширения менять адреса командного сервера, если с ним что-то пошло не так. В момент нашего анализа командным сервером был gatpsstat.com.

Раз в час расширения совершают запрос к командному серверу в обработчик /ext/stat. При первом запросе им выставляется cookie, которая содержит uuid пользователя. Ответ сервера декодируется и попадает в функцию debug(), которая, по сути, является функцией eval() для выполнения JS-кода», — гласит отчет.

Интересно, что все расширения имеют возможность динамически выполнять JS-код, который они получают раз в час из обработчика /ext/stat. Этот JS-код в разные моменты времени мог быть любым, сколь угодно опасным. Скрытое воспроизведение видео могло быть лишь одним из множества возможных симптомов, признают эксперты.

Также обнаружилось, что сомнительная активность прекращалась, если пользователь открывал адрес поддержки Яндекс.Браузера или служебную страницу для анализа трафика.

В конечном итоге специалисты пришли к выводу, что расширения получали задания от собственного управляющего сервера и генерировали фрод-трафик, проигрывая видео в скрытых вкладках, а также имели возможность перехватывать токены oAuth-токены «Вконтакте» (правда неясно, использовался ли данный механизм на практике). Схема запускалась только в случае активного использования браузера, при этом код включал в себя защиту от обнаружения, включая обфускацию и сжатия.

«Мы считаем описанное поведение потенциально опасным и недобросовестным, поэтому приняли решение отключить в Яндекс.Браузере уже установленные копии расширений SaveFrom.net, Frigate Light, Frigate CDN и некоторых других. Пользователи этих расширений получат уведомление, в котором мы расскажем о причинах отключения. После этого они смогут принять осознанное решение и при необходимости включить их вновь (хотя мы настоятельно рекомендуем так не поступать).

Кроме того, мы передали результаты нашего технического анализа коллегам из «Лаборатории Касперского» и Google. В «Лаборатории Касперского» уже подтвердили наличие потенциально вредоносной составляющей в расширениях, теперь продукты компании детектируют эту угрозу и блокируют связанные с ней URL-адреса и фрагменты скриптов», — резюмируют аналитики «Яндекса».

Источник: xakep