По информации SentinelLabs, в последнее время «правительственные» хакеры из группировки APT36 (она же Transparent Tribe) уже использовали как минимум три Android-приложения, имитирующие YouTube, для заражения устройств своих целей трояном CapraRAT.

APT36 — связанная с Пакистаном хак-группа, в основном известная использованием вредоносных приложений для Android для атак на индийские оборонные и правительственные учреждения. Судя по всему, цели кампании, теперь обнаруженной SentinelLabs, так же связаны с военными и дипломатическими кругами в Индии и Пакистане.

По словам исследователей, вредоносные APK распространяются не через официальный магазин Google Play, поэтому, скорее всего, сначала люди становятся жертвами социальной инженерии, и злоумышленники убеждают их загрузить и установить приложение из стороннего источника.

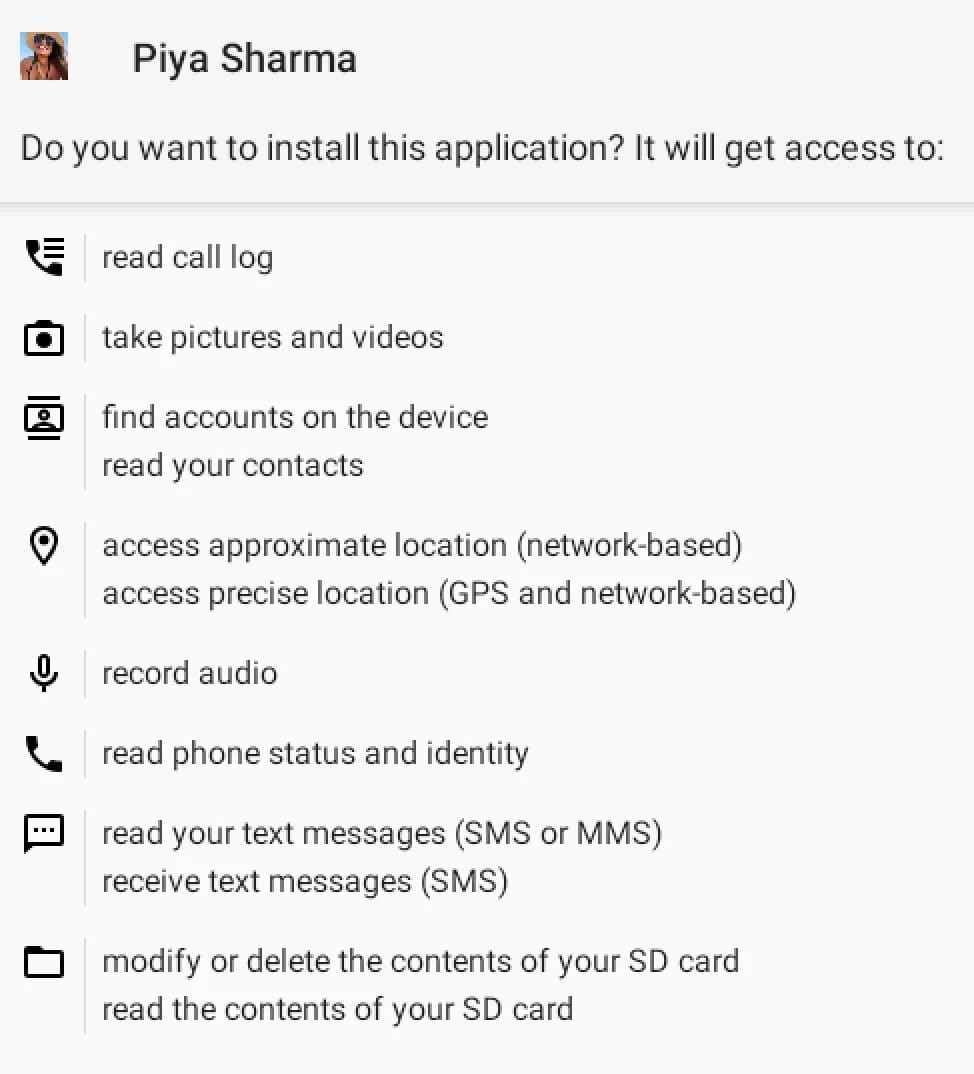

Вредоносные файлы APK были загружены на VirusTotal в апреле, июле и августе 2023 года, причем два из них назывались «YouTube», а другой — «Piya Sharma», что связано с каналом некой личности, которую злоумышленники использовали для «романтических» атак.

При установке малварь запрашивает у пользователя множество опасных разрешений, но к некоторым из них жертва может отнестись без подозрения, ожидая чего-то подобного от YouTube.

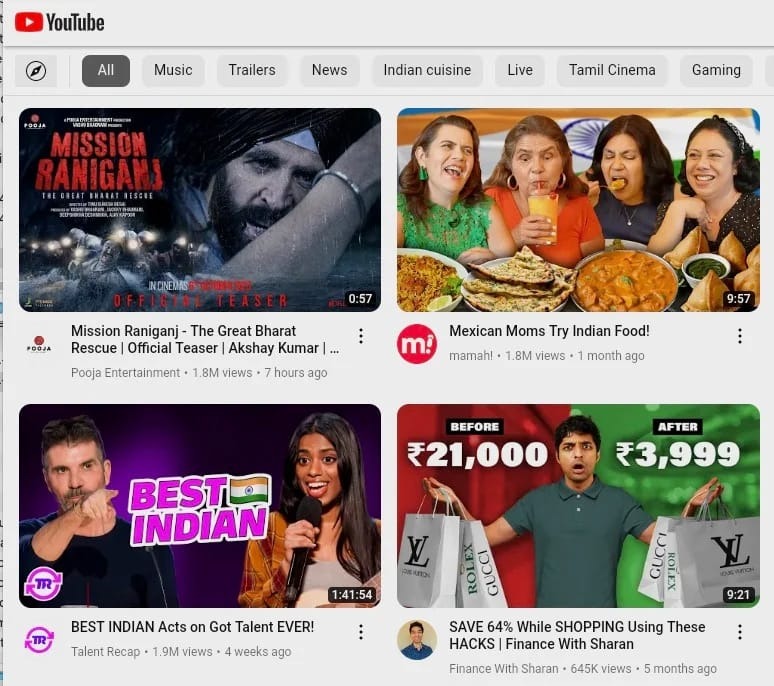

Интерфейс вредоносных приложений пытается имитировать настоящее приложение YouTube, но больше напоминает браузер, а не собственное приложение Google, поскольку для загрузки сервиса здесь используется WebView. Кроме того, в приложении отсутствуют некоторые функции, доступные в настоящей версии.

После запуска CapraRAT на устройстве малварь может выполнять следующие действия:

- вести запись с помощью микрофона, фронтальной и задней камеры;

- собирать содержимое SMS и мультимедийных сообщений, журналов вызовов;

- отправлять SMS-сообщения и блокировать входящие SMS;

- инициировать телефонные звонки;

- делать скриншоты;

- изменять системные настройки, включая настройки GPS и сети;

- изменять файлы в файловой системе устройства.

SentinelLabs сообщает, что версии CapraRAT, обнаруженные в ходе недавней кампании, имеют улучшенные характеристики, по сравнению с ранее изученными образцами, то есть вредонос продолжает развиваться.

Что касается атрибуции, то адреса управляющих серверов, с которыми взаимодействует CapraRAT, жестко закодированы в конфигурационном файле приложений и связаны с прошлой активностью группировки Transparent Tribe. При этом некоторые IP-адреса оказались связаны с другими RAT-кампаниями, хотя точная связь между ними и APT36 остается неясной.

Аналитики SentinelLabs резюмируют, что группировка обладает весьма слабой операционной безопасностью, что позволяет легко идентифицировать ее кампании и инструменты. Однако постоянное появление новых вредоносных приложений дает хакерам преимущество, позволяя находить все новых жертв.

Источник: xakep