По данным аналитиков компании Checkmarx, за последние месяцы сразу два неназванных банка стали жертвами атак на опенсорсную цепочку поставок. Исследователи говорят, что этой первые инциденты такого рода.

В феврале и апреле текущего года злоумышленники загрузили пакеты с вредоносными скриптами на npm.

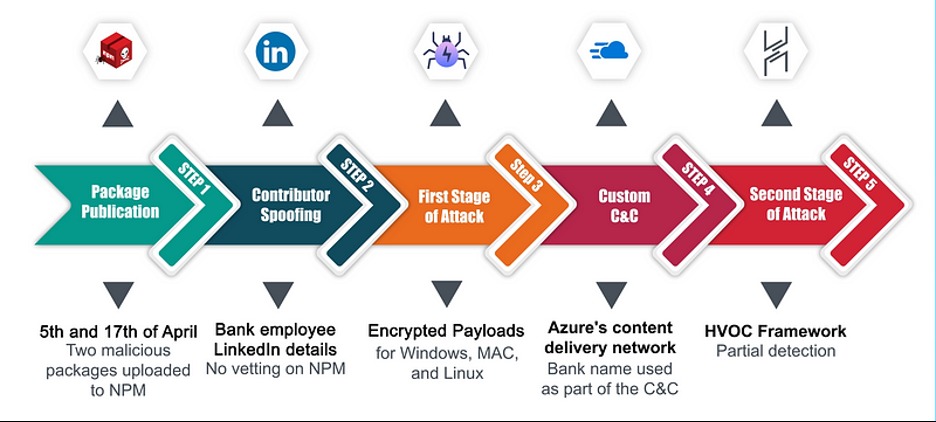

Так, в ходе одной из атак хакеры разместили несколько зараженных пакетов с предустановленными скриптами, которые проверяли операционную систему жертвы. В зависимости от того, была это Windows, Linux или macOS, скрипт декодировал другие зашифрованные файлы в пакете. Затем эти файлы использовались для загрузки малвари на целевой компьютер, и хакеры переходили к использованью фреймворка Havoc для пост-эксплуатации, который способен обходить такие стандартные средства защиты, как Windows Defender.

Злоумышленники, загрузившие эти пакеты в npm, создали фейковую страницу на LinkedIn, где выдавали себя за сотрудника банка-жертвы. Из-за этой особенности исследователи Checkmarx вначале решили, что, возможно, это не атака, а сами специалисты банка проводят пентест. Однако связавшись с финансовым учреждением, исследователи убедились, что там даже не слышали о таком ПО.

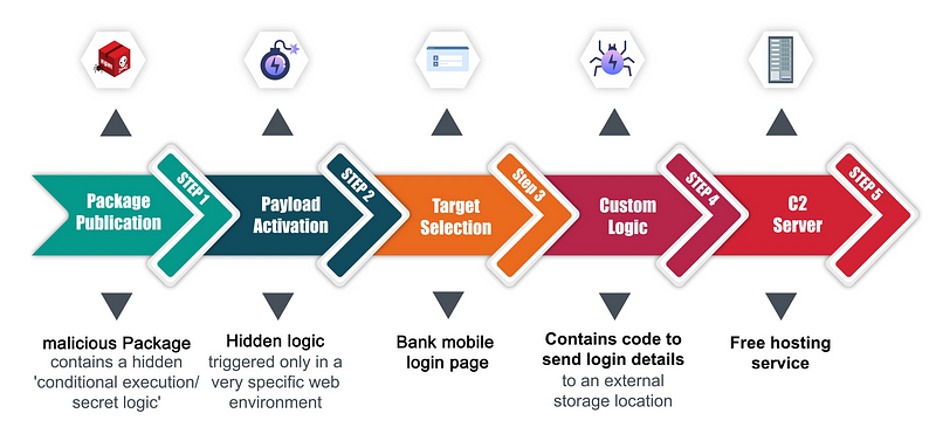

В другом инциденте хакеры нацелились на страницу логина банка, создав npm-пакет в который внедрили вредоносный код, «бездействовавший, пока его не побудили к действию». Код был ориентирован на мобильную страницу входа в банк.

«Полезная нагрузка демонстрирует, что злоумышленник определил уникальный ID элемента в HTML-коде страницы логина и разработал свой код таким образом, чтобы “зацепиться” за определенный элемент формы входа в систему, незаметно перехватить учетные данные и передать их на удаленный сервер», — пишут исследователи.

Вредоносные пакеты были удалены вскоре после их обнаружения, но аналитики Checkmarx полагают, что в будущем мы увидим «устойчивую тенденцию атак на опенсорсную цепочку поставок в банковском секторе».

Источник: xakep