Специалисты Elastic Security Labs рассказали про обновленную малварь RustBucket, которая атакует пользователей macOS. Теперь вредонос более надежно закрепляется в системах своих жертв и уклоняется от обнаружения защитным ПО.

Впервые RustBucket был обнаружен весной 2023 года специалистами компании Jamf Threat Labs. Исследователи описывали его как бэкдор на основе AppleScript, способный извлекать полезную нагрузку второго этапа с удаленного сервера. Эту малварь связывают с северокорейскими хакерами из группировки BlueNoroff (REF9135 в классификации Elastic Security Labs), которая входит в более крупный кластер угроз под названием Lazarus.

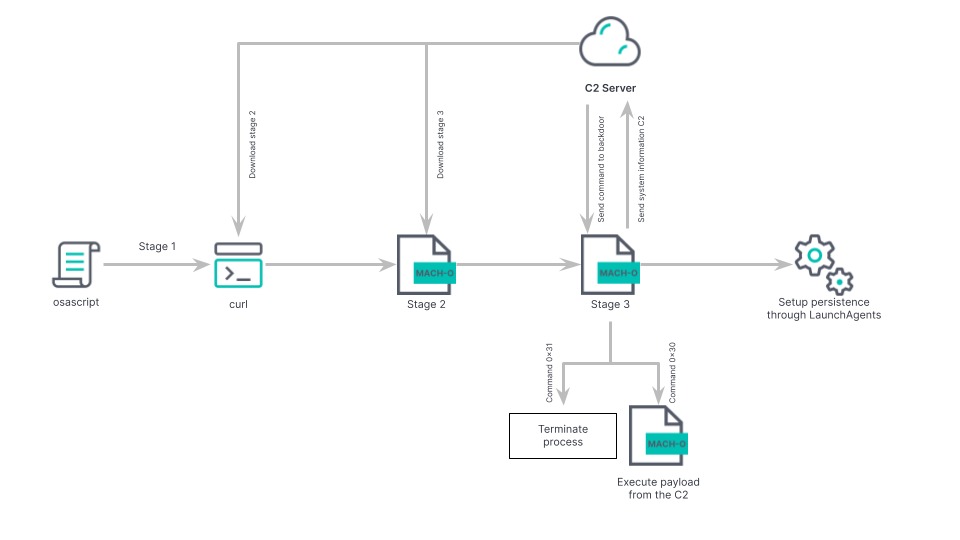

Малварь второй стадии, скомпилированная в Swift, предназначена для загрузки с управляющего сервера злоумышленников основного вредоноса — бинарного файла на основе Rust и Objective-C. Этот вредонос обладает широкими возможностями по сбору данных, а также способен извлекать и запускать дополнительные файлы Mach-O или шелл-скрипты в скомпрометированной системе.

Интересно, что эта была первая малварь BlueNoroff, специально созданная для атак на пользователей macOS, хотя с тех пор появилась версия RustBucket для .NET с аналогичным набором функций.

Обычно такие атаки начинаются с фишинговых писем, а также хакеры используют фиктивные личности, специально созданные для этого в социальных сетях (например, на LinkedIn). Целями их кампаний, как правило, становтяся финансовые учреждения в странах Азии, Европы и США, что позволяет предположить, что деятельность группировки направлена на получение незаконных доходов и уклонение от санкций.

В целом атаки строятся на установочном файле macOS, который устанавливает скрытую, но работающую программу для чтения PDF. Важным аспектом этих атак является тот факт, что вредоносная активность начинается лишь после того, как специальный PDF-файл запускается с помощью этой вредоносной программы для чтения PDF.

Версия RustBucket, обнаруженная экспертами Elastic Security Labs, наиболее примечательна необычным механизмом закрепления в системе, использование динамического DNS (docsend.linkpc[.]net), а также ряд мер, которые направлены на сокрытие активности хакеров.

«Обновленная версия RustBucket закрепляется в системе, добавляя файл plist по пути /Users/<user>/Library/LaunchAgents/com.apple.systemupdate.plist, и копируя двоичный файл вредоносного ПО в по пути /Users/<user>/Library/Metadata/System Update», — рассказывают исследователи.

Источник: xakep