Сотни тысяч брандмауэров FortiGate все еще уязвимы перед критической проблемой CVE-2023-27997, хотя разработчики Fortinet еще месяц назад выпустили обновление, устраняющее этот баг.

Уязвимость CVE-2023-27997 позволяет осуществить удаленное выполнение кода и получила рейтинг 9,8 балла из 10 возможных по шкале CVSS. Баг возникает из-за переполнения буфера хипа в операционной системе FortiOS, которая объединяет все сетевые решения Fortinet для их интеграции в платформу Security Fabric.

Фактически баг позволяет неаутентифицированному злоумышленнику удаленно выполнить произвольный код на устройстве с интерфейсом SSL VPN, доступном через интернет. В середине июня текущего года производитель предупреждал, что эта проблема могла использоваться в хакерских атаках.

Уязвимость была устранена 11 июня 2023 года, и прежде чем сообщить о ней публично, разработчики выпустили обновления FortiOS 6.0.17, 6.2.15, 6.4.13, 7.0.12 и 7.2.5.

Как теперь сообщают исследователи из компании Bishop Fox, несмотря на все призывы Fortinet срочно установить патчи, более 300 000 брандмауэров FortiGate по-прежнему уязвимы для атак и доступны через интернет.

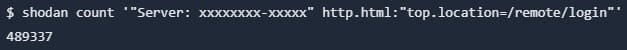

Чтобы собрать эту статистику, исследователи использовали Shodan для поиска устройств с незащищенным интерфейсом SSL VPN. Они отфильтровали результаты, обнаруживая перенаправления на /remote/login, что является верным признаком открытого интерфейса SSL VPN.

В итоге запрос помог обнаружить 489 337 устройств, хотя не все они были уязвимы для CVE-2023-27997. Так, в ходе дальнейшего анализа исследователи обнаружили, что 153 414 устройств все же получили обновления до новых версий FortiOS.

Но это означает, что около 335 900 брандмауэров FortiGate, доступных через интернет, до сих пор уязвимы для атак на CVE-2023-2799. К сожалению, это значительно превышает оценку в 250 000 уязвимых устройств, которую ИБ-эксперты давали ранее.

Хуже того, специалисты Bishop Fox выяснили, что многие доступные в сети устройства FortiGate вообще не получали никаких обновлений в течение последних восьми лет. Некоторые из них до сих пор работают под управлением FortiOS 6, поддержка которой закончилась еще в прошлом году. В итоге такие устройства уязвимы сразу перед несколькими критическими багами, для которых давно доступны PoC-эксплоиты.

Также исследователи приложили к своему отчету демонстрацию работы PoC-эксплоита для CVE-2023-27997, подчеркивая, что уязвимость можно использовать для удаленного выполнения кода на уязвимых девайсах. Работу этого эксплоита, созданного для проверки устройств клиентов Bishop Fox, можно увидеть ниже.

Источник: xakep