Злоумышленники взламывают плохо защищенные и доступные из интернета серверы Microsoft SQL (MS-SQL) и развертывают на них полезную нагрузку вымогателя Trigona, чтобы зашифровать все файлы. Взлом серверов осуществляется с помощью брутфорса, то есть от атак Trigona страдают установки с легко угадываемыми учетными данными.

Как сообщают специалисты южнокорейской компании AhnLab, после подключения к серверу злоумышленники используют малварь CLR Shell. Эта вредоносная программа применяется для сбора системной информации, изменения конфигурации скомпрометированной учетной записи и повышения привилегий до уровня LocalSystem (путем использования уязвимости в Windows Secondary Logon Service).

На следующем этапе хакеры устанавливают и запускают дроппер под видом svcservice.exe, который используют для запуска самого вымогателя Trigona (под видом svchost.exe). Злоумышленники настраивают бинрник вымогателя для автоматического запуска при каждой перезагрузке системы, чтобы гарантировать, что зараженные системы будут зашифрованы даже в случае перезагрузки.

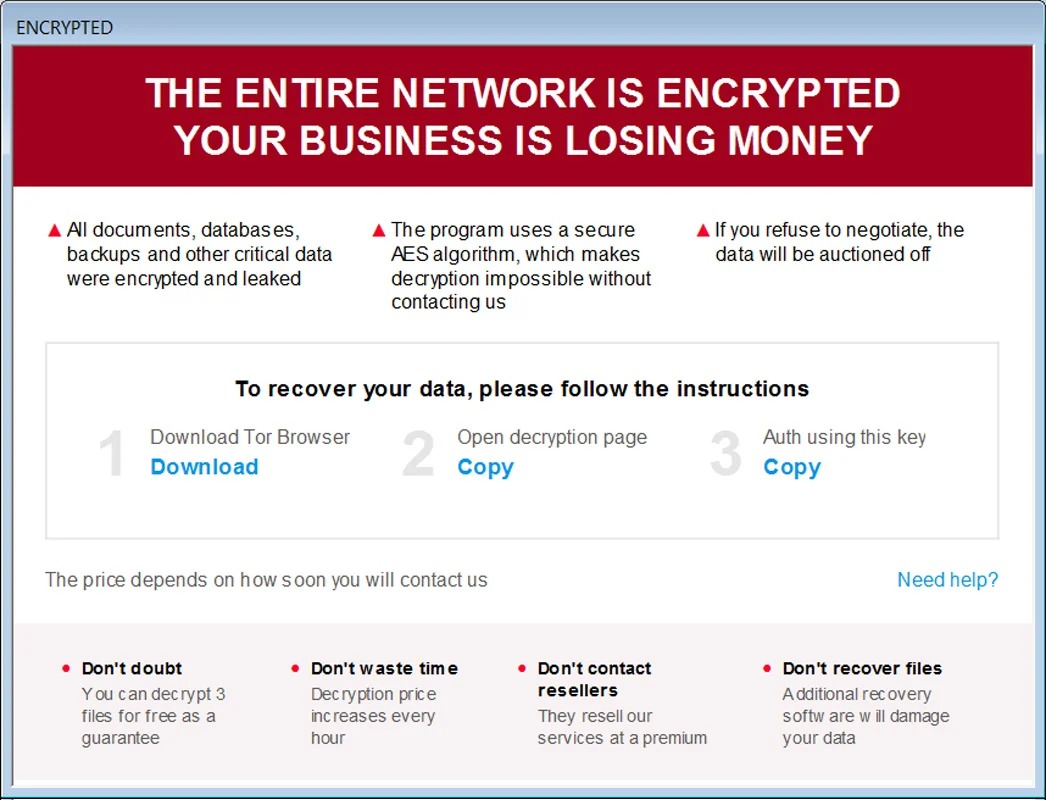

Перед началом шифрования и оставления записок с требованием выкупа, малварь отключает восстановление системы и удаляет все теневые копии, чтобы убедиться, что восстановление невозможно без «покупки» ключа дешифрования.

Вымогатель Trigona был обнаружен в октябре 2022, и его описание публиковали аналитики MalwareHunterTeam и журналисты издания Bleeping Computer. Они рассказывали, что операторы вредоноса принимают платежи только в криптовалюте Monero, и Trigona шифрует все файлы на устройствах жертв, кроме файлов в определенных папках (включая Windows и Program Files). Также злоумышленники утверждают, что перед шифрованием они похищают конфиденциальные документы, которые будут опубликованы на их «сайте для утечек» в даркнете.

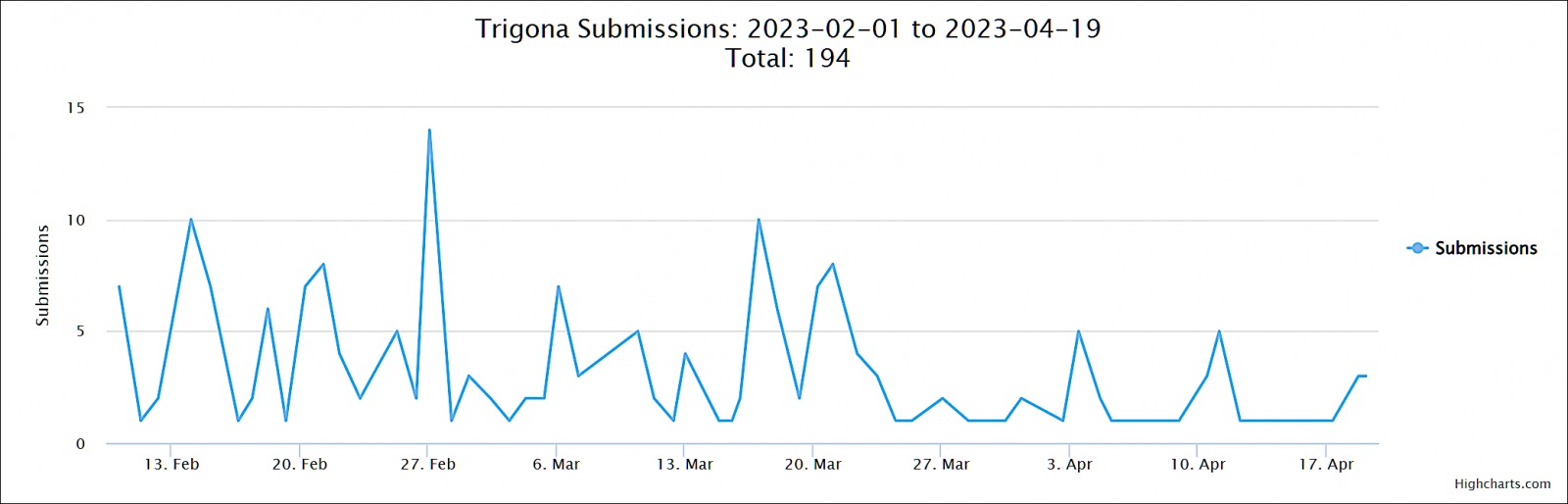

Согласно данным ID Ransomware, Trigona генерирует постоянный поток атак: с начала года сообщалось о 190 атаках этого шифровальщика.

Источник: xakep