Эксперты «Лаборатории Касперского» рассказали об атаке, обнаруженной в конце 2022 года и направленной на правительственные, сельскохозяйственные и транспортные организации, расположенные в регионах Донецка, Луганска и Крыма. Исследователи пишут, что кибершпионская кампания длится как минимум с сентября 2021 года.

В своих атаках злоумышленники используют ранее неизвестное вредоносное ПО — сложный модульный фреймворк, который эксперты «Лаборатории Касперского» назвали CommonMagic. Он устанавливается после заражения устройства PowerShell-бэкдором, получившим имя PowerMagic.

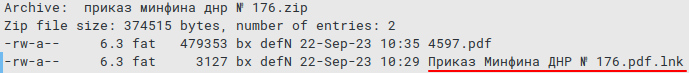

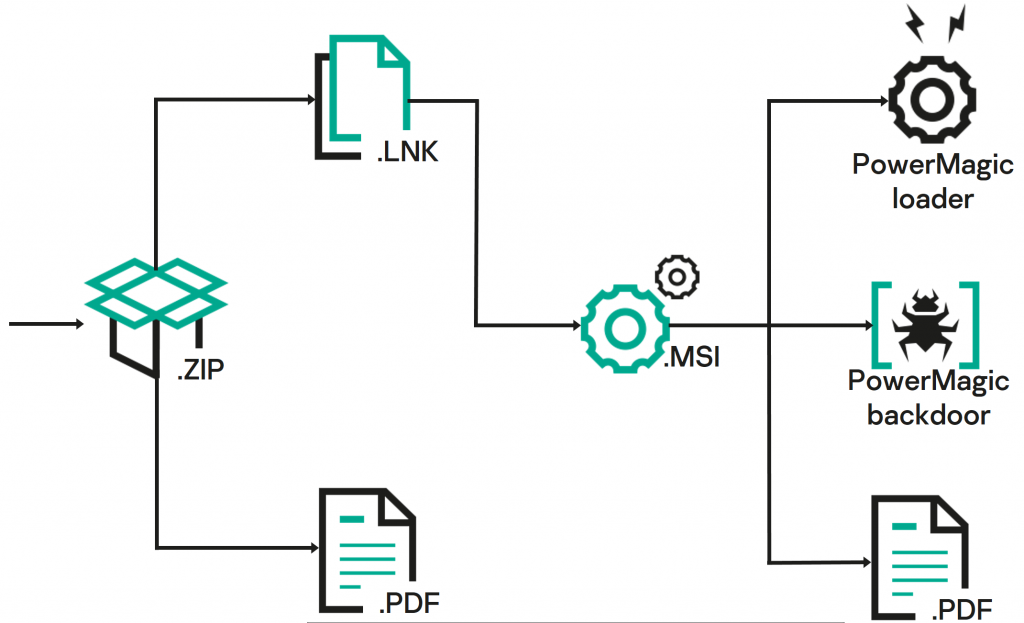

Судя по всему, атаки начинаются с рассылки целевых фишинговых писем, якобы написанных от лица государственной организации. Жертва скачивает с вредоносного веб-сервера ZIP-архив, в котором содержатся два файла. Первый — безвредный документ-приманка (в формате PDF, XLSX или DOCX), второй — вредоносный LNK-файл с двойным расширением (например, .pdf.lnk). Например, один из архивов содержал LNK-файл с именем «Приказ Минфина ДНР № 176.pdf.lnk» (Приказ Министерства финансов № 176), и этот же приказ упоминается в документе-приманке.

Если скачать такой архив и кликнуть на ярлык, на устройство проникнет бэкдор PowerMagic. Он получает команды из удаленной папки, расположенной в публичном облаке, выполняет их и затем загружает результаты исполнения файлов обратно в облако. PowerMagic внедряется в систему и остается в ней даже после перезагрузки зараженного устройства.

После запуска PowerMagic создает мьютекс WinEventCom. Затем в бесконечном цикле осуществляет взаимодействие с управляющим сервером, получая команды и отправляя результаты их исполнения. Бэкдор использует облачные сервисы OneDrive и Dropbox, авторизуясь при помощи refresh-токенов OAuth.

Каждую минуту PowerMagic:

- Изменяет сигнальный файл /$AppDir/$ClientDir/<UID компьютера> (значения переменных PowerShell $AppDir и $ClientDir могут отличаться в разных образцах). Этот файл содержит PID бэкдора и число, увеличивающееся на 1 после каждой модификации.

- Получает команды, находящиеся в виде файлов в каталоге /$AppDir/$ClientTaskDir.

- Исполняет каждую команду при помощи интерпретатора PowerShell.

- Загружает результат выполненной команды в облачное хранилище, помещая его в файл /$AppDir/$ClientResultDir/<UUID зараженного компьютера>.<временная метка>.

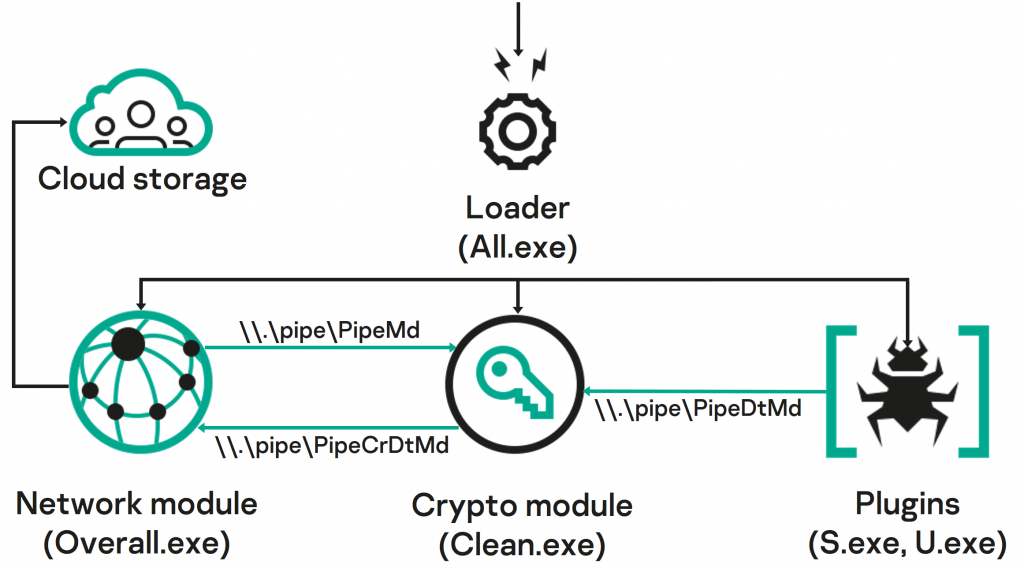

Эксперты считают, что PowerMagic также используется для развертывания фреймворка CommonMagic, который состоит из нескольких модулей, хранящихся в рабочем каталоге C:\ProgramData\CommonCommand. Каждый из них представляет собой исполняемый файл, который обменивается данными с другими модулями с помощью именованных каналов. Существуют отдельные модули для взаимодействия с C&C-сервером, шифрования и дешифрования вредоносного трафика и выполнения различных вредоносных действий.

Вредонос способен красть файлы с USB-устройств (с расширениями .doc, .docx. .xls, .xlsx, .rtf, .odt, .ods, .zip, .rar, .txt и .pdf), а также делать скриншоты каждые три секунды и отправлять их своим операторам.

«Геополитика всегда влияет на ландшафт киберугроз и приводит к появлению новых. Мы следим за этой кампанией. Примечательны в ней не вредоносное ПО и техники — они не самые хитроумные, а то, что в качестве командно-контрольной инфраструктуры используется облачное хранилище. Мы продолжим исследовать эту угрозу и, надеюсь, сможем позднее рассказать о CommonMagic больше», — комментирует Леонид Безвершенко, эксперт по кибербезопасности в «Лаборатории Касперского».

Источник: xakep