Trend Micro сообщает, что облачная среда разработки GitHub Codespaces, доступная широкой публике с ноября 2022 года, может использоваться для хранения и доставки малвари, а также вредоносных скриптов.

В своем отчете исследователи демонстрируют, как легко настроить GitHub Codespaces для работы в качестве веб-сервера для распространения вредоносного контента, при этом еще и избегая обнаружения, поскольку трафик исходит от серверов Microsoft.

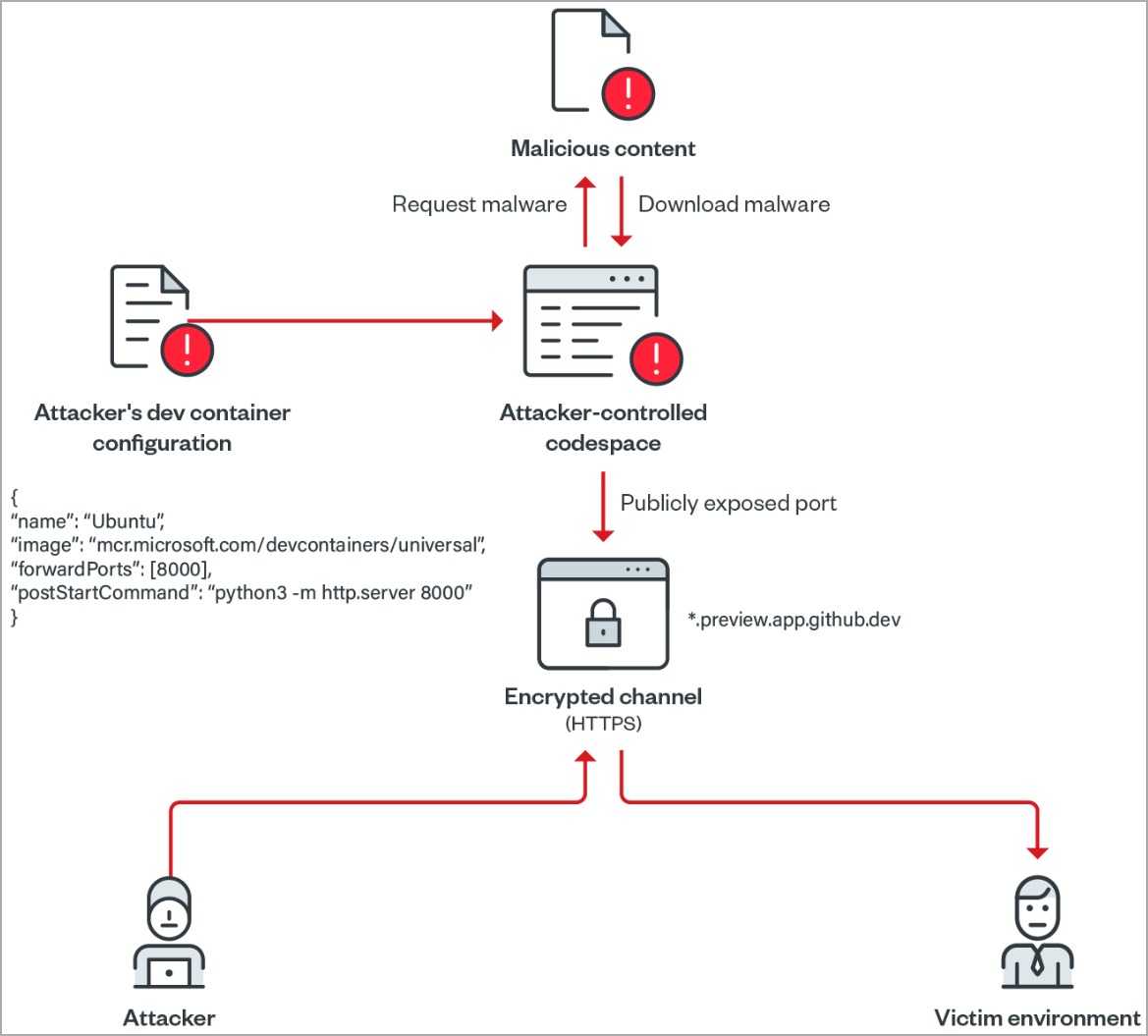

Дело в том, что GitHub Codespaces позволяет разработчикам совместно использовать перенаправленные порты с виртуальной машины как приватно, так и публично, с целью совместной работы в режиме реального времени.

При переадресации портов на виртуальной машине Codespaces создаст URL-адрес для доступа к приложению, работающему на этом порту, который может быть настроен как приватный или общедоступный. Для доступа к URL-адресу приватного порта понадобится аутентификации в виде токена или файлов cookie. Однако общедоступный порт будет доступен любому желающему без аутентификации, если он знает URL-адрес.

Аналитики Trend Micro пишут, что злоумышленники могут легко использовать эту функциональность для размещения вредоносного контента на платформе. К примеру, злоумышленник может запустить простой Python веб-сервер, загрузить вредоносные скрипты или малварь в свой Codespace, открыть порт веб-сервера на виртуальной машине и сделать его общедоступным.

Затем сгенерированный URL-адрес можно использовать для доступа к размещенным файлам, которые могут применяться в фишинговых кампаниях или представлять собой вредоносные исполняемые файлы, загружаемые другими вредоносными программами. Именно так злоумышленники обычно злоупотребляют другими известными сервисами, включая Google Cloud, Amazon AWS и Microsoft Azure.

«Более того, затраты при создании среды Codespace заметно ниже, по сравнению с созданием CSP-аккаунта, где нужна кредитная карта, чтобы стать подписчиком, будь то Azure, Amazon Web Services (AWS), Google Cloud Platform (GCP) и многие другие», — отмечает Trend Micro.

Также аналитики Trend Micro пишут, что злоумышленник может создать простой скрипт для создания Codespace с общедоступным портом и использовать его для размещения вредоносного контента, и настроить его на автоматическое самоудаление после того как к URL-адресу был получен доступ.

«Используя такие скрипты, злоумышленники могут легко злоупотреблять GitHub Codespaces и быстро распространять вредоносный контент, открывая публичные порты в своих средах Codespace. Поскольку каждая среда Codespace имеет уникальный идентификатор, связанный с ней субдомен тоже уникален», — объясняет эксперты.

Пока случаев злоупотребления GitHub Codespaces таки образом обнаружено не было, но аналитики уверены, что злоумышленники вряд ли упустят такую возможность.

Источник: xakep