По информации Symantec, с марта 2022 года кибершпионская группа Billbug (она же Thrip, Lotus Blossom, Spring Dragon) нацелилась на центр сертификации, правительственные учреждения и оборонные организации сразу в нескольких странах Азии.

Считается, что хак-группа Billbug существует с 2009 года и основном атакует организации в Юго-Восточной Азии и США, и специализируется на шпионаже и краже данных.

Специалисты Symantec рассказывают, что теперь группировка Billbug, за которой они наблюдают с 2018 года, нацелилась на неназванный центр сертификации, что позволило бы хакерам развернуть подписанное вредоносное ПО, затруднить обнаружение и расшифровку HTTPS-трафика.

При этом у компании нет никаких доказательств того, что злоумышленникам все же удалось скомпрометировать цифровые сертификаты. По итогам наблюдений о происходящем уже уведомили соответствующие органы.

Аналитики пишут, что им не удалось определить, как Billbug получает первоначальный доступ к целевым сетям, но предполагается, что это происходит через эксплуатацию известных уязвимостей в различных приложениях, доступных через интернет.

Как и в предыдущих кампаниях, хакеры используют инструменты, уже присутствующие в целевой системе, общедоступные утилиты, а также кастомную малварь:

- AdFind;

- Winmail;

- WinRAR;

- Ping;

- Tracert;

- Route;

- NBTscan;

- Certutil;

- Port Scanner.

Эти инструменты помогают атакующим имитировать безобидную повседневную деятельность, избегать оставления следов в логах, а также избегать внимания защитных механизмов и продуктов.

Исследователи говорят, что новые атаки удалось связать с Billbug, так как злоумышленники применили в рамках этой кампании два кастомных бэкдора, уже известных экспертам по прошлым атака группировки: Hannotog и Sagerunex.

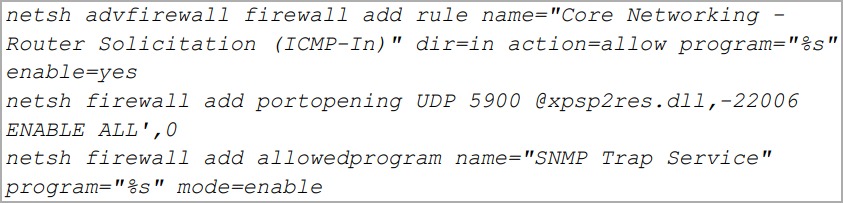

Среди функций Hannotog: изменение настроек брандмауэра для разрешения любого трафика, создание устойчивого присутствия в системе, загрузка зашифрованных данных, выполнение команд CMD и загрузка файлов на устройство жертвы.

Sagerunex, в свою очередь, загружается в систему Hannotog и внедряется в процесс explorer.exe. Затем он записывает логи во временный локальный файл, зашифрованный с помощью AES (256-бит). Конфигурация и состояние бэкдора хранятся локально и шифруются с помощью RC4, а ключи для обеих программ жестко закодированы в самой малвари.

«Способность этой группировки нацеливаться сразу нескольких жертв указывает на то, что Billbug остается опытным оператором с хорошими ресурсами, способным проводить устойчивые и широкомасштабные кампании. Похоже, Billbug не смущает даже возможность того, что эта деятельность в итоге будет связана с ними, поскольку они продолжают повторно использовать инструменты, который ранее уже связывали с их атаками», — заключают эксперты.

Источник: xakep