Группа исследователей из Мичиганского университета, Университета Пенсильвании и НАСА подробно описала атаку PCspooF, связанную с TTEthernet (Time-Triggered Ethernet, «Ethernet с временным переключением, или временным разделением доступа»). Эксперты говорят, что уязвимости в этой сетевой технологии, широко применяемой в космических и авиационных отраслях, могли иметь катастрофические последствия для критически важных систем, включая срывы миссий НАСА.

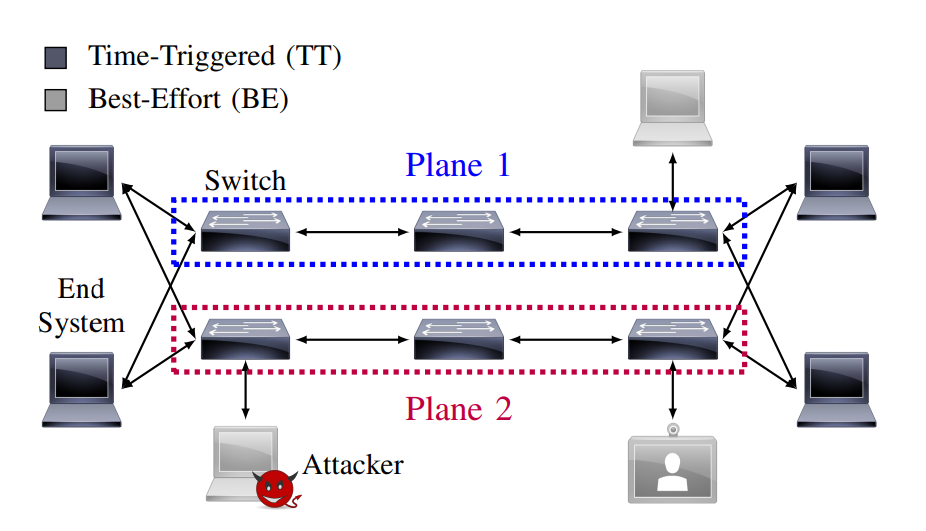

TTEthernet превращает обычный Ethernet в детерминированную сеть с гарантированным временем передачи данных между узлами и существенно расширяет использование классического стандарта Ethernet. В такой сети со смешанным уровнем критичности может сосуществовать трафик с различными требованиями к синхронизации и отказоустойчивости.

Фактически TTEthernet позволяет критически важному time-triggered трафику (от устройств, которые отправляют строго синхронизированные, запланированные сообщения в соответствии с заранее определенным планом) использовать те же коммутаторы, которые работают с некритическим трафиком, таким как, например, пассажирский Wi-Fi в самолетах.

Кроме того, TTEthernet совместим со стандартным Ethernet, который используется в обычных системах. TTEthernet изолирует time-triggered трафик от так называемого best-effort трафика, то есть некритических систем, пересылая их сообщения вокруг более важного time-triggered трафика. Это позволяет объединять в одной сети разные устройства, критически важные системы получают возможность работать на более дешевом сетевом оборудовании, а два типа трафика не пересекаются друг с другом.

Создатели PCspooF рассказывают, что TTEthernet, по сути, является «основой сети» в космических кораблях, включая корабль НАСА Orion, космическую станцию Lunar Gateway и ракету-носитель Ariane 6. Кроме того, TTEthernet широко используется в авиации и энерговырабатывающих системах, считаясь «ведущим претендентом» на замену шины Controller Area Network и протокола FlexRay.

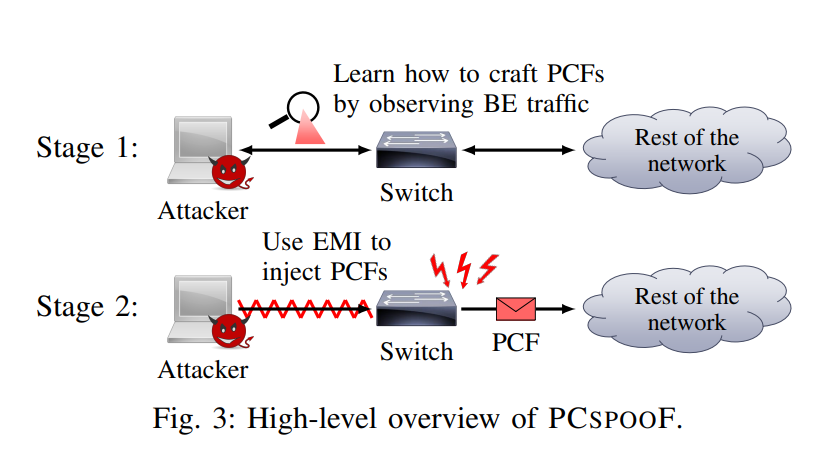

Атака PCspooF, по словам исследователей, является первой в истории атакой, нарушившей изоляцию разных типов трафика друг от друга. Суть проблема заключается в том, что PCspooF нарушает систему синхронизации, называемую Protocol control frame (PCF), сообщения которой, заставляют устройства работать по расписанию и обеспечивают их быструю связь.

Так, исследователи обнаружили, что некритические best-effort устройства могут выводить приватную информацию о time-triggered части сети. К тому же эти устройства можно использовать для создания вредоносных сообщений о синхронизации. То есть, вредоносное некритическое устройство может нарушить гарантию изоляции в TTEthernet-сети.

Затем скомпрометированное best-effort устройство может использоваться для создание электромагнитных помех в коммутаторе, вынуждая его передавать фальшивые сообщения о синхронизации другим TTEthernet-устройствам.

После начала такой атаки TTEthernet-устройства начнут время от времени терять синхронизацию и подключаться повторно. В результате они потеряют синхронизацию (рассинхронизация может составить до секунды), что приведет к невозможности пересылки десятков time-triggered сообщений и вызовет отказ критически важных систем. В худшем случае PCspooF провоцирует такие сбои одновременно для всех TTEthernet-устройствах в сети, — объясняют исследователи.

Для тестирования PCspooF эксперты использовали аппаратные и программные компоненты НАСА, чтобы имитировать миссию по перенаправлению астероида, когда Orion должен совершить стыковку с автоматическим пилотируемым космическим кораблем. В итоге атака PCspooF вынудила Orion отклониться от курса и полностью провалить стыковку.

После успешного тестирования атаки исследователи сообщили о проблеме организациям, использующим TTEthernet, включая НАСА, Европейское космическое агентство (ESA), Northrop Grumman Space Systems и Airbus Defense and Space. Теперь, основываясь на данных исследователей, НАСА пересматривает протоколы для экспериментов, проводящихся на борту, а также проводит проверки своего готового коммерческого оборудования.

В качестве защиты от PCspooF и последствий таких атак эксперты рекомендуют использовать оптические соединители или стабилизаторы напряжения (для блокировки электромагнитных помех); проверять исходные MAC-адреса, чтобы убедиться в их аутентичности; скрывать ключевые поля PCF, использовать протокол аутентификации канального уровня, такой как IEEE 802.1AE; увеличивать число мастеров синхронизации (sync masters) и отключать опасныt переходs состояний.

Источник: xakep