Китайская группировка Fangxiao создала огромную сеть из 42 000 сайтов, которые выдают себя за известные бренды (включая Coca-Cola, McDonald's, Knorr, Unilever, Shopee и Emirates) и перенаправляют своих посетителей на сайты, рекламирующие adware-приложения, сайты знакомств, «бесплатные» раздачи иди заражают их системы трояном Triada.

Эксперты компании Cyjax пишут, что Fangxiao существует как минимум с 2017 года и, судя по использованию китайского языка в панелях управления, базируется в Китае. В рамках обнаруженной недавно кампании, мошенники подделывают ресурсы более 400 известных брендов из областей розничной торговли, банковского дела, путешествий, фармацевтики, транспорта, финансов и энергетики.

Чтобы генерировать нужные объемы трафика для своих клиентов и собственных сайтов, участники Fangxiao ежедневно регистрируют около 300 новых доменов. Так, с начала марта 2022 года злоумышленники использовали не менее 24 000 доменов для продвижения фальшивых раздач призов и опросов среди жертв.

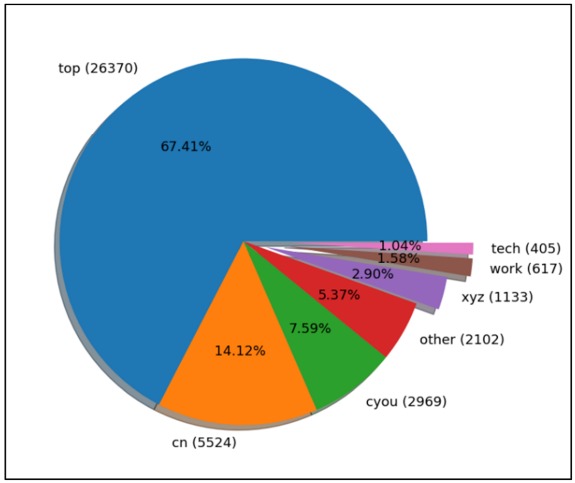

Аналитики рассказывают, что большинство мошеннических сайтов находятся в доменной зоне .top, за которой следуют .cn, .cyu, .xyz, .work и .tech. При этом ресурсы мошенников всегда скрыты за Cloudflare и зарегистрированы через GoDaddy, Namecheap и Wix.

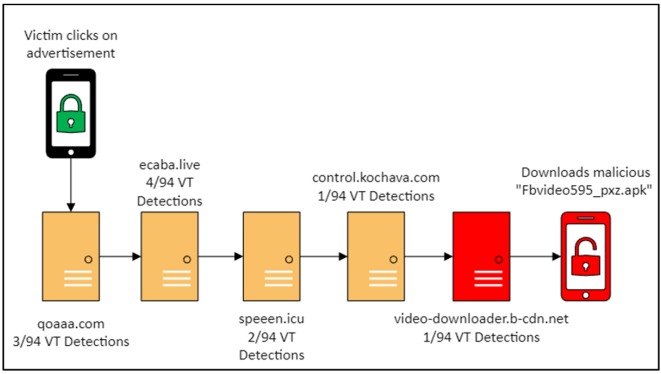

Обычно пользователи попадают на эти сайты через мобильную рекламу или после получения сообщения WhatsApp, в котором жертву убеждают, что для нее доступно специальное предложение или какой-то выигрыш, для получения которого достаточно перейти по приложенной ссылке. После этого лендинг перенаправляет жертву на специальный сайт с опросом, который якобы нужно успеть пройти за определенное время.

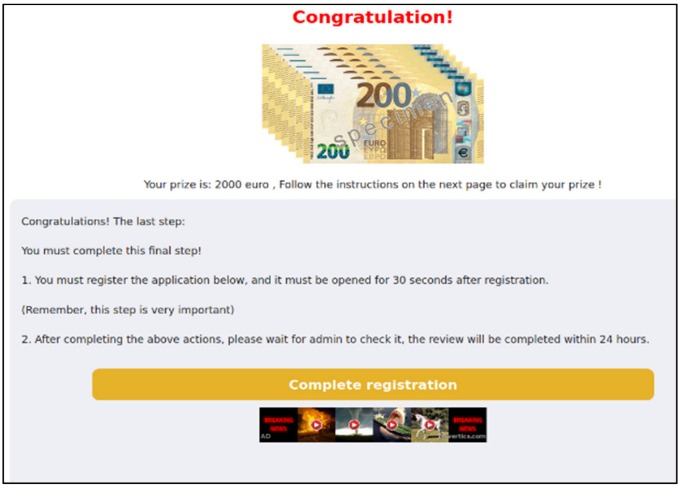

В некоторых случаях завершение опроса приводит к загрузке приложения, которое жертве предлагается запустить и держать открытым не менее тридцати секунд, что, вероятно, дает достаточно времени для регистрации нового пользователя по рефералу. Также на лендинговых сайтах размещаются рекламные объявления ylliX, которые Google помечает как «подозрительные», а нажатие на них приводит к отдельной цепочке перенаправлений.

Работа этих перенаправлений зависит от местоположения пользователя (IP-адреса) и его user agent, и как правило они ведут к загрузке трояна Triada, переходу на Amazon по партнерской ссылке, поддельным сайтам знакомств и мошенничеству с микроплатежами по SMS.

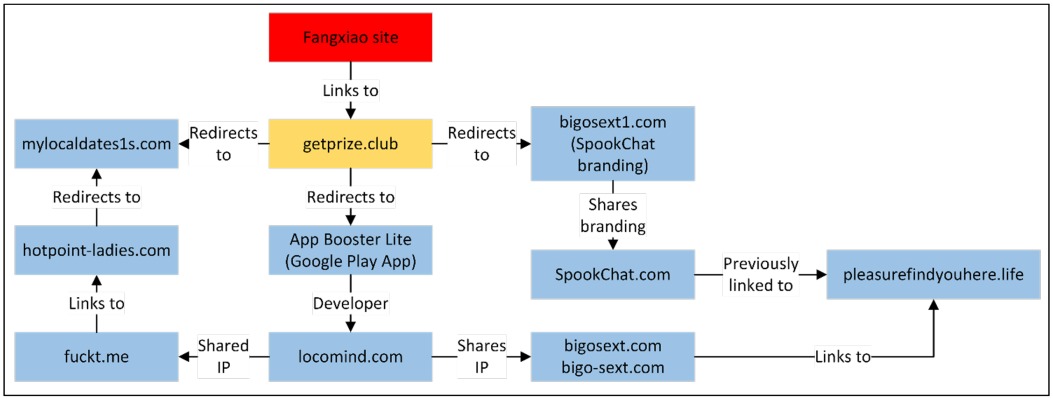

Еще одним «пунктом назначения» в кампании Fangxiao является страница приложения «App Booster Lite — RAM Booster» в Google Play Store. Это приложение описывается как бустер производительности для Android-устройств и насчитывает более чем 10 млн загрузок.

По данным аналитиков, это приложение не содержит вредоносных функций, однако оно просит пользователей выдать ему опасные разрешения и показывает множество рекламы, всплывающие окна которой бывает трудно закрыть. Отмечается, что издатель этого приложения, LocoMind, имеет общий IP-адрес с другим разработчиком — Holacode, которого ранее уже связывали с распространением рекламного ПО.

Источник: xakep