Эксперты из Национального университета Сингапура и Университета Ёнсе разработали устройство TickTock, которое может проверить, не используется ли микрофон ноутбука или смартфона для тайной записи разговоров пользователя. Девайс построен на базе Raspberry Pi 4 Model B, но в будущем его хотят сделать похожим на обычную USB-флешку.

Гаджет и процесс его создания подробно описаны документе, опубликованном на ArXiv. Авторы разработки отмечают, что удаленных «шпионских» атак становится все больше, но если для веб-камер давно разработаны средства защиты (или всегда можно заклеить камеру изолентой, как делает Марк Цукерберг), аналогичных барьеров для предотвращения прослушивания не существует.

Документ гласит, что в последнее время производители ноутбуков стараются сделать активацию микрофона более очевидной для пользователя и невозможной для малвари. Например, у устройств Apple появилось аппаратное отключение микрофона, предназначенное для блокировки микрофона при закрытой крышке.

В 2020 году Dell добавила в Linux драйверы для обеспечения конфиденциальности при работе с микрофоном и камерой. В Windows 10 и macOS 12 присутствуют видимые индикаторы активации микрофона, а Purism и вовсе встроила аппаратный выключатель для микрофона и камеры в свой смартфон Librem 5 USA, ориентированный на конфиденциальность.

Исследователи пишут, что у всех перечисленных подходов есть недостатки:

«Во-первых, эти решения требуют, чтобы пользователи доверяли производителям ноутбуков или операционных систем, которые в прошлом неоднократно подвергались взлому, а порой даже сами производители могут действовать со злым умыслом. Во-вторых, такие решения встроены лишь в небольшую часть устройств, поэтому большинство современных ноутбуков не имеют способа обнаружения/предотвращения прослушки».

Прототип TickTock, собранный учеными, состоит из датчиков ближнего поля, РЧ-усилителя, SDR и Raspberry Pi 4 Model B. При этом эксперты пишут, что окончательная форма устройства скорее будет похожа на USB-флешку, которую можно будет положить рядом с ноутбуком или запретить на нем, чтобы гаджет мог предупредить пользователя о любых изменениях в состояния микрофона устройства.

Принцип работы TickTock весьма прост: он опирается на тот факт, что MEMS-микрофоны на обычных ноутбуках излучают электромагнитные сигналы, когда работают и активны.

«Излучение исходит от кабелей и разъемов, которые передают тактовые сигналы железу микрофона, чтобы в конечном счете оперировать аналого-цифровым преобразователем. TickTock фиксирует такие утечки, чтобы определить состояние включения/выключения микрофона ноутбука», — объясняют эксперты.

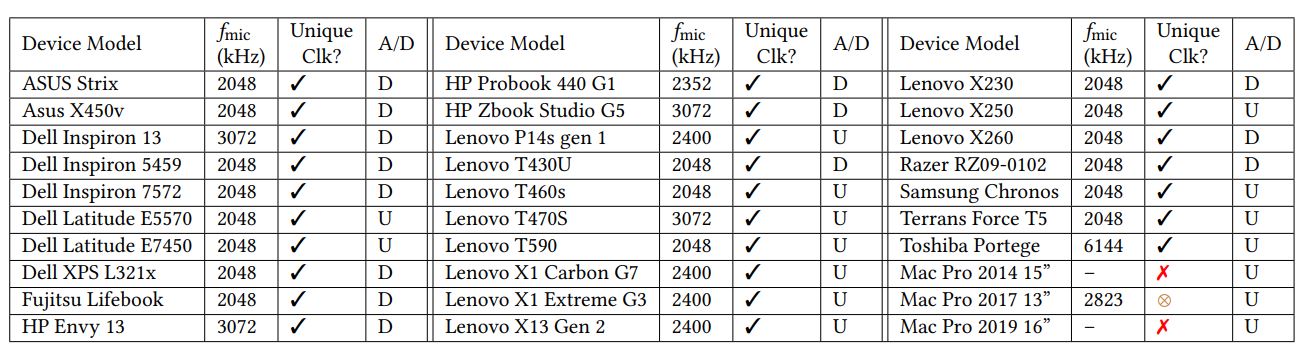

Во время создания TickTock исследователи столкнулись с рядом проблем. Во-первых, частота тактового сигнала различается в зависимости от чипа аудиокодека в конкретном ноутбуке. Во-вторых, область ноутбука, из которой будет исходить утечка наиболее сильного ЭМ-сигнала, зависит от модели и конфигурации устройства. В-третьих, не все захваченные ЭМ-сигналы будут свидетельствовать об активности микрофона, они также могут исходить от других цепей, и необходимо отфильтровать это, чтобы предотвратить ложные срабатывания.

По этим причинам TickTock показал себя хорошо примерно с 90% протестированных ноутбуков (включая различные модели Lenovo, Dell, HP и Asus), но он не может обнаружить активность микрофона на трех ноутбуках Apple MacBook. Алюминиевые корпуса и короткие гибкие кабели устройств Apple ослабляют утечку электромагнитных сигналов до такой степени, что TickTock не может ее обнаружить.

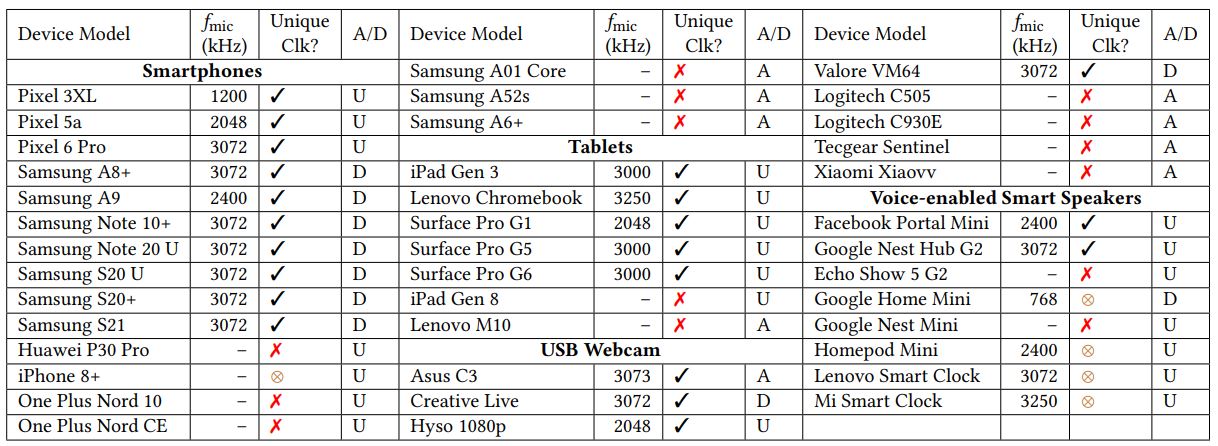

Также с помощью TickTock прослушку искали на 40 других устройствах, включая смартфоны, планшеты, умные колонки и USB веб-камеры. Гаджет сумел зафиксировать активность микрофона на 21 устройстве из 40. Вероятно, высокий процент неудач связан с использованием аналоговых, а не цифровых микрофонов в некоторых моделях смартфонов, а также с тем, что малое оборудование чаще полагается на более короткие провода, что снижает электромагнитное излучение.

В будущем специалисты планируют расширить функциональность TickTock, чтобы прибор мог также обнаруживать несанкционированный доступ к камерам и блокам инерциальных датчиков.

Источник: xakep