Исследователи Securonix заметили интересную вредоносную кампанию, в рамках которой распространяется малварь под названием GO#WEBBFUSCATOR, написанная на Go. Для ее распространения хакеры используют фишинговые письма, вредоносные документы и снимки с телескопа «Джеймс Уэбб».

Как правило, заражение начинается с фишингового письма с прикрепленным вредоносным документом Geos-Rates.docx, который загружает файл шаблона. Этот файл, в свою очередь, содержит обфусцированный макрос VBS, который выполняется автоматически, если в Office разрешена работа макросов.

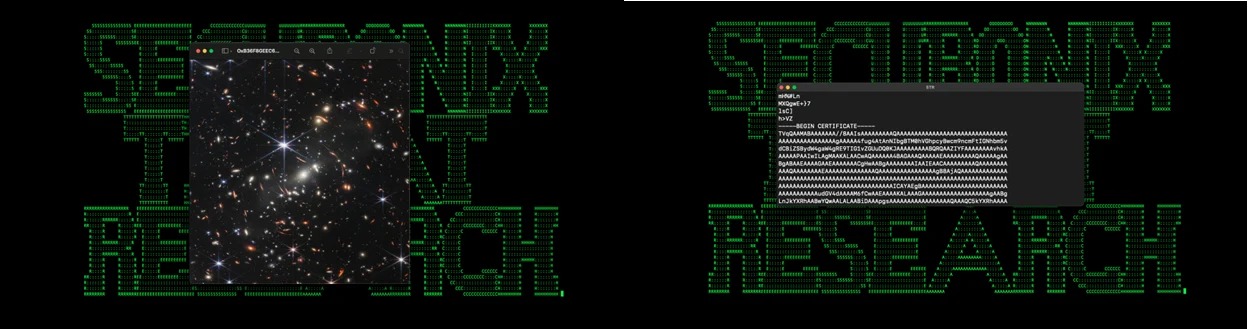

Затем с удаленного ресурса, подконтрольного злоумышленникам (xmlschemeformat[.]com), происходит загрузка изображения в формате JPG (OxB36F8GEEC634.jpg). Картинка декодируется в исполняемый файл (msdllupdate.exe) с помощью certutil.exe, после чего файл запускается.

Интересно, что если просто открыть этот вредоносный .JPG, можно увидеть скопление галактик SMACS 0723, снятое телескопом «Джеймс Уэбб» и опубликованное НАСА в июле 2022 года. Если же открыть файл в текстовом редакторе, можно обнаружить дополнительный контент, а именно полезную нагрузку зашифрованную с помощью Base64, которая в итоге и превращается во вредоносный исполняемый файл.

Динамический анализ малвари показал, что исполняемый файл обеспечивает вредоносу устойчивое присутствие в системе, копируя себя в «%%localappdata%%\microsoft\vault\» и создавая новый раздел реестра. После запуска вредонос устанавливает DNS-соединение с управляющим сервером и передает ему зашифрованные запросы.

«В случае GO#WEBBFUSCATOR связь с управляющим сервером реализуется с помощью запросов TXT-DNS и запросов nslookup. Все данные кодируются с помощью Base64», — говорят исследователи.

Управляющий сервер может отвечать малвари, задавая временные промежутки между запросами на подключение, изменяя время ожидания nslookup или отправляя команды, которые нужно выполнить с помощью cmd.exe. Так, эксперты Securonix наблюдали, как злоумышленники запускали произвольные команды перечисления в тестовых системах, то есть проводили начальную разведку на зараженных машинах.

Исследователи отмечают, что домены, используемые в этой кампании, были зарегистрированы недавно, самый старый из них датирован 29 мая 2022 года.

Источник: xakep