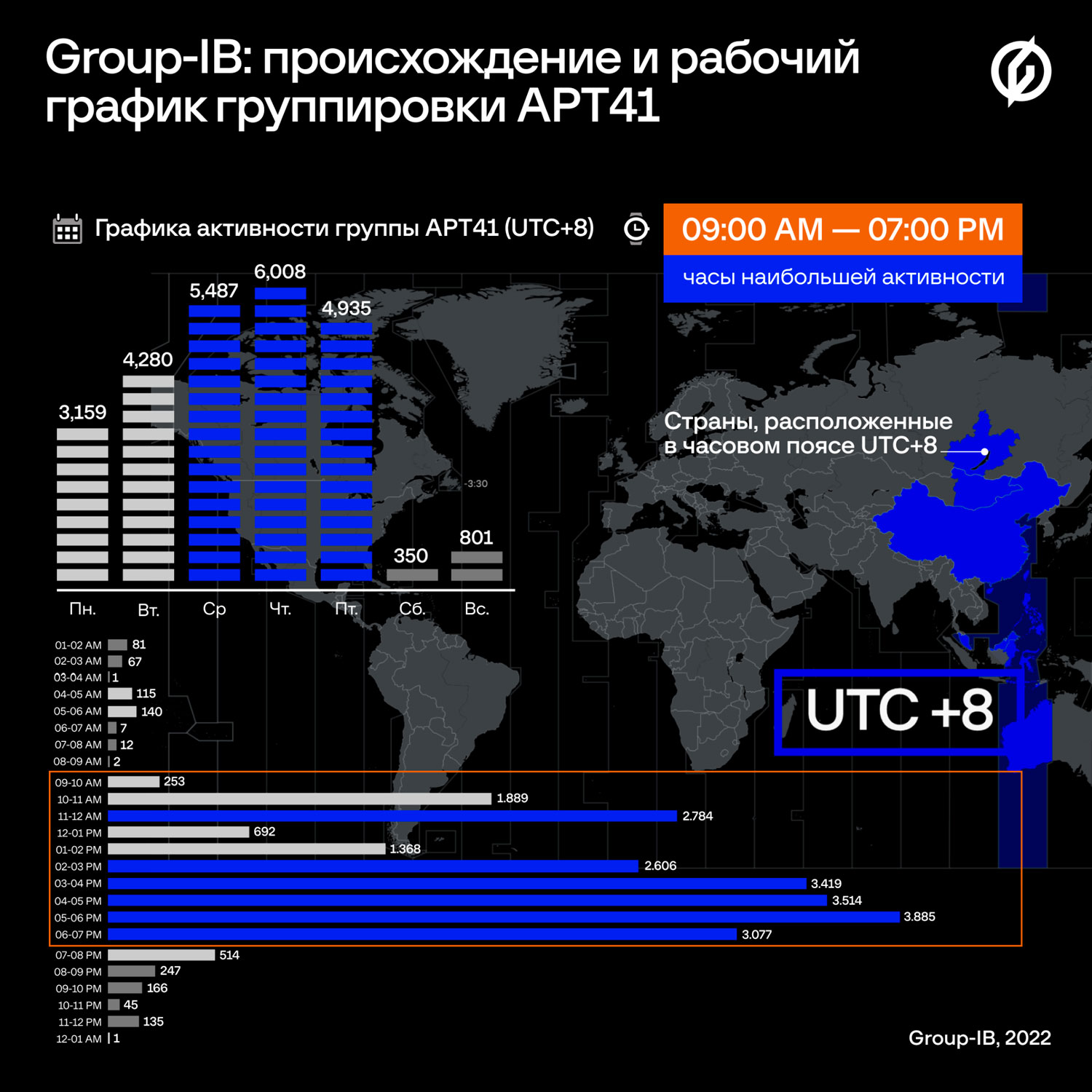

Group-IB опубликовала новое исследование, посвященное активности китайской хак-группы APT41. По словам экспертов, за 2021 год хакеры смогли получить доступ как минимум в 13 организаций по всему миру. Интересно, что «рабочие дни» группы — с понедельника по пятницу. Среднее рабочее время начинается с 10 утра и заканчивается ближе к 7 вечера по UTC+8.

Прогосударственная группировка группа APT41 (также известная под названиями ARIUM, Winnti, LEAD, WICKED SPIDER, WICKED PANDA, Blackfly, Suckfly, Winnti Umbrella, Double Dragon), целями атак которой являются одновременно кибершпионаж и финансовая выгода, активна по меньшей мере с 2007 года.

Аналитики Group-IB Threat Intelligence выделили четыре вредоносных кампании APT41, проведенных в 2021 году, которые охватывали цели в США, Индии, Вьетнаме, Китае и на Тайване. Целевыми индустриями стали государственный сектор, производственные, здравоохранительные, логистические, гостиничные, образовательные организации, а также медиа и авиакомпания. Подтвержденных жертв атак APT41 за 2021 насчитывается 13, однако их реальное количество может быть куда больше.

«Согласно проведенному исследованию, 2021 год был достаточно интенсивным для атакующих из APT41. В результате анализа обнаруженных нами инструментов и индикаторов компрометации, мы смогли выявить вредоносную активность и предупредить коммерческие и государственные организации о готовящихся или уже совершенных атаках APT41 для того, чтобы они могли предпринять необходимые шаги по защите или поиску следов компрометации своих сетей. Суммарно за 2021 год мы проактивно отправили более 80 таких уведомлений, связанных с APT41», — комментирует аналитик Threat Intelligence Никита Ростовцев.

Эксперты рассказывают, что из разведывательных инструментов группировка применяла такие утилиты, как Acunetix, Nmap, SQLmap, OneForAll, subdomain3, subDomainsBrute, Sublist3r.

Традиционно в качестве начального вектора проникновения хакерам из APT41 приписывают фишинг, эксплуатацию различных уязвимостей (в том числе Proxylogon, watering hole и атаки на цепочки поставок). Однако в наблюдаемых Group-IB кампаниях злоумышленники проникали в целевые системы, используя SQL-инъекции с помощью общедоступного инструмента SQLmap.

В одних организациях группа получала доступ к командной оболочке целевого сервера, в других — доступ к базам данных с информацией об учетных записях, спискам сотрудников, а также с паролями в чистом и хэшированном виде. В результате таких SQL-инъекций атакующим удалось проникнуть в сети жертв в половине случаев — 43 из 86 сайтов оказались уязвимы.

Для загрузки и выполнения вредоносного кода на зараженных устройствах злоумышленники использовали не встречавшийся исследователями ранее уникальный способ деления полезной нагрузки, в качестве которой применялись кастомизированнык маяки Cobalt Strike.

После компиляции маяк кодировали в Base64, а затем разбивали ровно по 775 символов и добавляли в текстовый файл определенной командой. Чтобы записать всю полезную нагрузку в файл, в одном из наблюдаемых Group-IB случаев, злоумышленникам понадобилось 154 итерации на это действие. Такой же нестандартный способ деления полезной нагрузки был обнаружен и в сети другой организации, где злоумышленники решили разделить код на блоки по 1024 символа. На то, чтобы записать полезную нагрузку полностью, не привлекая к себе внимания, им потребовалось 128 итераций.

Исследователи подчеркивают, что некоторые серверы использовались APT41 исключительно для размещения на них фреймворка Cobalt Strike, другие — только для активного сканирования сети через утилиту Acunetix. Однако были обнаружены серверы, на которых выполнялись обе эти задачи.

«Несмотря на защиту облачного сервиса CloudFlare, скрывающего реальные адреса серверов, система Threat Intelligence выявила бэкенды серверов APT41, что позволяет нам следить за вредоносной инфраструктурой атакующих и оперативно блокировать их сервера», — добавляют в Group-IB.

Важной находкой работы Cobalt Strike стало использование лисенеров с кастомными SSL-сертификатами. Они нужны для принятия подключения от полезной нагрузки, для связи ботов с командным центром. В данном случае хакеры применяли уникальные SSL-сертификаты, которые мимикрируют под «Microsoft», «Facebook» и «CloudFlare». Как утверждают аналитики, серверы с такими сертификатам начали появляться с начала 2020 года, и их число на конец 2021 года составляло 106. Это значит, что исследователями было замечено более 100 серверов Cobalt Strike, которые используются только этой группой атакующих. Большая часть из них уже неактивна.

Еще одно интересное открытие эксперты сделали, изучая «рабочий график» хакеров. Так, все временные метки атакующих удалось выровнять под UTC+8. Это позволило установить, что основное время работы группы начинается в 9 часов утра и заканчивается ближе к 7 часам вечера. Эксперты с иронией отмечают, что участники APT41 не перерабатывают, в отличие, например, от финансово мотивированных группировок типа Conti, которые без устали и выходных «работают» иногда по 14 часов в день.

В часовом поясе атакующих находится ряд стран, включая Китай, Малайзию, Сингапур, частично Россию и Австралию.

В качестве элементов атрибуции в отчете приводится список преимущественно китайских IP-адресов для доступа к Cobalt Strike серверам. Также отмечается использование китайских символов на рабочих станциях, с которых проводились атаки. Интересно и то, что исследователи заметили применение специфического формата Pinyin для названия директорий (Pinyin — это запись звуков китайского языка на латинице).

Источник: xakep