Эксперты Threat Fabric говорят, что разработчики малвари для Android уже научились обходить новую защитную функцию Restricted setting, представленную Google в Android 13.

На этой неделе компания Google выпустила Android 13: новая версия ОС была развернута на устройствах Google Pixel, а исходный код опубликован на AOSP. В этом релизе разработчики постарались обезвредить малварь, которая получала мощные разрешения, такие как AccessibilityService, а затем, в фоновом режиме применяла их для скрытного вредоносного поведения. К сожалению, эксперты пишут, что разработчики малвари разрабатывают новые дропперы, которые способны обойти эти ограничения.

Напомню, что эксплуатация службы специальных возможностей Google Accessibility Service, это классическое поведение для мобильной малвари. Данная служба была создана, чтобы облегчить использование приложений людям с ограниченными возможностями, но злоумышленники используют ее возможности для взаимодействия с интерфейсом системы и приложениями.

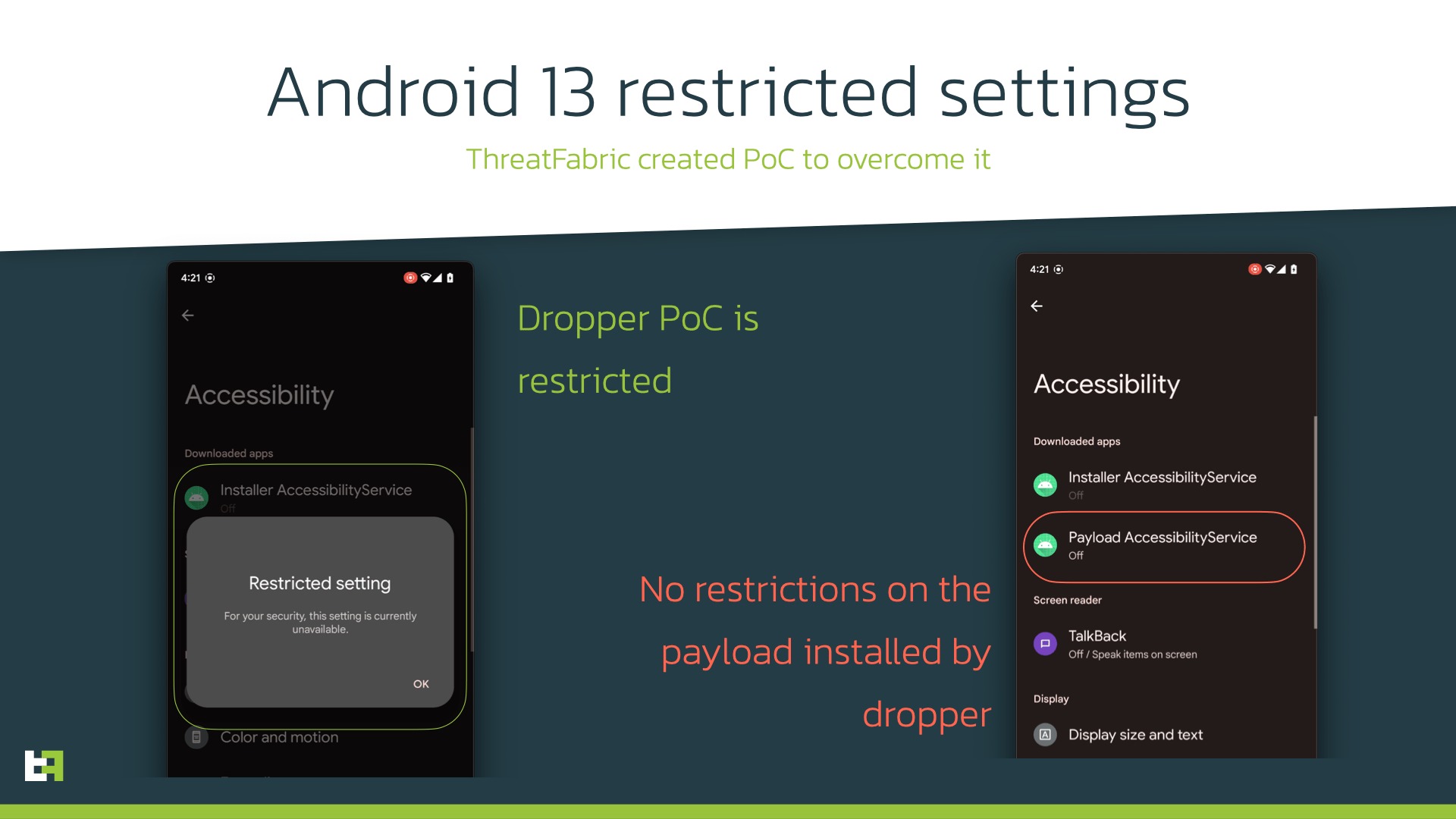

В Android 13 инженеры Google представили функцию Restricted setting («Ограниченные настройки»), которая не позволяет сторонним приложениям запрашивать привилегии службы специальных возможностей, ограничивая эту функцию только APK-файлами из Google Play. Как сообщают исследователи из ThreatFabric, им самим удалось без труда создать PoC-дроппер, который обходит новую защиту и получает доступ к Accessibility Services.

Все началось с того, что эксперты обнаружил новый дроппер для Android, который уже умеет обходить ограничения Restricted setting . Дроппер был обнаружен во время наблюдения за кампаниями малвари Xenomorph и получил название BugDrop (из-за множества багов, которые мешали его работе на ранних этапах).

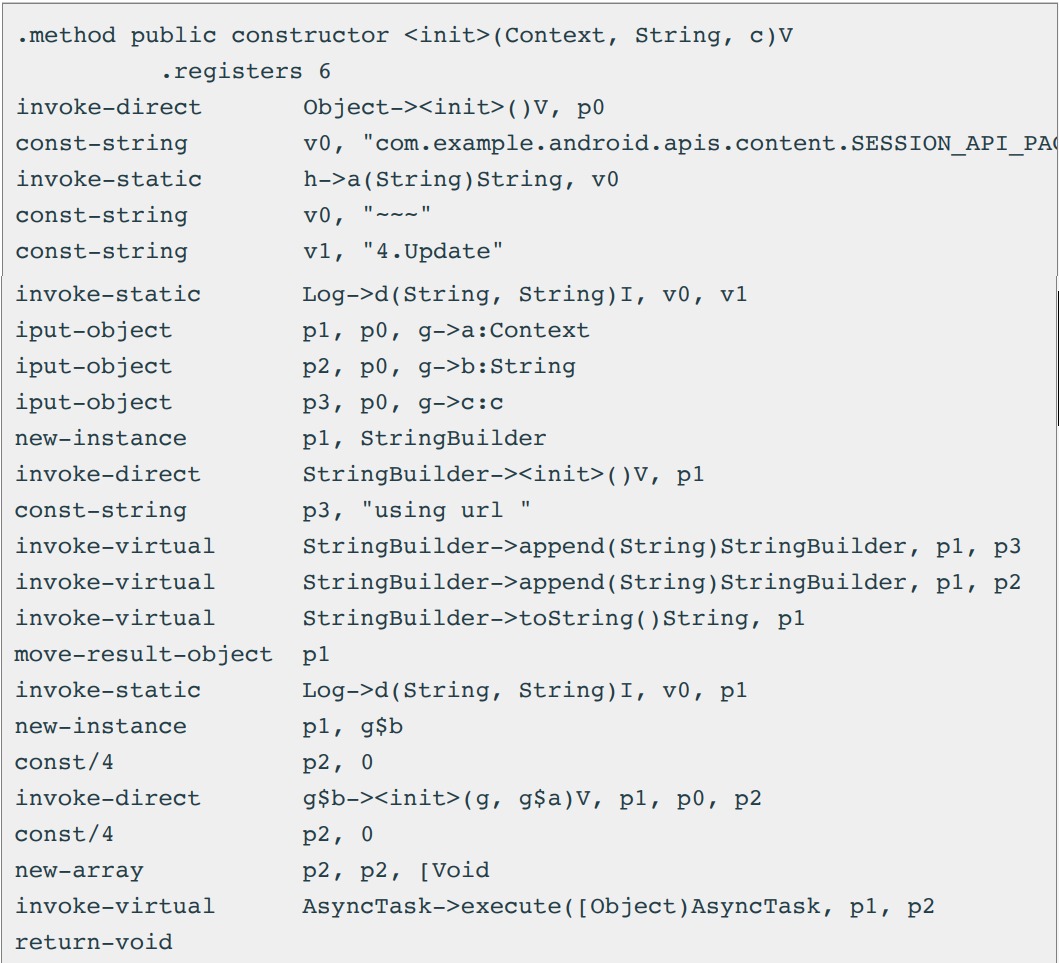

Оказалось, что код BugDrop практически аналогичен Brox, проекту, предназначенному для обучения разработке малвари, который свободно циркулирует на хакерских форумах. Эксперты говорят, что в BugDrop их внимание привлекло наличие Smali-строки, которой нет в исходном коде Brox: com.example.android.apis.content.SESSION_API_PACKAGE_INSTALLED.

Дело в том, что у приложений для Android есть два способа установки других приложений. Первый и наиболее распространенный — это установка без сеанса, который, по сути, представляет собой передачу установки одного APK-файла установщику системного пакета.

Второй метод на основе сеансов позволяет приложениям выполнять установку одного или нескольких APK-файлов одновременно. Этот метод обычно используется приложениями в Play Store и позволяет устанавливать несколько APK-файлов за раз, при этом приложения распространяются в виде одного «базового» APK и нескольких «разделенных» APK.

Фактически, исследователи обнаружили, что BugDrop стремится использовать именно второй метод установки (на основе сеансов, как это происходит в случае Play Store), а значит, ограничения к таким приложениям применяться не будут.

«Эта небольшая модификация позволит полностью обойти новые меры безопасности Google еще до того, как они окончательно вступят в силу», — говорят исследователи из Threat Fabric.

Пока BugDrop все еще находится в разработке, и аналитики связывают его с хакерской группой Hakoden, которая стоит за созданием дроппера Gymdrop и банковского Android-трояна Xenomorph.

Когда BugDrop будет окончательно готов к массовому развертыванию, скорее всего, он будет применяться в кампаниях по распространению Xenomorph, атакуя устройства даже с новейшими версиями Android на борту. Хуже того, последние образцы Xenomorph, изученные Threat Fabric, содержали модули удаленного доступа, что делает эту малварь еще более опасной.

Источник: xakep