Банковский троян для Android, получивший название Fakecalls, имеет необычную функцию: малварь способна помешать жертве связаться со службой поддержки банка, вместо этого я пострадавшего переадресовывают к самим преступниками, что только усугубляет ситуацию.

Малварь была обнаружена экспертами «Лаборатории Касперского», которые рассказывают, что вредонос маскируется под банковские приложения известных южнокорейских банков (например, Kookmin Bank или KakaoBank), а хакеры, под видом сотрудников финансовых организаций, могут пытаться выведать у жертв платежные данные или другую конфиденциальную информацию.

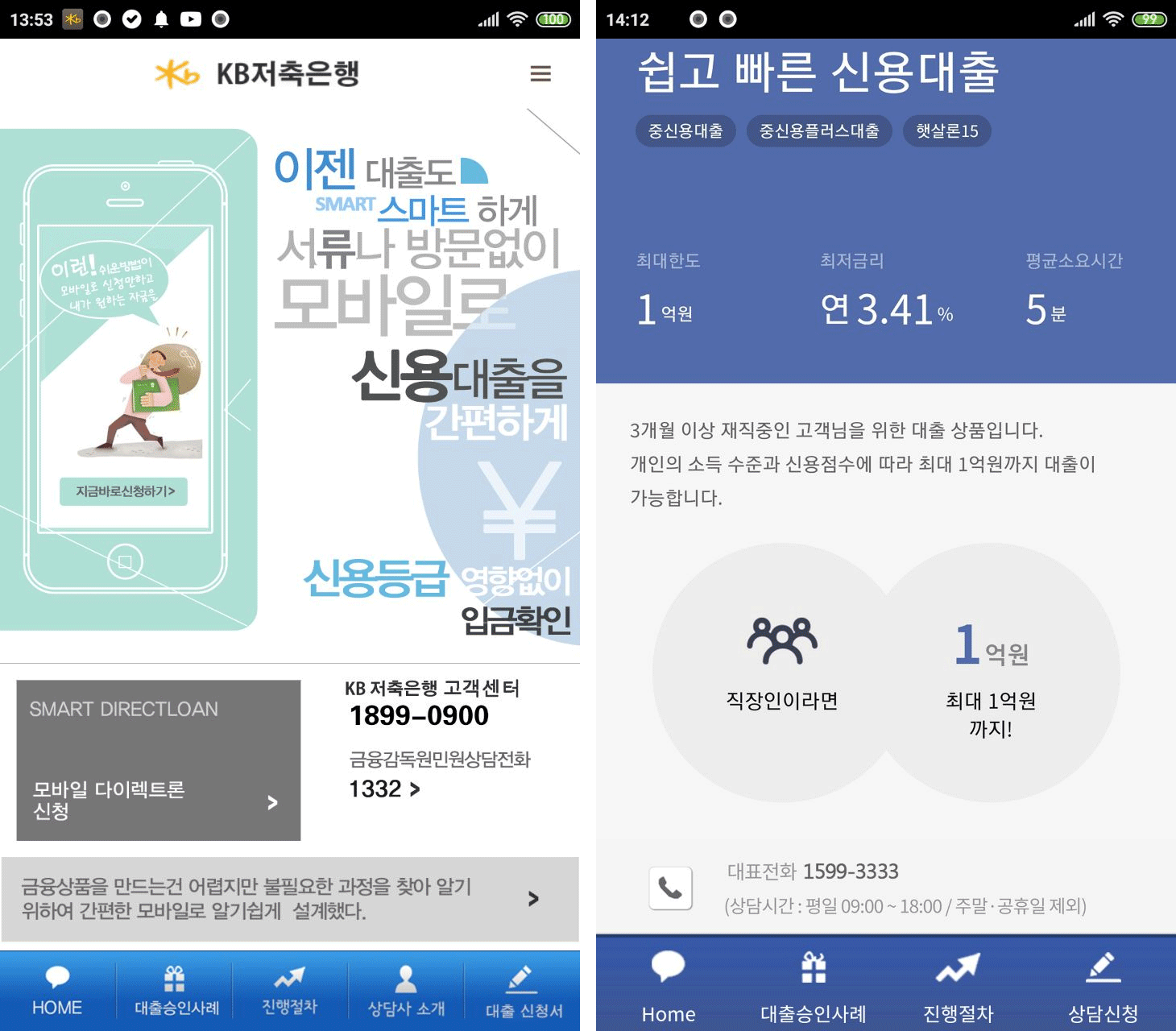

Помимо привычных логотипов банков создатели трояна добавили на экран Fakecalls и номера служб поддержки. Причем эти телефоны, судя по всему, действительно принадлежат банкам. Как минимум номер 1599-3333 можно обнаружить прямо на главной странице сайта KakaoBank. При этом авторы Fakecalls не учли, что разные клиенты банка могут использовать разные языки интерфейса, например английский вместо корейского. Экран вредоноского приложения показывает только корейскую версию, и, соответственно, некоторые пользователи могут заметить подвох.

Сразу после установки троян запрашивает целый список разрешений, в том числе на доступ к контактам, микрофону и камере, геолокации, управлением звонками и так далее. С их помощью малварь может сбрасывать входящие звонки и удалять их из истории на устройстве, например, если до клиента пытается дозвониться реальный представитель банка.

Когда и если человек решает связаться с горячей линией банка, троян открывает поддельный экран звонка, а далее события развиваются по одному из двух вариантов. Первый: Fakecalls соединяет жертву напрямую со злоумышленником, который представляется сотрудником поддержки. Второй: пока идет соединение, троян включает короткие аудиозаписи на корейском языке. Запись может быть, например, такой: «Здравствуйте, спасибо, что позвонили в наш банк. Наш колл-центр сейчас обрабатывает большой объём звонков. Консультант свяжется с вами при первой возможности». Это позволяет злоумышленникам войти в доверие к жертвам и в ходе дальнейшего разговора получить от них ценную информацию, включая платежные данные или другую конфиденциальную информацию.

«Редко кто ждет подвоха, когда сам звонит напрямую в поддержку банка, на этом и играют авторы Fakecalls. Мы рекомендуем при загрузке новых приложений внимательно проверять, какие разрешения они запрашивают. Если приложение пытается получить избыточный доступ к контролю устройства, включая обработку вызовов, есть вероятность, что это банковский троянец», — комментирует Игорь Головин, эксперт по кибербезопасности «Лаборатории Касперского».

Помимо перечисленного у Fakecalls есть и более «классические» для банковских троянов возможности. Например, по команде операторов малварь может включить микрофон и отправлять записанное аудио на их сервер, а также вести скрытые аудио- и видеотрансляции с телефона в режиме реального времени.

Источник: xakep