Эксперты Trustwave предупредили, что вредонос Vidar, обнаруженный в ходе изучения новой фишинговой кампании а феврале 2022 года, использует для маскировки файлы справки Microsoft.

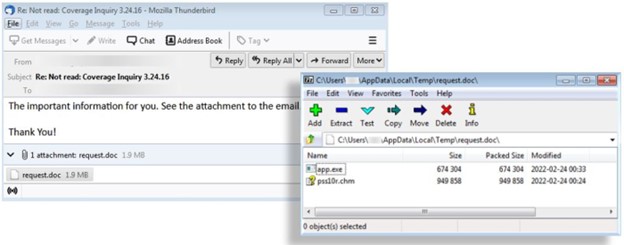

Аналитики пишут, что малварь скрывается в файлах Microsoft Compiled HTML Help (CHM), чтобы ее спамерские кампании могли избежать обнаружения. Начало таких атак выглядит обычным: жертва получает электронное письмо с вредоносным вложением. Вложение request.doc представляет собой замаскированный файл ISO. Если жертва откроет файл request.doc, это приведет к открытию еще двух файлов, файла CHM и app.exe.

Файл app.exe отвечает за запуск малвари Vidar. Казалось бы, в 2022 году большинство пользователей остережется открывать странный файл .exe, присланный им по электронной почте, однако хакерам это и не нужно. Дело в том, что файлы CHM пользуются куда большим доверием среди пользователей. Если открыть такой файл, кажется, что его содержимое не представляет угрозы. Исследователи Trustwave пишут, что «в этом HTML есть объект-кнопка, который автоматически запускает повторное выполнение CHM pss10r.chm с помощью mshta». При повторном выполнении JavaScript, включенный в состав файла, автоматически выполнит app.exe, и атака перейдет к фазе загрузки Vidar. Окончательный лаунчер малвари так же скрыт в файле справки.

«Злоумышленники стремятся разделить свои атаки на несколько уровней, чтобы предотвратить обнаружение. Поскольку управление переходит от ISO к CHM, к HTML, к JavaScript и только затем к исполняемому файлу, многие средства защиты от вредоносных программ, спам-фильтры, почтовые шлюзы и так далее могут пропустить эту атаку из-за глубины вложений», — говорят исследователи.

Эта версия Vidar (50.3) связывается со своим C&C-сервером через Mastodon (свободное ПО для развертывания распределенных социальных сетей), обращаясь к разделу биографии конкретного пользователя (@kill5max). Если ссылка на управляющий сервер хакеров будет обнаружена, эта учетная запись может быть просто закрыта, а данные будут перемещены в другой аккаунт.

Vidar загружает все нужные зависимости со своего C&C-сервера и сохраняет их в C:\ProgramData, затем извлекая настройки конфигурации. Также малварь может загружать на машину жертву дополнительные вредоносные программы. Хотя в ходе этой кампании подобного обнаружено не было, в прошлом Vidar уже применялся для загрузки вымогательского ПО.

Сам вредонос является инфостилером, то есть ворует данные с зараженной машины. После запуска он собирает системные данные и самую разную информацию из браузеров и других приложений. Данные сохраняются в C:\ProgramData\<случайное значение> и впоследствии архивируются в C:\ProgramData\<random>\<GUID машины>.zip перед отправкой на сервер, находящийся под контролем злоумышленников.

Источник: xakep