Северокорейские правительственные хакеры эксплуатировали уязвимость нулевого дня для удаленного выполнения кода в браузере Google Chrome. Патч для этого бага вышел только через месяц после начала атак. Активность хакеров была направлена на СМИ, ИТ-компании, криптовалютные и финтех-организации.

Уязвимость, о которой идет речь, это CVE-2022-0609. Ранее сообщалось, что баг представляет собой use-after-free уязвимость в компоненте Animation. Как правило, злоумышленники используют такие баги для выполнения произвольного кода на компьютерах с уязвимыми версиями Chrome, а также для побега из песочницы.

Специалисты Google Threat Analysis Group (TAG) сообщают, что уязвимость использовалась двумя разными хак-группами, поддерживаемыми правительством Северной Кореи, в двух отдельных кампаниях.

Отчет TAG сообщает, что своих жертв хакеры преследовали через электронные письма, фейковые сайты или скомпрометированные сайты, и все это в конечном итоге вело к активации эксплоит-кита, содержащего эксплоит для CVE-2022-0609. Интересно, что первые признаки этой активности были обнаружены еще 4 января 2022 года, тогда как уязвимость нашли только 10 февраля и исправили несколько дней спустя.

Одна из двух вышеупомянутых хак-групп атаковала более «250 человек, работающих в 10 различных СМИ, регистраторах доменов, хостинг-провайдерах и поставщиках программного обеспечения». Google TAG отмечает, что эти атаки, вероятно, связаны с кибершпионской операцией Dream Job, которую еще в 2020 году подробно описывали исследователи из компании ClearSky.

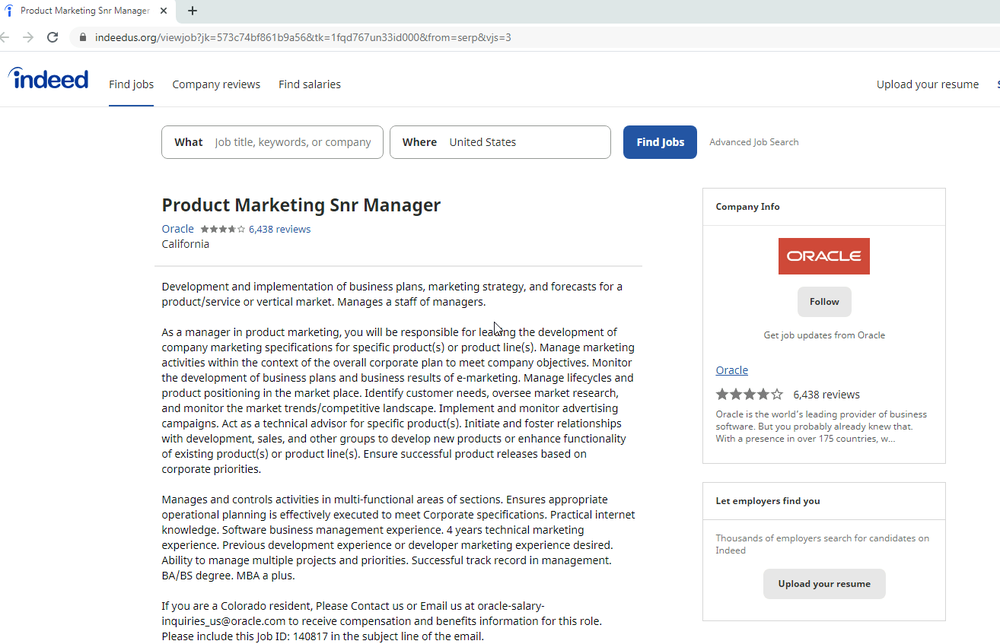

Напомню, что в рамках Dream Job хакеры завлекали жертв фальшивыми предложениями работы в известных оборонных и аэрокосмических компаниях США, среди которых были Boeing, McDonnell Douglas и BAE. Теперь же Google TAG пишет, что в ходе новых атак цели получали фишинговые письма с поддельными предложениями о работе в Disney, Google и Oracle.

«Письма содержали ссылки на фейковые сайты по поиску работы, имитирующие такие ресурсы как Indeed и ZipRecruite», — объясняют исследователи, добавляя, что переход по таким ссылкам приводил к срабатыванию скрытого iframe, который активировал набор эксплойтов.

Для этой кампании злоумышленник зарегистрировал несколько доменов, включая disneycareers[.]net и find-dreamjob[.]com, но также скомпрометировали как минимум один настоящий сайт вакансий.

Вторая хакерская кампания, обнаруженная Google TAG, использовала тот же набор эксплоитов для CVE-2022-0609, но была нацелена на 85 пользователей из криптовалютных и финтех-организаций. Предполагается, что за этими атаками стоит та же хак-группа, которая ответственна за операцию AppleJeus, детально описанную еще в 2018 году «Лабораторией Касперского».

«Атаки включали компрометацию как минимум двух сайтов настоящих финтех-компаний и размещение там скрытых iframe для развертывания набора эксплоитов против посетителей. Также в других случаях мы наблюдали, что на фальшивых сайтах (ранее настроенных для распространения троянских криптовалютных приложений) размещают iframe, направляющие посетителей на набор эксплоитов», — гласит отчет TAG.

Как и в предыдущем случае, хакеры тоже зарегистрировали для этих атак ряд новых доменов и скомпрометировали пару настоящих сайтов.

О технической стороне этих кампаний пока известно немного. К примеру, сообщается, что iframe со ссылкой на эксплоит-кит работал лишь в определенное время, а некоторые цели получали уникальные идентификаторы (чтобы эксплоит срабатывал только один раз), каждый этап работы кита шифровался (в том числе и ответы клиента), а переход к следующим фазами атаки зависел от успеха предыдущего.

Первоначальная активность эксплоит-кита заключалась в сборе данных о целевой системе, включая информацию о user agent и разрешение экрана. Если полученные данные соответствовали неким критериям (в настоящее время неизвестным), клиент получал команду на удаленное выполнение кода в Chrome и код Javascript, который использовался для побега из песочницы.

К сожалению, экспертам Google TAG не удалось восстановить ни один из последующих этапов атаки после RCE.

Также сообщается, что северокорейских хакеров интересовали не только пользователи Google Chrome, но также пользователи Safari на macOS и Firefox, которых направляли «на конкретные ссылки на известные серверы эксплуатации». Увы, во время анализа эти URL-адреса уже не возвращали никакого ответа.

Источник: xakep