Хакеры злоупотребляют популярным диспетчером пакетов Chocolatey для Windows в рамках фишинговой кампании, направленной на установку бэкдора Serpent в системы французских правительственных учреждений и крупных строительных фирм.

Новую фишинговую кампанию, нацеленную преимущественно на французские организации в сфере строительства и недвижимости, а также государственные учреждения, обнаружили эксперты компании Proofpoint. Они пишут, что хакеры используют сложную цепочку заражений, состоящую из документов Microsoft Word с макросами, менеджера пакетов Chocolatey и стеганографии.

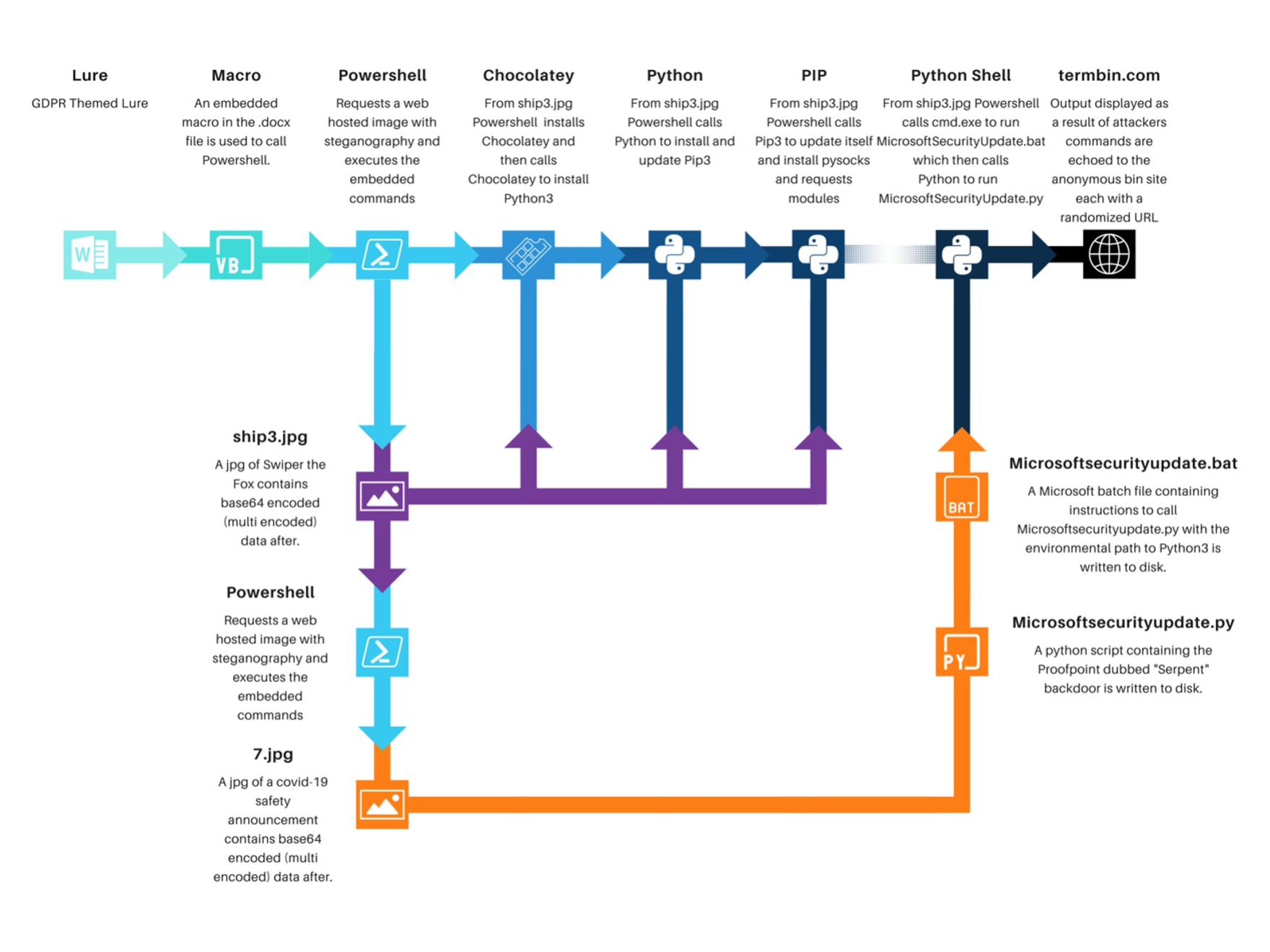

Атака начинается с обычного фишингового письма, якобы связанного с GDPR. Письмо содержит вложенный документ Word, содержащий вредоносный макрос. При открытии данного документа вредоносный макрос извлекает изображение лисы из мультсериала «Даша-путешественница».

Приведенное выше изображение не так безобидно, как может показаться на первый взгляд, так как использует стенографию для сокрытия PowerShell-скрипта. Этот скрипт загрузит и установит диспетчер пакетов Windows Chocolatey, который затем будет использован для установки Python и установщика пакетов PIP.

Chocolatey также используется, чтобы избежать обнаружения защитным ПО, ведь он часто применяется в корпоративных средах и зачастую внесен в списки разрешенных.

«Ранее Proofpoint не замечала, чтобы злоумышленники использовали Chocolatey в своих кампаниях», — пишут исследователи.

В итоге в систему жертвы загружается второе стеганографическое изображение для загрузки бэкдора Serpent, представляющего собой написанную на Python малварь (поэтому на предыдущих этапах были необходимы ранее установленные пакеты).

Serpent, в свою очередь, свяжется с управляющим сервером хакеров, чтобы получать команды, которые нужно выполнить на зараженном устройстве. По данным аналитиков, бэкдор способен выполнить любую команду своих операторов, позволяя загружать дополнительные вредоносные программы, открывать реверс-шеллы и получать полный доступ к устройству.

Пока эксперты Proofpoint не обнаружили ничего, что помогло бы установить атрибуцию данной кампании, и связать операторов Serpent с какой-то конкретной страной. Конечные цели злоумышленников тоже пока неясны, но использованные ими тактики указывают на шпионаж.

Источник: xakep