Уязвимость в инструменте Argo CD, используемом тысячами организаций для развертывания приложений в Kubernetes, может использоваться для бокового перемещения, повышения привилегий и хищения конфиденциальной информации, включая пароли и ключи API.

Стоит отметить, что Argo CD официально используется множеством крупных компаний, включая Alibaba Group, BMW Group, Deloitte, Gojek, IBM, Intuit, LexisNexis, Red Hat, Skyscanner, Swisscom и Ticketmaster.

Проблема, обнаруженная в конце января специалистами компании Apiiro, носит идентификатор CVE-2022-24348 (7,7 балла по шкале CVSS) и затрагивает все версии Argo CD. Баг уже устранен в свежих версиях 2.3.0, 2.2.4 и 2.1.9.

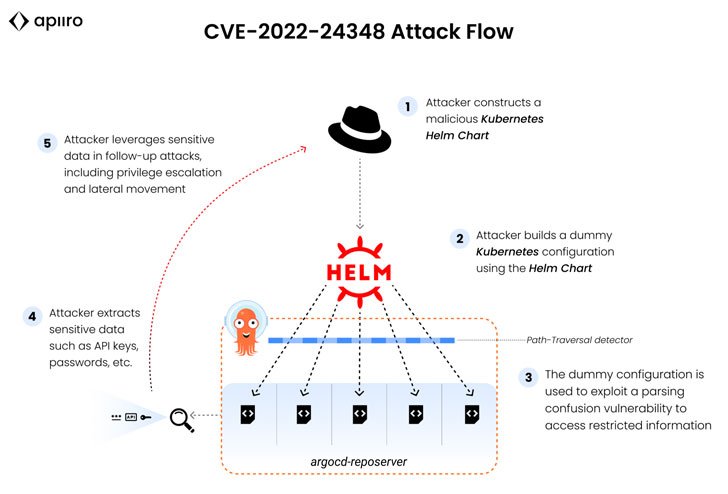

Уязвимость относится к типу path-traversal (обход каталога) и позволяет злоумышленникам загружать специально подготовленные YAML-файлы Helm Chart, «выходя» из своей экосистемы приложений и получая доступ к данным других приложений, которые должны находиться за пределами области действия пользователя.

«Можно создавать специальные пакеты диаграмм Helm, содержащие value-файлы, которые на самом деле являются символическими ссылками, указывающими на произвольные файлы за пределами корневого каталога репозитория, — объясняют разработчики. — Проблема может стать критической в средах, которые используют файлы с зашифрованными значениями (например с использованием плагинов с git-crypt и SOPS), содержащие важные или конфиденциальные данные, и расшифровывают эту информацию на диск перед рендерингом диаграммы Helm».

Создатели Argo CD рекомендуют всем обновиться до исправленных версий как можно скорее, так как никаких обходных способов для исправления этой проблемы не существует.

Источник: xakep