Хакеры используют плохо защищенные установки Google Cloud Platform (GCP) для майнинга криптовалюты, а также злоупотребляют инфраструктурой для установки вымогателей, проведения фишинговых кампаний и даже для генерации YouTube-трафика (чтобы манипулировать данными о просмотрах).

К таким выводам пришли эксперты команды Google Cybersecurity Action Team (CAT), опубликовавшие соответствующий отчет на этой неделе.

Специалисты CAT изучили работу 50 недавно скомпрометированных экземпляров GCP и обнаружили, что 86% из них использовались для майнинга криптовалюты (в некоторых случаях уже через 22 секунды после взлома), 10% для сканирования других общедоступных хостов в интернете и поиска уязвимых систем, 8% для атак на другие объекты. Еще около 6% установок GCP и вовсе применялись для размещения вредоносных программ.

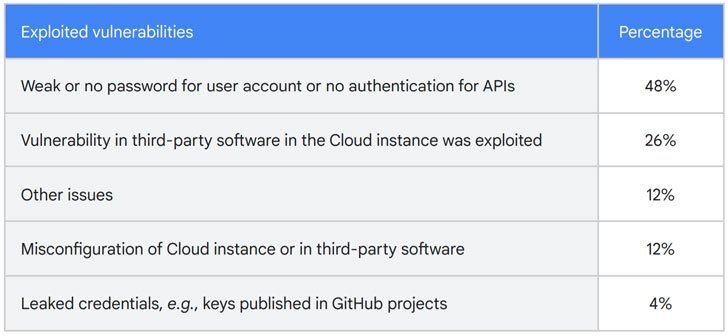

В большинстве случаев (48%) несанкционированный доступ к GCP был следствием использования слабых паролей (или их полного отсутствия как для учетных записей пользователей, так и для API-подключений), уязвимостей в стороннем ПО (26%), а также утечек данных через GitHub (4%).

Отчет Google CAT гласит, что исследователи наблюдали, как злоумышленники порой используют GCP, чтобы выдавать себя за стартапы для накачки трафика на YouTube. В другом случае, о котором мы уже писали ранее, северокорейские хакеры маскировались под специалистов по подбору персонала из компании Samsung, отправляя поддельные предложения о работе сотрудникам южнокорейских компаний.

«Хотя облачные клиенты продолжают сталкиваться с различными угрозами в приложениях и инфраструктуре, многие атаки успешны только в силу плохой “сетевой гигиены” и отсутствия даже базовых имплементаций систем управления», — резюмируют исследователи.

Источник: xakep