Trend Micro предупреждает, что с марта 2021 года майнинговая малварь TeamTNT успешно скомпрометировала более 50 000 систем.

Одноименная группировка TeamTNT активна как минимум с апреля 2020 года и начинала с атак на неправильно настроенные установки Docker, заражая их майнерами и ботами для DDoS-атак. Затем стало известно, что хакеры немного изменили тактику: начали атаковать и Kubernetes, а также стали искать на зараженных серверах учетные данные от Amazon Web Services и похищать их.

Кроме того теперь зафиксированы случаи, когда хакеры размещали вредоносные образы на Docker Hub, и исследователи обнаруживали, что группа использует в своих атаках инструмент Weave Scope, предназначенный для визуализации и мониторинга облачной инфраструктуры. Также известно, что TeamTNT поставляется с компонентом-червем, который превращает каждый зараженный сервер в новый узел ботнета и вынуждает его сканировать сеть в поисках новый потенциальных жертв; ворует учетные данные SSH и может использоваться для DDoS-атак (хотя эта функция пока не применялась хакерами).

В итоге группировка представляет собой одну из главных на сегодня угроз для облачных сред.

Как теперь сообщают специалисты Trend Micro, богатая функциональность приносит авторам TeamTNT плоды. Как уже было сказано выше, по подсчетам аналитиков, всего за три месяца майнинговая малварь успешно скомпрометировала более 50 000 систем.

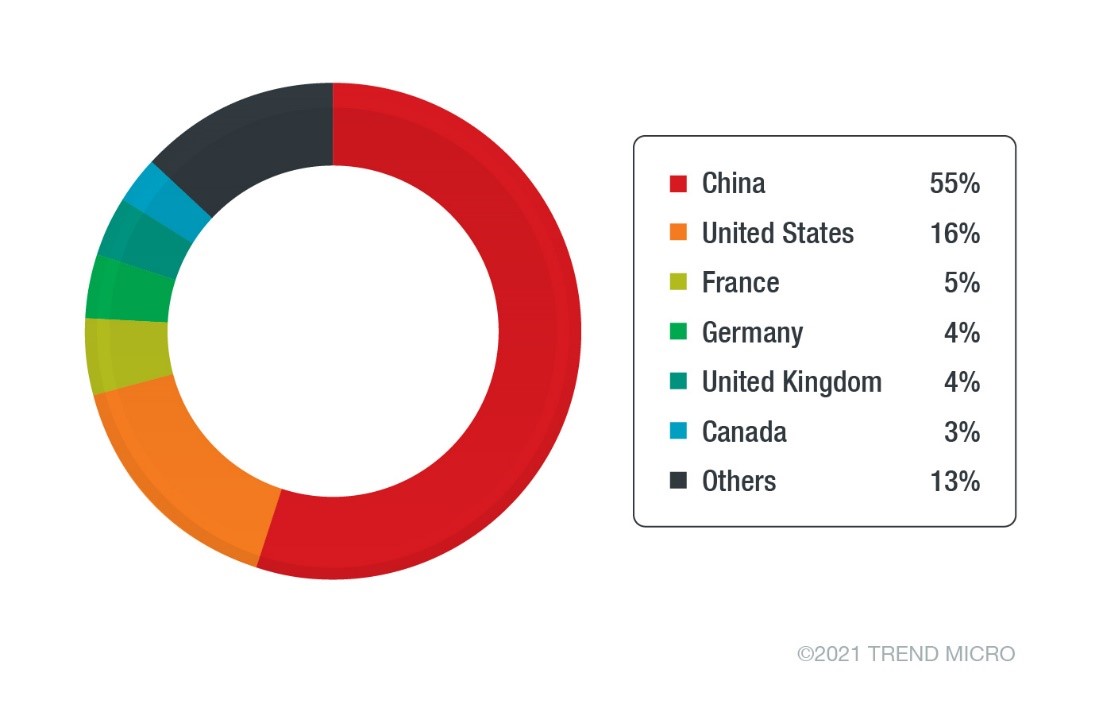

Большинство жертв – это системы, расположенные у китайских облачных провайдеров. Эти данные хорошо соотносятся со статистикой компании Lacework, опубликованной в начале 2021 года.

«По мере того, как организации переносят свои вычислительные ресурсы в облачные и контейнерные среды, мы видим, что злоумышленники преследуют их там», — предостерегают эксперты Trend Micro.

Источник: xakep