Эксперты компаний Juniper и Qihoo 360 Netlab обнаружили атаки на хостинговое ПО Control Web Panel (ранее CentOS Web Panel), которое используется хостерами и крупными компаниями для размещения и управления крупной серверной инфраструктурой.

Неизвестные злоумышленники ищут уязвимые версии CWP по меньшей мере с февраля 2021 года используют против них эксплоит для некой старой уязвимости, что позволяет им получить доступ к интерфейсу администратора.

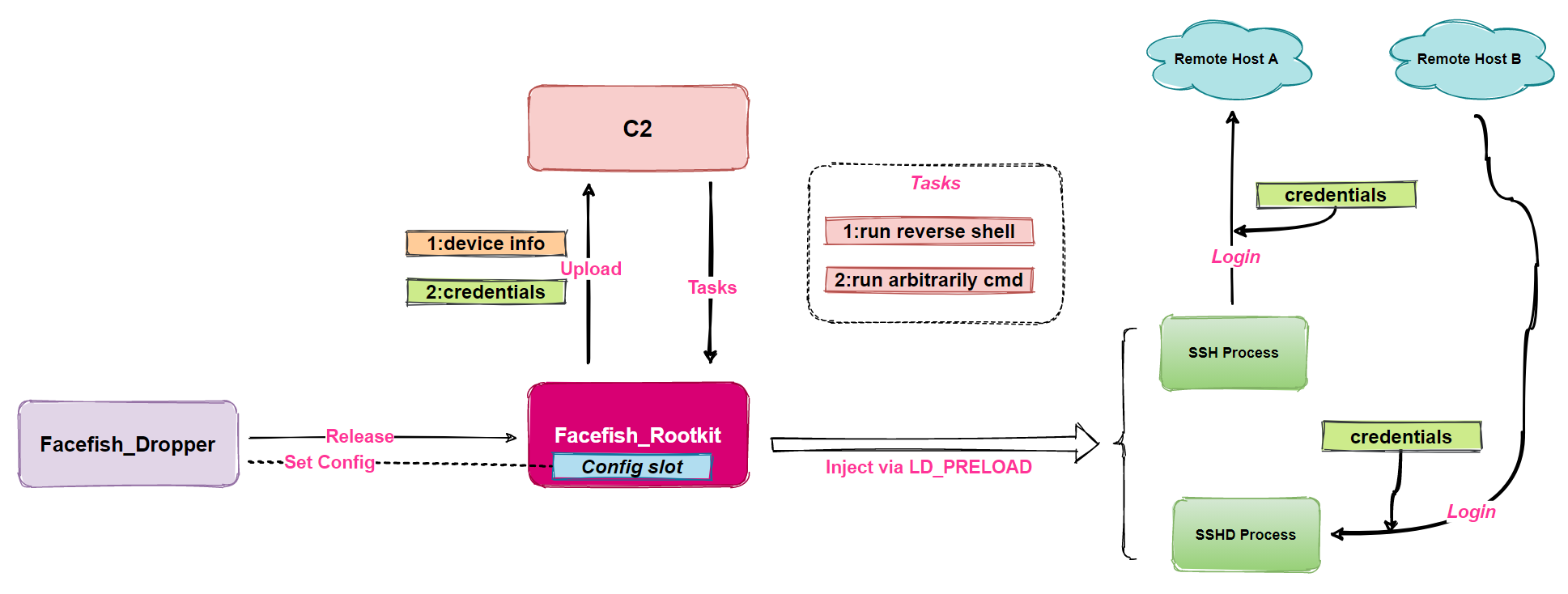

Затем на скомпрометированный сервер устанавливается бэкдор под названием Facefish, который может собирать информацию об устройстве, выполнять произвольные команды и воровать учетные данные SSH с зараженного хоста.

Также специалисты отмечают, что в этих атаках был задействован руткит, который злоумышленники устанавливали на взломанные серверы Linux для сохранения устойчивого присутствия в системе.

Пока никакой подозрительной активности на взломанных серверах замечено не было. В Juniper предполагают, что злоумышленники могут создавать ботнет, чтобы потом продавать или сдавать в аренду доступ к скомпрометированным системам. Поскольку CWP обычно используется для поддержки крупных и важных сетей, доступ к любой к такой системе может дорого стоить на черном рынке.

По данным поисковика BinaryEdge, в настоящее время в интернете можно найти более 185 000 установок CWP, хотя неизвестно, сколько из них уязвимы перед атаками. Дело в том, что обе компании не опубликовали идентификатор CVE для используемой хакерами уязвимости (неизвестно, если ли вообще CVE у данного бага). При этом в блогах компаний опубликован код эксплоита, который ИТ-специалисты могут анализировать с целью создания правил для брандмауэра и блокирования входящих атак.

Источник: xakep