Microsoft анонсировала новую функцию в Windows 11, которая будет блокировать отправку хэшей NTLM через исходящие SMB-соединения. Эта защитная мера призвана воспрепятствовать ситуациям, когда хакеры вынуждают SMB-клиент отправить аутентификационный NTLM-хэш в удаленную систему, находящуюся под их контролем.

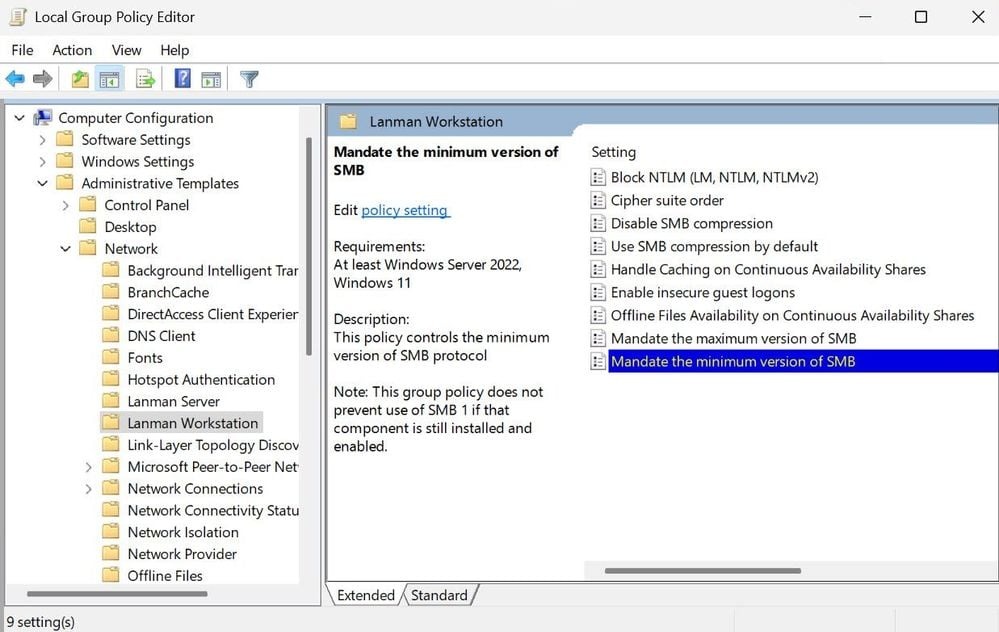

В настоящее время новая функция уже проходит тестирование в сборках Windows 11 Insider (начиная с Windows 11 Insider Preview, build 25951), а также в разработке находится функция, которая позволит администраторам контролировать, какой диалект SMB разрешено запускать.

Обновление изменит устаревший подход, при котором аутентификационное согласование Kerberos и NTLM (LM, NTLM и NTLMv2) с целевыми серверами выполнялись с помощью Windows SPNEGO. Так, при подключении к удаленному ресурсу SMB Windows пытается согласовать аутентификацию с удаленным компьютером, выполнив запрос-ответ NTLM. Однако в таком случае NTLM-ответ будет содержать хэшированный пароль вошедшего в систему пользователя, пытающегося открыть SMB-ресурс, который может быть перехвачен сервером, где размещен ресурс.

Впоследствии такие хэши могут быть взломаны для получения пароля открытым текстом или использованы в атаках типа NTLM Relay и pass-the-hash для входа в систему под видом пользователя.

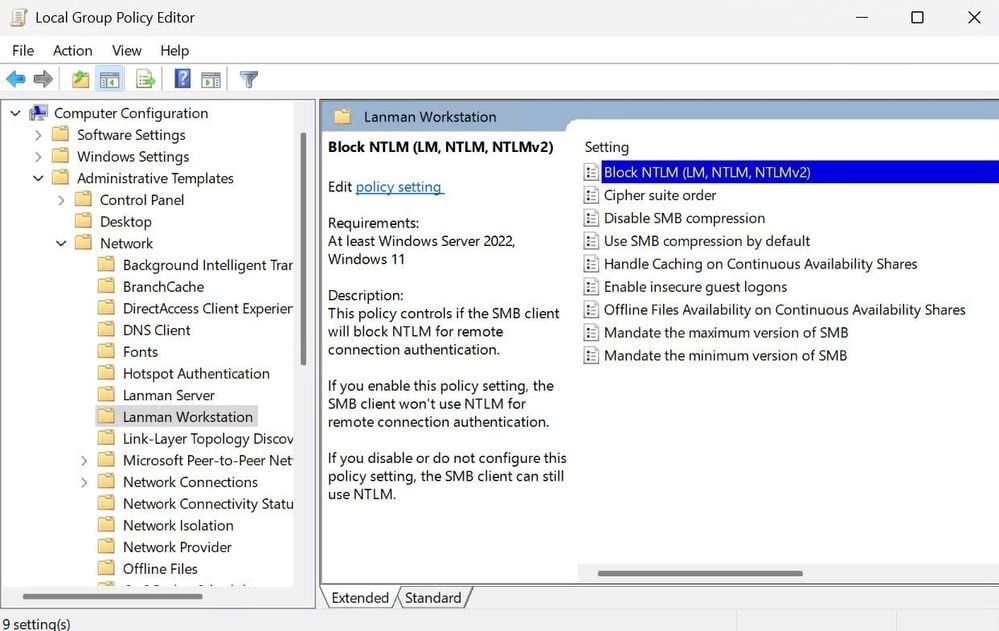

Новая функциональность позволяет администраторам блокировать исходящий трафик NTLM через SMB, предотвращая отправку хешированных паролей на удаленный сервер в частности и подобные виды атак в целом.

«Благодаря новой опции администратор сможет в целом запретить Windows предлагать NTLM через SMB, — объясняют разработчики. — Злоумышленник, который обманным путем заставляет пользователя или приложение отправлять ответы на NTLM-запросы на вредоносный сервер, более не сможет получить никаких данных NTLM, не сможет подобрать, взломать или передать пароль, поскольку пароли более не будут отправляться».

В Windows 11 Insider Preview (build 25951) администраторы могут настроить Windows на блокировку передачи данных NTLM посредством SMB при удаленных исходящих подключениях с помощью групповой политики и PowerShell. Также можно полностью отключить использование NTLM в соединениях SMB с помощью NET USE и PowerShell.

«Более поздняя версия Windows Insider позволит администраторам контролировать блокировку SMB NTLM для определенных серверов с помощью списка разрешений, — добавляют в Microsoft. — Клиент сможет указать SMB-серверы, которые поддерживают только NTLM (либо как non-domain участники, либо как сторонние продукты), и разрешить подключение».

Еще одна новая опция, доступная в этой сборке — управление диалектами SMB, что позволяет администраторам блокировать подключение для старых и небезопасных устройств, отключив использование старых протоколов SMB в своей организации.

Источник: xakep