ИБ-исследователь, известный под ником Techryptic, продемонстрировал атаку на устройства под управлением iOS и использованием Flipper Zero. В рамках демонстрации специалисту удалось затруднить работу с iPhone с помощью множества фальшивых сообщений о подключении Bluetooth-девайсов.

Устройства Apple, поддерживающие технологию Bluetooth Low Energy (BLE), используют рекламные пакеты (ADV-пакеты) для оповещения других устройств о своем присутствии. Пакеты ADV широко используются в экосистеме Apple для обмена данными по протоколу AirDrop, подключения Apple Watch или AppleTV, активации функции Handoff и во многих других сценариях.

Flipper Zero способен подделывать такие ADV-пакеты и передавать их через BLE. В итоге устройства с поддержкой BLE, находящиеся в неподалеку, будут воспринимать эти пакеты как запросы на подключение.

Эту особенность можно использовать для отправки жертве множества фальшивых запросов, затрудняя распознавание настоящих устройств, имитируя доверенные устройства для проведения фишинговых атак и так далее.

Также Techryptic отмечает, что при большом количестве запросов на целевом устройстве почти без перерывов будут отображаться многочисленные уведомления, что сделает нормальную работу с ним невозможной.

«Для пользователей iOS такая мимикрия может стать не просто раздражающим фактором. Она может спровоцировать полную неразбериху, нарушить рабочий процесс, а в редких случаях даже создать угрозу безопасности», — пишет исследователь.

Для этих атак Techryptic использовал модифицированную прошивку Flipper Zero, включив функциональность Bluetooth и добавив в файл gap.c код, который отвечает за генерацию фейковых уведомлений.

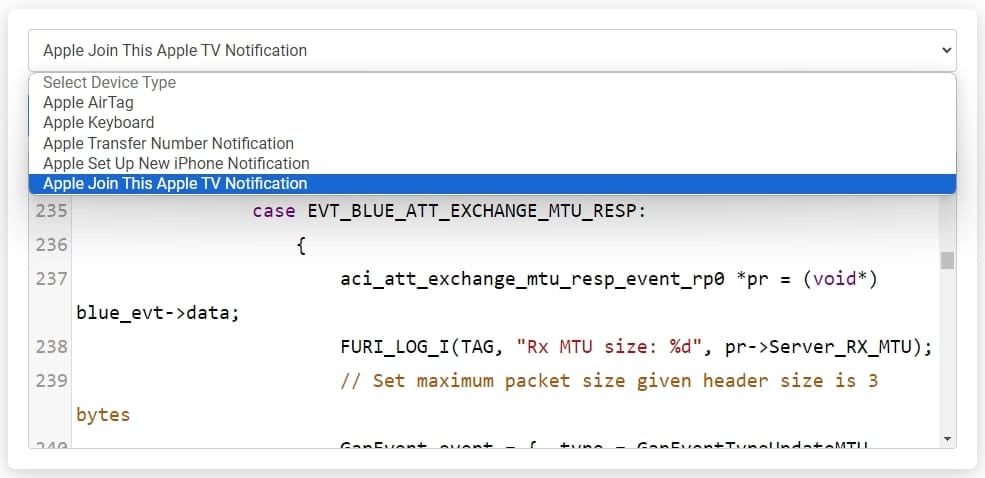

В своей статье эксперт поделился кодом для создания следующих запросов:

- запрос на подключение AirTag;

- запрос на подключение Apple Keyboard;

- уведомление о переносе номера;

- уведомление «Set up new iPhone»;

- уведомление «Join this Apple TV».

Кроме того, общаясь с журналистами издания TechCrunch, исследователь сообщил, что такую технику можно использовать не только находясь в непосредственной близости от жертвы. Techryptic заявил, что разработал аналогичную атаку, которая работает даже на расстоянии «тысяч футов» от жертвы (1000 футов равняется 305 метрам). Но раскрывать подробности этого метода специалист не спешит, опасаясь злоупотреблений, к которым может привести массовый спам всплывающими окнами «на огромные расстояния, вплоть до нескольких миль».

Источник: xakep