Четыре уязвимости обнаружены исследователями в умной лампочке TP-Link Tapo L530E и сопровождающем ее мобильном приложении TP-Link Tapo. Эти проблемы могут использоваться для получения пароля от локальной сети Wi-Fi.

Специалисты из Катанского университета и Лондонского университета пишут, что изучили именно этот продукт из-за его огромной популярности: TP-Link Tapo L530E — самые продаваемые умные лампочки на многих торговых площадках, включая Amazon, а приложение TP-link Tapo установлено из Google Play Store более 10 млн раз.

Тем не менее, основной целью исследователей было привлечение внимание к рискам безопасности миллиардов умных IoT- устройств, многие из которых передают данные небезопасным путем и обладают слабой защитой аутентификации.

Первая уязвимость в TP-Link Tapo L530E связана с некорректной аутентификацией, позволяющей злоумышленникам выдавать себя за пользователя на этапе обмена сеансовыми ключами. Эта уязвимость набрала 8,8 балла по шкале CVSS и позволяет находящемуся неподалеку злоумышленнику узнать пароль пользователя Tapo и манипулировать устройством.

Вторая уязвимость (7,6 балла по шкале CVSS) связана с приложением Tapo и возникает из-за жестко закодированной короткой контрольной суммы общего секрета, который злоумышленники могут узнать через обычный брутфорс и декомпиляцию приложения.

Третья проблема связана с отсутствием случайности при симметричном шифровании, что делает криптографическую схему предсказуемой.

Наконец, четвертая проблема связана с отсутствием проверки актуальности для полученных сообщений: сеансовые ключи хранятся в течение 24 часов, что позволяет злоумышленникам повторно воспроизводить сообщения в течение этого периода времени.

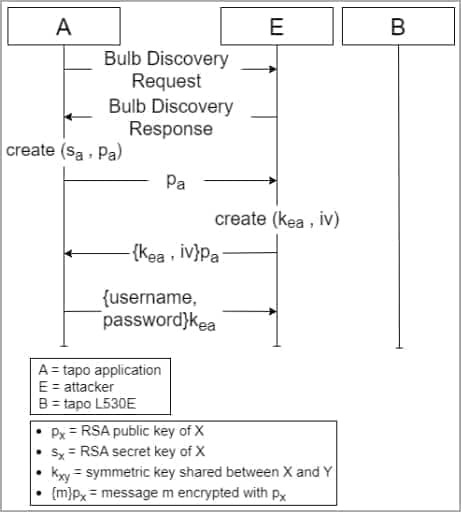

Специалисты объясняют, что в одном из наиболее опасных сценариев атак злоумышленник может выдать себя за умную лампочку и узнать данные учетной записи пользователя Tapo, используя первую и вторую уязвимость из перечисленных выше.

После этого, получив доступ к приложению Tapo, злоумышленник получает возможность узнать SSID и пароль от Wi-Fi сети жертвы, что дает ему доступ ко всем другим устройствам, подключенным к этой сети.

Отмечается, что для реализации такой атаки уязвимое устройство должно находиться в режиме настройки. Однако злоумышленник может деаутентифицировать лампочку, заставив пользователя заново настроить ее для восстановления работоспособности.

Другой способ атаки — это атака типа MitM (Man-In-The-Middle) на настроенное устройство Tapo L530E, использующая первую уязвимость для перехвата и манипулирования соединением между приложением и лампочкой. Это позволяет перехватить ключи шифрования RSA, используемые для последующего обмена данными.

Также MitM-атаки возможны и для ненастроенных устройств Tapo: первая уязвимость снова используется для подключения к Wi-Fi во время настройки, создания моста между двумя сетями и маршрутизации сообщений обнаружения, в результате чего можно узнать пароль Tapo, SSID и пароль от Wi-Fi.

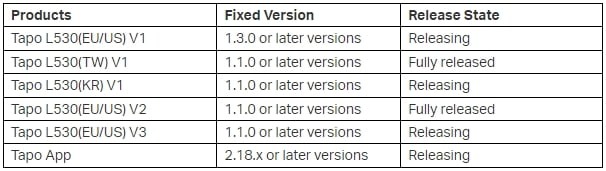

Исследователи сообщают, что уведомили об обнаруженных проблемах разработчиков компании TP-Link, и производитель сообщил, что скоро внесет исправления как в приложение, так и в прошивку умных лампочек. Как видно в таблице ниже, некоторые патчи уже вышли.

Источник: xakep