Компания FAССT сообщила о новых атаках хак-группы RedCurl, специализирующейся на коммерческом шпионаже и краже корпоративной документации. На этот раз одной из жертв русскоговорящих хакеров стал крупный российский банк. Киберпреступники атаковали финанское учреждение дважды: сначала напрямую с помощью таргетированных фишинговых рассылок от имени крупного российского маркетплейса, а затем — через компанию-подрядчика.

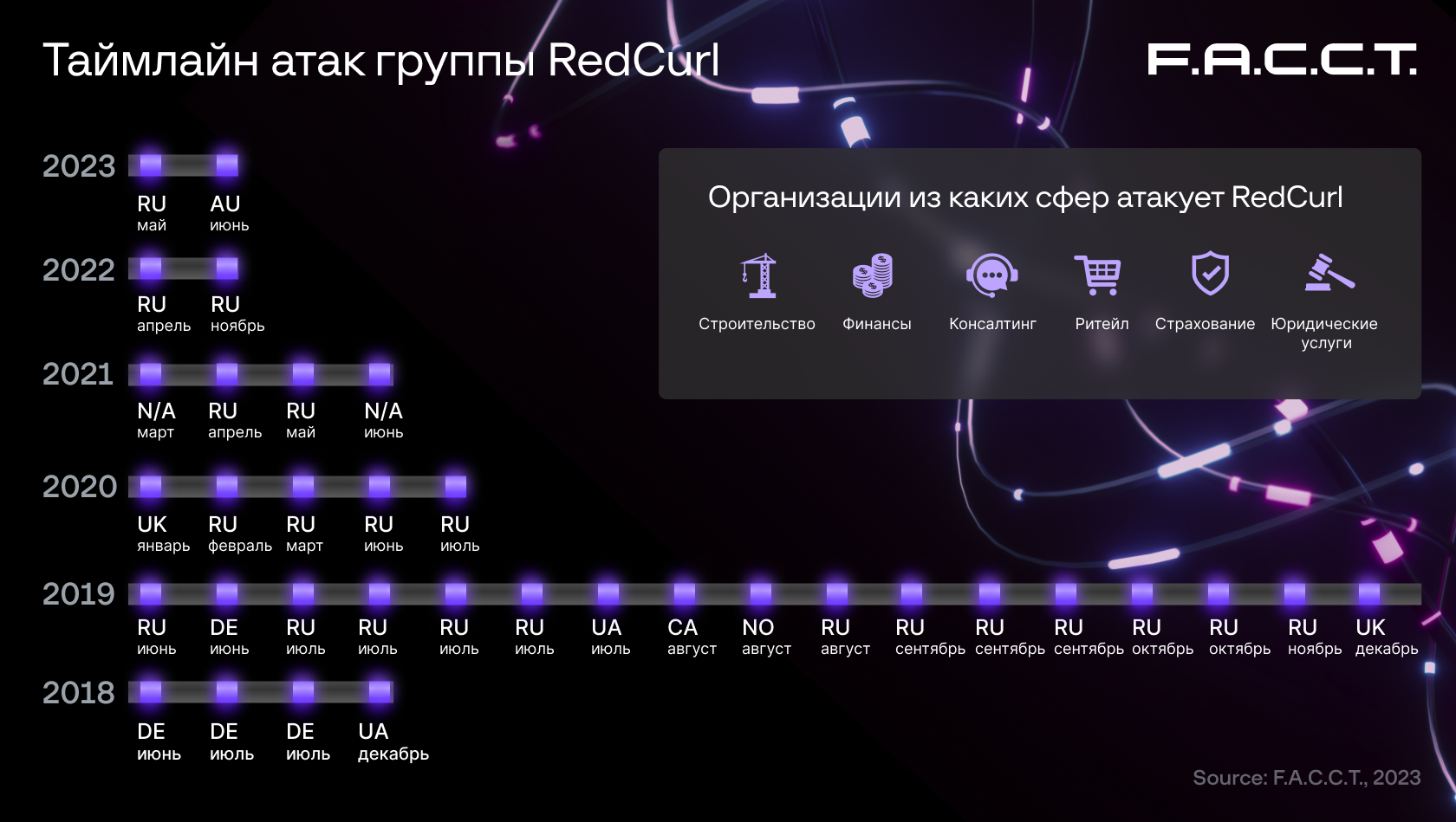

В 2020 году эксперты FAССT (тогда Group-IB) впервые рассказали о русскоязычной хак-группе RedСurl, активной как минимум с 2018 года. На тот момент злоумышленники совершили 26 целевых атак исключительно на коммерческие организации. Среди них были строительные, финансовые, консалтинговые компании, ритейлеры, банки, страховые, юридические и туристические организации.

В конце 2021 года специалисты обнаружили новые атаки RedCurl. Тогда «под прицелом» группировки оказался неназванный российский ритейлер, входящий в ТОП-20 крупнейших интернет-магазинов России.

Как теперь сообщает FACCT, за четыре с половиной года RedCurl атаковала 34 цели: 20 из них — в России, остальные — в Великобритании, Германии, Канаде, Норвегии, Австралии и на Украине. Среди жертв были строительные, финансовые, консалтинговые компании, ритейлеры, банки, страховые, юридические организации. С момента заражения до кражи данных RedCurl проводит в сети жертвы от 2 до 6 месяцев.

В новом исследовании специалисты рассказывают об атаках RedCurl в ноябре 2022 и в мае 2023 года. Мотив атакующих по-прежнему остается неизменным — они охотятся за документами, представляющими коммерческую тайну и содержащие персональные данные сотрудников.

«Методы RedCurl остаются уникальными для русскоязычной киберкриминальной сцены: первоначальное заражение, закрепление на зараженном устройстве, продвижение в сети, кража документов — все это осуществляется с помощью самописных и нескольких публичных инструментов. Несмотря на высокий уровень контроля сети жертвы, группа не занимается шифрованием, не выводит деньги со счетов. Ее задача — как можно незаметнее добыть ценные сведения», — пишут эксперты.

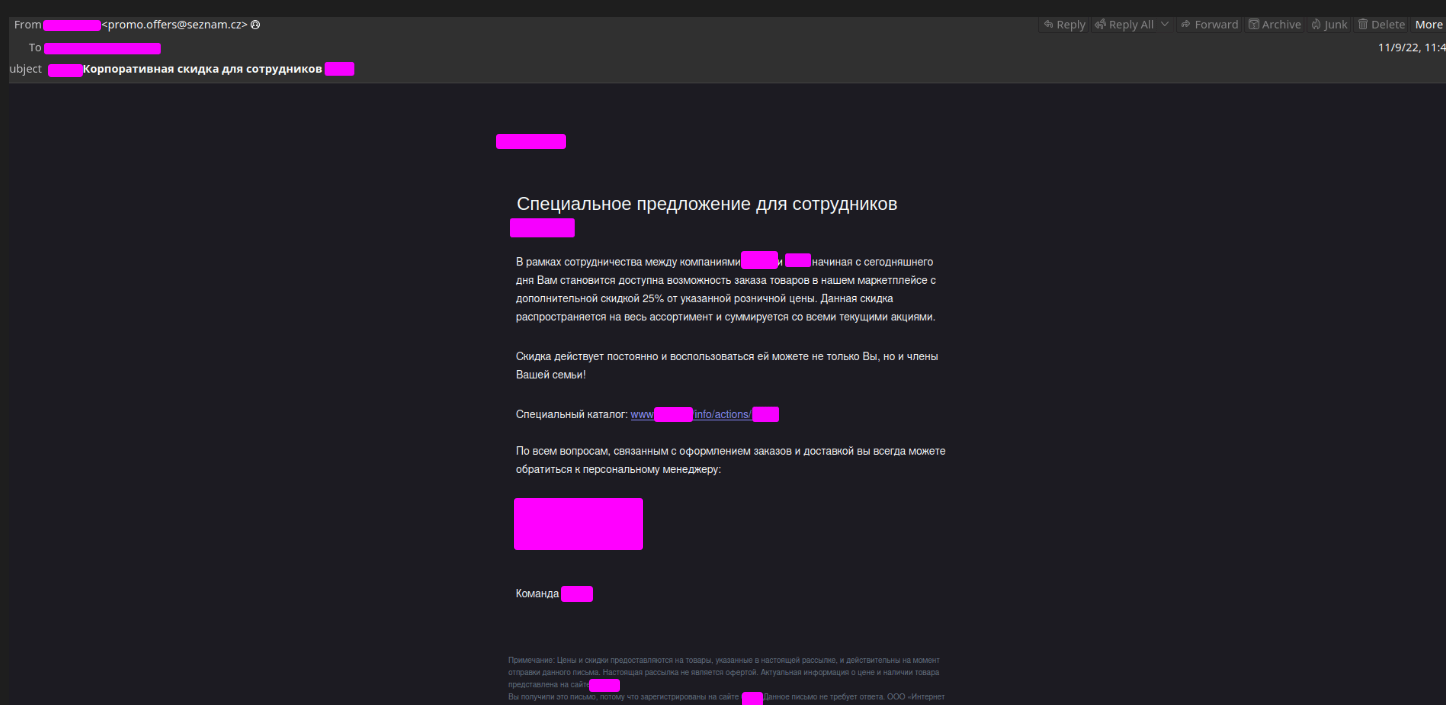

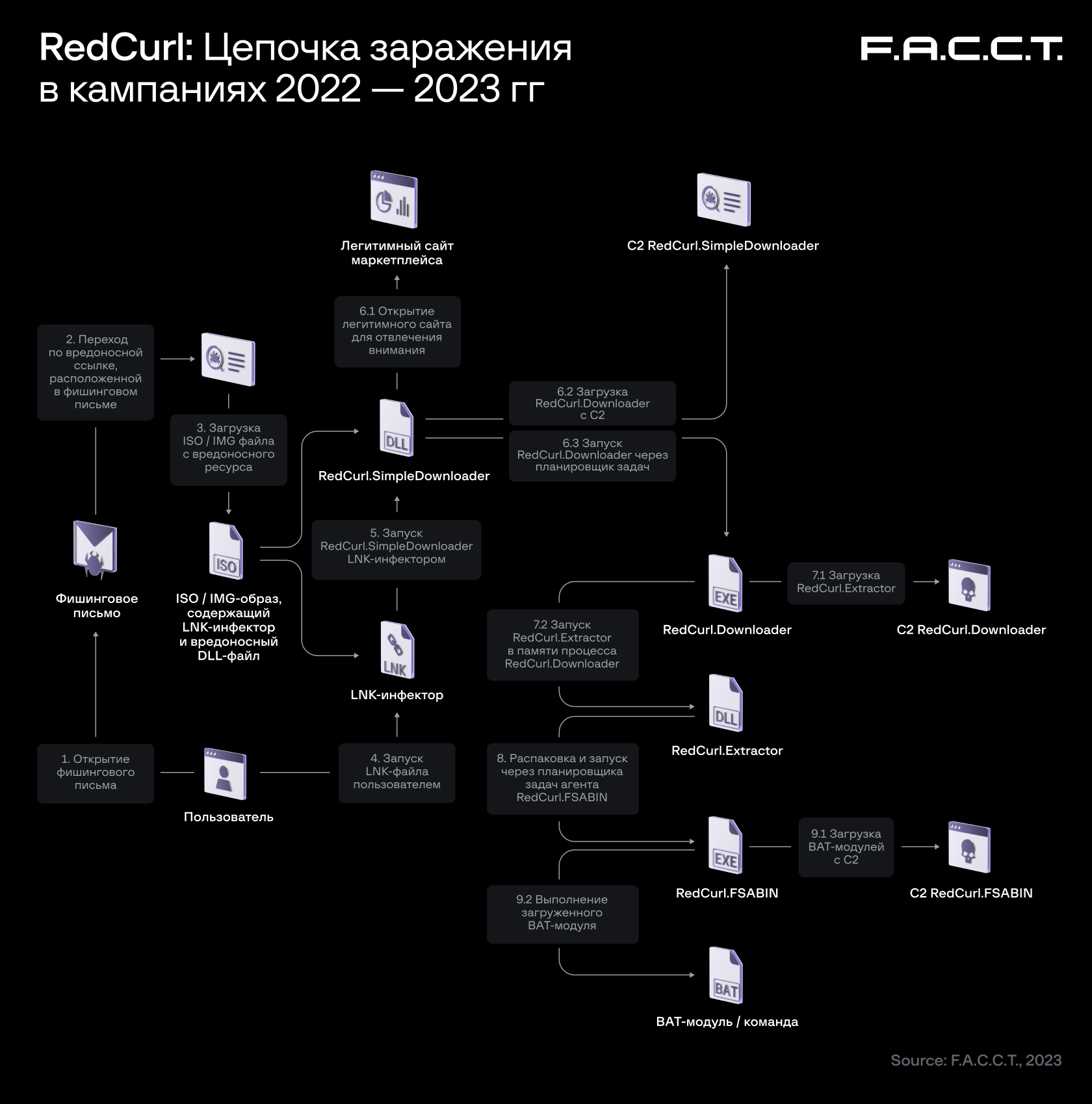

В обеих новых кампаниях первоначальным вектором проникновения в инфраструктуру организации стали рассылки фишинговых писем с малварью. На этот раз в своих сообщениях-приманках злоумышленники использовали бренд популярного маркетплейса — получателям письма и членам их семей обещали корпоративную скидку 25% на все товары.

Мишенью для ноябрьской атаки стал крупный российский банк из перечня системно значимых кредитных организаций. В ходе первой попытки хакеры провели массовую фишинговую рассылку для сотрудников банка, но вредоносные письма были обнаружены, заблокированы и не попали к адресатам. После этого RedCurl переключились на подрядчика банка, использовав атаку на цепочку поставок.

Получив доступ к компьютеру сотрудника организации-подрядчика, предположительно, через фишинговую рассылку, злоумышленники сумели получить доступ к общему сетевому диску с документами клиента, что позволило попасть в инфраструктуру финансовой организации.

В ходе реагирований на инциденты в ноябре 2022 и мае этого года эксперты FACCT собрали и изучили образцы вредоносных программ, которые использовала RedCurl.

В качестве загрузчика для первого этапа заражения группировка использовала RedCurl.SimpleDownloader, специально созданный под новую кампанию с использованием бренда неназванного маркетплейса. По мнению экспертов, это новый полноценный инструмент группировки, который будет модифицироваться и применяться в других атаках RedCurl.

На следующем этапе кампании использовался модернизированный загрузчик RedCurl.Downloader, адаптированный под кампанию и применявшийся для подгрузки RedCurl.Extractor. Это программа предназначена для установки агента RedCurl.FSABIN, который в свою очередь предоставляет злоумышленнику удаленный контроль над зараженной машиной.

«После обнаружения RedCurl в 2019 году наши специалисты Threat Intelligence отслеживают все изменения в их тактике и инструментах группы, — подчеркнул генеральный директор компании FAССT Валерий Баулин. — Такие группы, как RedCurl, безусловно, представляют угрозу для российских компаний, которые не обладают решениями для раннего предотвращения сложных атак».

Отмечается, что уже в ходе работы над отчетом была обнаружена еще атака RedCurl на неизвестную австралийскую организацию. В ходе этой кампании применялись те же инструменты и такой же паттерн поведения, что и в майской и в ноябрьской кампаниях.

По данной атаке исследователи делают вывод, что инструмент RedCurl.SimpleDownloader продолжает дорабатываться. Так, в атаках на российские организации фигурировала первая версия этого инструмента — она не имела никакой защиты от анализа и обнаружения. Однако версия вредоноса, фигурирующая в новой атаке, обросла новой защитой, например, было добавлено шифрование строк алгоритмом AES-128 CBC.

Источник: xakep