Июльские обновления Microsoft исправляют 132 уязвимости в продуктах компании, включая шесть активно эксплуатируемых 0-day, а также 37 багов, позволяющих осуществить удаленное выполнение произвольного кода.

Хотя в общей сложности в этом месяце было исправлено 37 RCE-багов, Microsoft сообщает, что только девять из них оцениваются как критические. При этом одна из RCE-проблем остается неисправленной и активно используется в атаках, которые уже обнаружили многочисленные ИБ-специалисты.

В список из шести уязвимостей нулевого дня, которые уже использовались в атаках, вошли:

CVE-2023-32046 — уязвимость Windows MSHTML, связанная с несанкционированным повышением привилегий. Эксплуатировать этот баг можно через открытие специально созданного файла, полученного жертвой по электронной почте или через вредоносные сайты.

«Злоумышленник получит права пользователя, запустившего уязвимое приложение», — сообщается в бюллетене Microsoft.

CVE-2023-32049 — уязвимость, связанная с обходом защиты Windows SmartScreen. Злоумышленники пользовались этой уязвимостью, чтобы предотвратить отображение предупреждений об открытии файлов из интернета.

CVE-2023-36874 — уязвимость в Reporting Service, связанная с повышением привилегий. Эта проблема позволяла злоумышленникам получить права администратора на устройстве под управлением Windows.

«Злоумышленник должен иметь локальный доступ к целевой машине, а пользователь должен иметь возможность создавать папки и осуществлять трассировки на машине с ограниченными привилегиями, которыми по умолчанию обладают обычные пользователи», — сообщает Microsoft.

CVE-2023-35311 — уязвимость обхода защитных функций в Microsoft Outlook. Проблема позволяет обойти предупреждения системы безопасности и работает в области предварительного просмотра.

ADV230001 — у этой проблемы нет собственного идентификатора CVE, но ее серьезность велика. Этот бюллетень безопасности рассказывает о том, что Microsoft отозвала сертификаты для подписи кода и блокировала учетные записи разработчиков, которые использовали лазейку в политике Windows для установки вредоносных драйверов режима ядра. Этой проблеме мы уже посвятили отдельную публикацию.

CVE-2023-36884 — серия 0-day уязвимостей в Office и Windows, связанных с удаленным выполнением HTML- кода. Пожалуй, одна из наиболее серьезных проблем этого месяца, для которой, к тому же, пока нет патчей.

В настоящее время Microsoft выпустила только руководство по обнаружению этих публично раскрытых и неисправленных багов, которые позволяют удаленно выполнить код на целевой машине с помощью специально подготовленных документов Microsoft Office.

«Корпорация Microsoft расследует сообщения о ряде уязвимостей удаленного выполнения кода, затрагивающих продукты Windows и Office. Microsoft известно о целенаправленных атаках, которые пытаются эксплуатировать эти уязвимости с помощью специально созданных документов Microsoft Office, — пишут в компании. — Злоумышленник может создать специально подготовленный документ Microsoft Office, который позволит ему удаленно выполнить код в контексте системы жертвы. Для этого злоумышленник должен убедить жертву открыть вредоносный файл».

Сообщается, что после завершении расследования Microsoft «предпримет необходимые действия для защиты клиентов», то есть выпустит необходимые для устранения проблемы патчи. Когда именно это пройдет, пока неизвестно.

Пока исправлений нет, Microsoft заявляет, что пользователи Microsoft Defender для Office и те, кто использует правило, запрещающее всем приложениям Office создание дочерних процессов, защищены от вредоносных документов, которые пытаются эксплуатировать эту проблему.

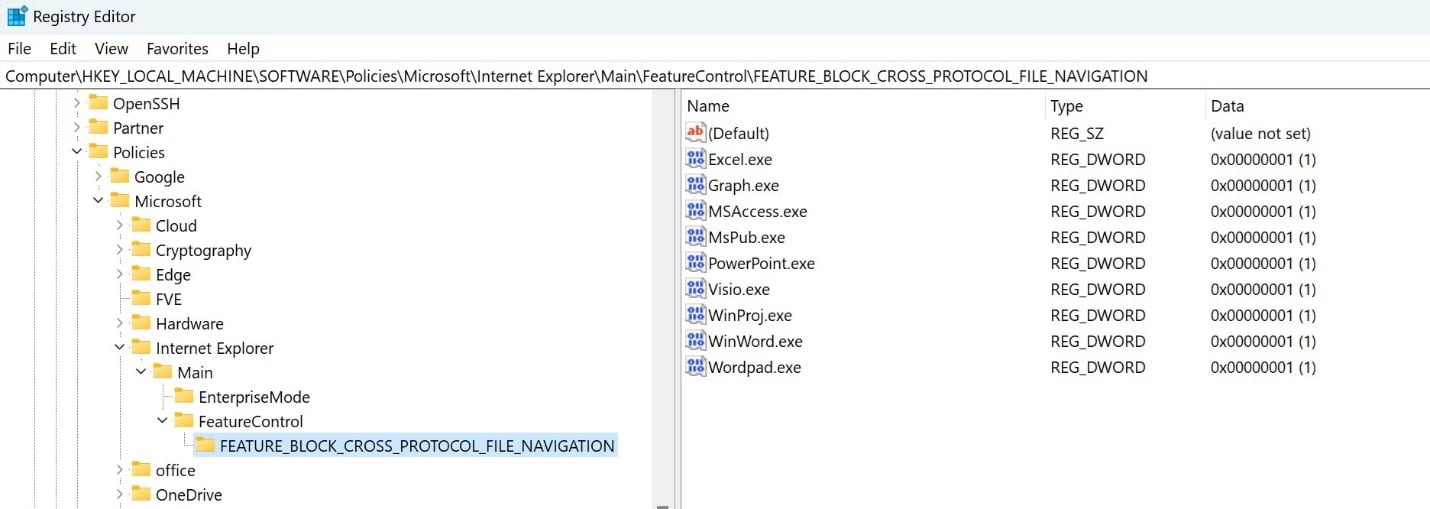

Те, кто не использует эти средства защиты, могут добавить в раздел реестра HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Internet Explorer\Main\FeatureControl\FEATURE_BLOCK_CROSS_PROTOCOL_FILE_NAVIGATION следующие имена приложений в качестве значений типа REG_DWORD с data 1: Excel.exe, Graph.exe, MSAccess.exe, MSPub.exe, PowerPoint.exe, Visio.exe, WinProj.exe, WinWord.exe и Wordpad.exe.

При этом отмечается, что изменения в реестре могут повлиять на некоторые функции Microsoft Office, связанные с перечисленными выше приложениями.

В отдельном сообщении в блоге Microsoft рассказывает, что эксплуатацией CVE-2023-36884 уже занимаются хакеры из группировки RomCom (она же Storm-0978). Известно, что уязвимость использовалась в недавних атаках, направленных на организации, участвующие в саммите НАТО, который прошел в Вильнюсе на этой неделе.

Сообщается, что злоумышленники использовали для атак вредоносные документы, выдавая себя за организацию Ukrainian World Congress и распространяли таким образом малварь, включая загрузчик MagicSpell и бэкдор RomCom.

RomCom — русскоязычная хак-группа, которую ранее связывали с вымогательскими атаками с использованием шифровальщиков, а также предположительно шпионскими кампаниями, направленными на кражу учетных данных.

Источник: xakep