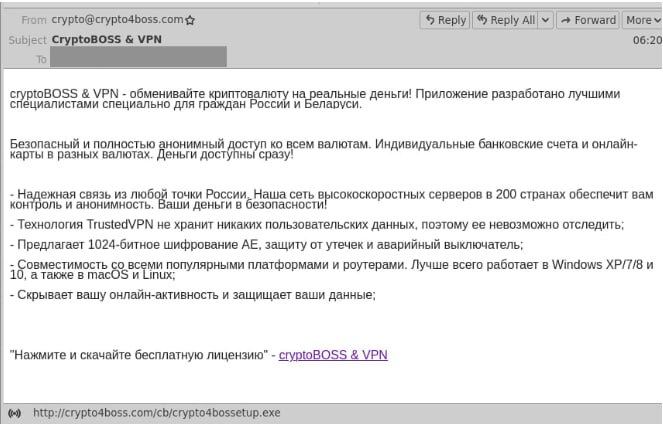

Центр кибербезопасности FACCT предупреждает о массовой рассылке вредоносных писем, нацеленной на российские промышленные, транспортные и IT-компании. В письмах, перехваченных 9 июля автоматизированной системой защиты электронной почты FACCT, получателям предложили использовать приложение CryptoBOSS для работы с криптовалютой и VPN.

В сообщении злоумышленники рекламируют «безопасный и полностью анонимный доступ ко всем валютам». Однако ссылка для скачивания бесплатной лицензии на самом деле ведет на загрузку шифровальщика PyCrypter.

Отмечается, что домен, с которого загружается вредоносное ПО (crypto4boss[.]com) совсем свежий, зарегистрирован 6 июля, специально для этой атаки, на пользователя с почтой vladymir.stojanov@hotmail[.]com.

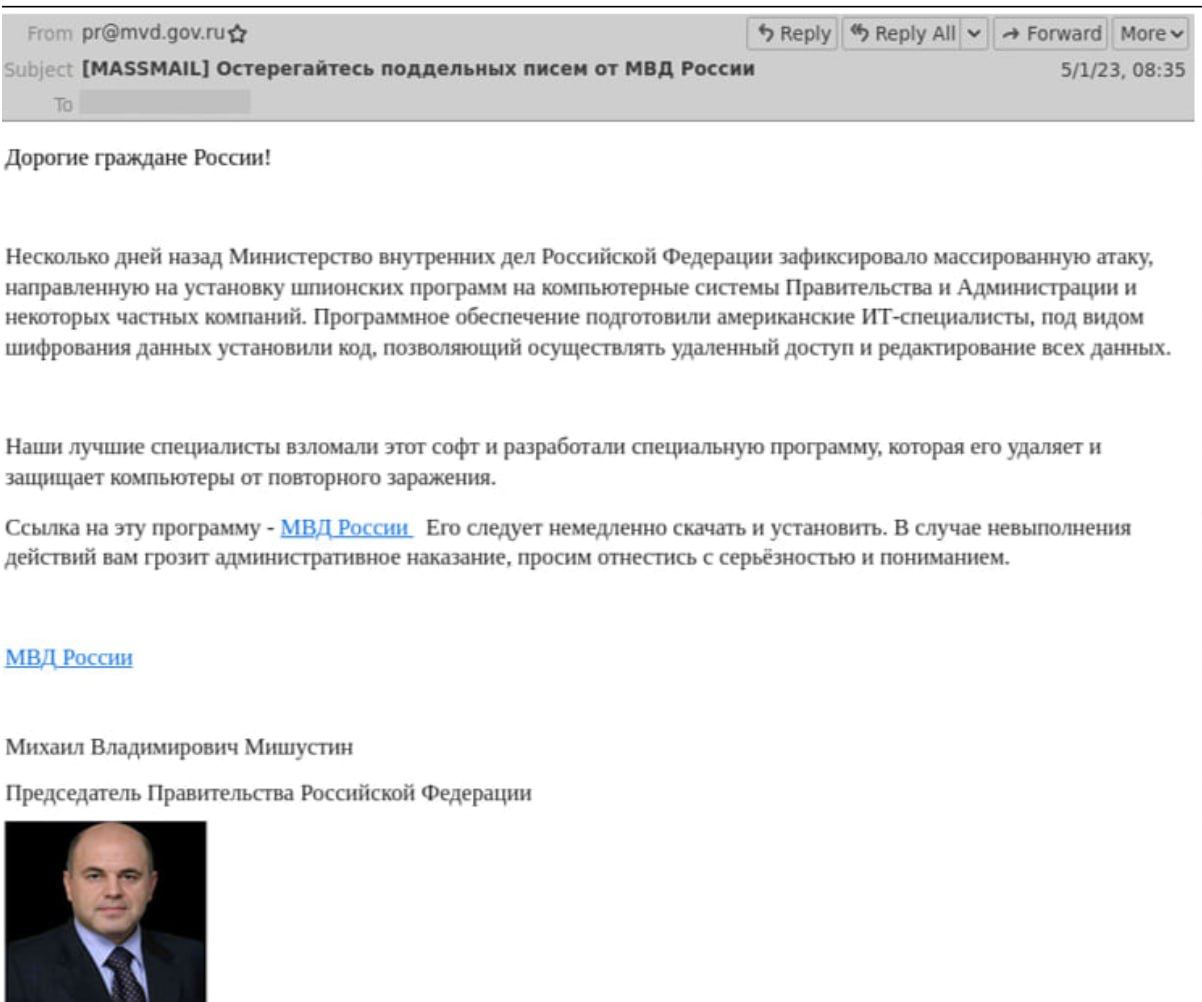

Исследователи говорят, что эта учетная запись с юзернеймом Vladimir Stoyanov уже использовалась осенью 2022 года и весной 2023 года в рассылках другого шифровальщика — Cryptonite. Тогда в письмах от имени председателя правительства Михаила Мишустина предупреждалось об атаке некой шпионской программы, подготовленной «американскими IT- специалистами».

Тогда от пользователей требовали скачать «программу от МВД», которая якобы удаляет малварь и защищает от повторного заражения. Но на самом деле по ссылке на Google Drive жертва загружала шифровальщик.

Теперь эта история повторяется, одно на этот раз злоумышленники используют в качестве приманки криптовлютный обменник.

Ниже приведены индикаторы компрометации рассылки от 9 июля 2023 года.

Domain:

crypto4boss[.]com

Relevant sample SHA-256: crypto4bossetup.exe — 2867f0ae09b771bcd9ad56b77eb5b9b2e6c4f4ce826a55a35d28dbbf88bd2392

Источник: xakep