В прошлом месяце поставщик решений для управления печатью PaperCut исправил ряд уязвимостей в свих продуктах. Теперь в компании сообщают, что неисправленные серверы уже атакуют злоумышленники, а PoC-эксплоит для критической уязвимости CVE-2023-27350 (9,8 балла по шкале CVSS) доступен в открытом доступе.

В марте 2023 года специалисты PaperCut устранили уязвимости CVE-2023-27350 (9,8 балла из 10 по шкале CVSS) и CVE-2023-27351 (8,2 балла из 10 по шкале CVSS), которые позволяли обойти аутентификацию и выполнить произвольный код на скомпрометированных серверах PaperCut с привилегиями SYSTEM, а также извлечь имена пользователей, полные имена, email-адреса и другие конфиденциальные данные. Подчеркивалось, что такие атаки не требуют взаимодействия с пользователем.

«Обе уязвимости были исправлены в PaperCut MF и PaperCut NG версий 20.1.7, 21.2.11 и 22.0.9 и более поздних. Мы настоятельно рекомендуем выполнить обновление до одной из этих версий, содержащих исправление», — писали представители компании.

Как теперь сообщают эксперты ИБ-компании Huntress, злоумышленники уже используют CVE-2023-27350 в своих атаках, устанавливая на неисправленные серверы компоненты ПО для удаленного управления (Atera и Syncro). После этого атакующие устанавливают на серверы малварь Truebot, которую связывают с хак-группой Silence и вымогательской группировкой Clop.

«Хотя пока конечная цель этой деятельности и эксплуатации ПО PaperCut неизвестна, косвенная связь с известной вымогательской группировкой вызывает беспокойство, — пишут эксперты Huntress. — Потенциально доступ, полученный в результате эксплуатации PaperCut, может быть использован в качестве плацдарма, ведущего к последующему боковому перемещению в сети жертвы и, в конечном итоге, к развертыванию программ-вымогателей».

Кроме того, в своем отчете Huntress опубликовала детальное описание уязвимостей и способов их эксплуатации. Также исследователи показали ролик, который можно увидеть ниже, в котором продемонстрировали эксплоит для CVE-2023-27350 в действии. При этом сам эксплоит компания не опубликовала.

Показанный Huntress эксплоит добавляет вредоносные записи в один из скриптов шаблона принтера, доступных по умолчанию. Отключив песочницу, вредоносный скрипт может получить прямой доступ к среде выполнения Java и оттуда выполнять код на основном сервере.

ИБ-эксперты компании Horizon3 пошли даже дальше: в своем отчете, посвященном атакам на PaperCut, они обнародовали PoC-эксплоит для CVE-2023-27350, который может использоваться для обхода аутентификации и выполнения произвольного кода на непропатченных серверах PaperCut.

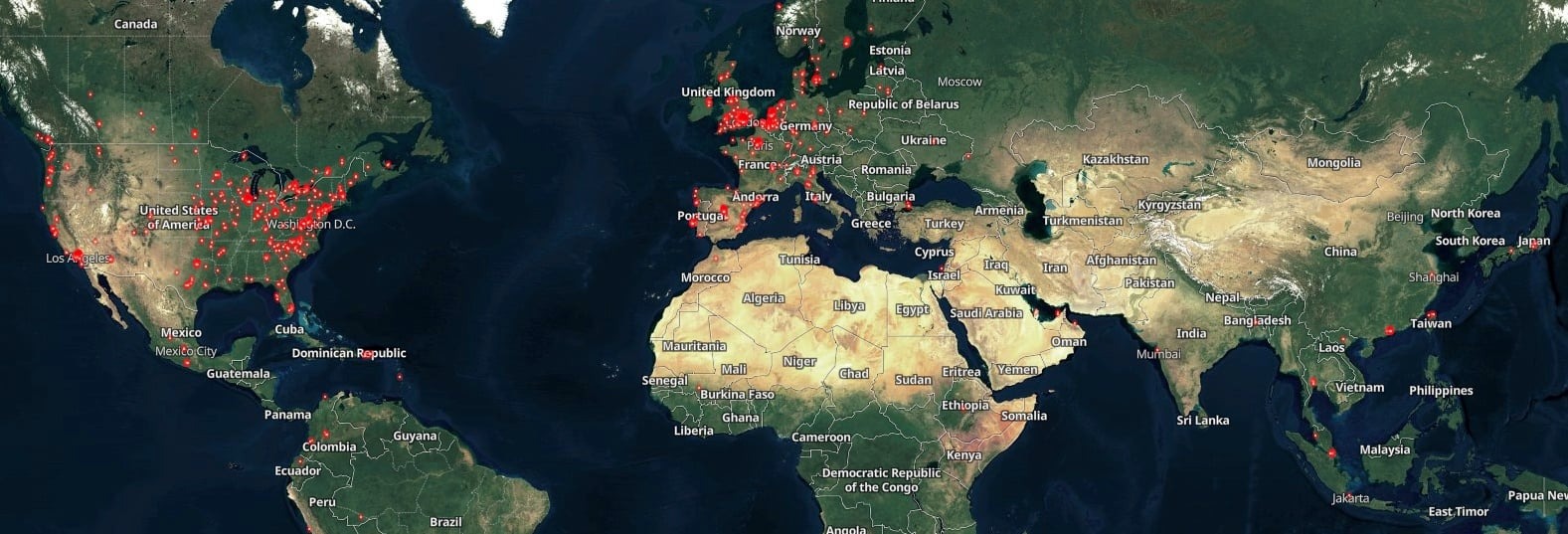

По данным Shodan, в сети можно обнаружить около 1700 уязвимых серверов PaperCut, которые могут стать мишенями злоумышленников.

Специалисты советуют администраторам, как можно скорее установить патчи или принять меры, защищающие серверы от удаленной эксплуатации. В частности, нужно реализовать блокировку всего трафика на порт для веб-управления (по умолчанию порт 9191) с внешних IP-адресов, а также блокировку всего трафика на тот же порт в брандмауэре, чтобы ограничить доступ к управлению сервером и предотвратить потенциальный взлом.

Источник: xakep