Аналитики из компании Check Point обнаружили новую вымогательскую малварь Rorschach, которая уже использовалась для атаки на неназванную американскую компанию. Этот вредонос отличается крайне высокой скоростью шифрования файлов, и тем, что его развертывание происходит с помощью подписанного компонента коммерческого защитного ПО.

Check Point называет эту угрозу «одним из самых быстрых программ-вымогателей», так как Rorschach работает даже быстрее, чем LockBit 3.0.

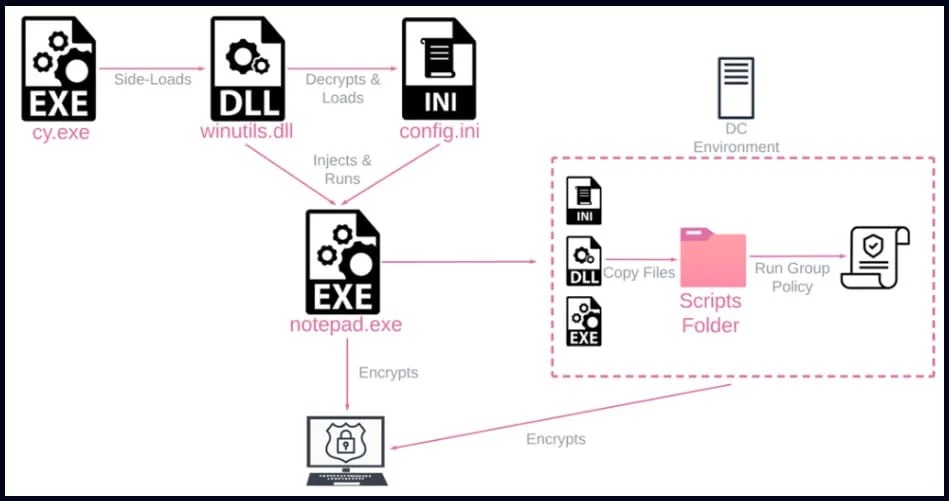

Исследователи рассказывают, что шифровальщик доставляется с помощью техники боковой загрузки DLL (side-loading DLL) через подписанный компонент в Cortex XDR в продукте Palo Alto Networks. Злоумышленники использовали Cortex XDR Dump Service Tool (cy.exe) версии 7.3.0.16740 для загрузки загрузчика и инжектора Rorschach (winutils.dll), что привело к запуску полезной нагрузки вымогателя config.ini в процесс Notepad.

Отмечается, что файл загрузчика имеет защиту от анализа в стиле UPX, тогда как основная полезная нагрузка защищена от реверс инжиниринга и обнаружения за счет виртуализации частей кода с помощью VMProtect.

Эксперты Check Point предупреждают, что шифровальщик создает групповую политику на контроллере домена Windows и может самостоятельно распространяться на другие хосты в домене.

После компрометации компьютера жертвы малварь стирает четыре журналы Application, Security, System и Windows Powershell, чтобы замести свои следы.

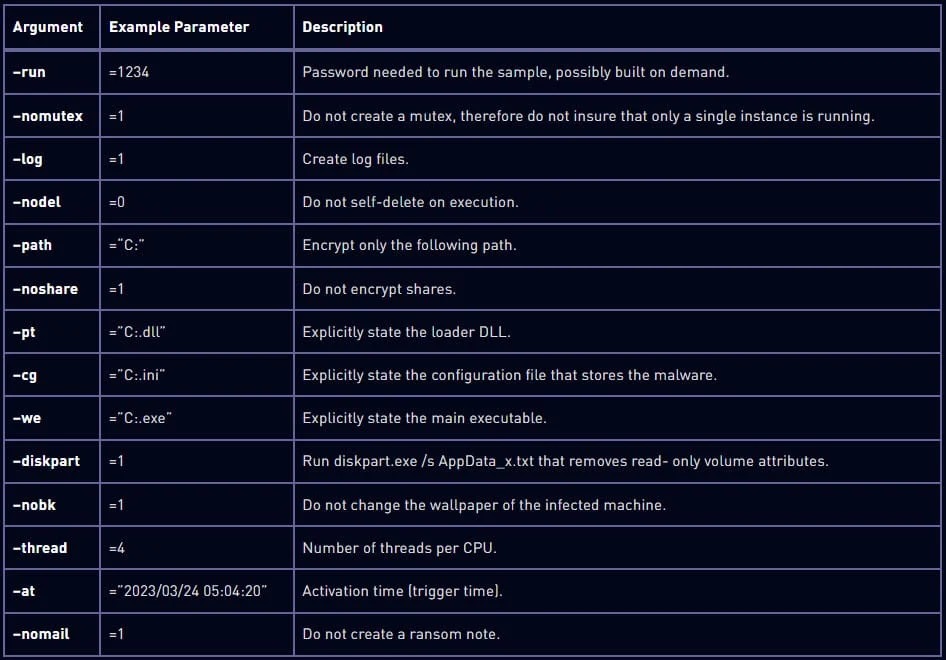

Хотя в целом конфигурация Rorschach жестко закодирована, шифровальщик поддерживает аргументы командной строки, которые заметно расширяют его функциональность. Ниже приведены некоторые из них.

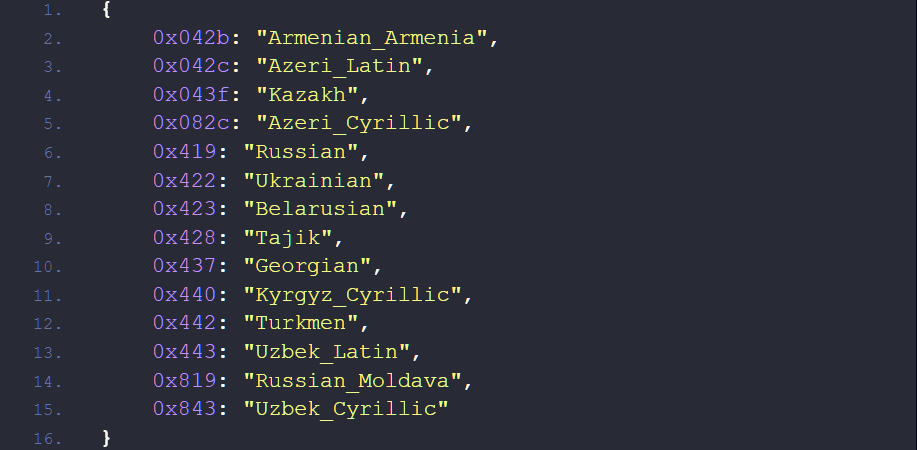

Rorschach начнет шифрование данных лишь в том случае, если зараженная машина работает не на языке любой из стран СНГ. Схема шифрования сочетает в себе алгоритмы curve25519 и eSTREAM hc-128, используя прерывистое шифрование, то есть вредонос шифрует файлы только частично, что увеличивает скорость его работы.

Исследователи отмечают, что процедура шифрования Rorschach демонстрирует «высокоэффективную имплементацию распределения потоков через порты завершения ввода-вывода».

Чтобы определить скорость шифрования Rorschach, эксперты провели тест с использованием 220 000 файлов на машине с 6-ядерным процессором. Малвари потребовалось 4,5 минуты для шифрования данных, в то время как LockBit 3.0, до недавнего времени считавшийся самым быстрым вымогателем, завершил ту же задачу за 7 минут.

Check Point резюмирует, что Rorschach, похоже, вобрал в себя лучшие функции некоторых ведущих программ-вымогателей, ранее утекших в сеть (Babuk, LockBit 2.0, DarkSide).

Источник: xakep