На конференции CanSecWest завершилось хакерское соревнование Pwn2Own, победителем которого в этом году стала французская команда Synacktiv. На состязании исследователи продемонстрировали шесть успешных эксплоитов, которые принесли им 530 000 долларов США и новенькую Tesla Model 3. Это самая крупная награда, когда-либо полученная участниками Pwn2Own.

На прошлой неделе мы уже рассказывали о результатах первых двух дней Pwn2Own Vancouver 2023 и о том, как ИБ-эксперты успешно использовали 0-day эксплоиты, скомпрометировав Tesla Model 3, Windows 11, macOS, Ubuntu и так далее.

Напомню, что бесспорным лидером первых двух дней была команда Synacktiv, в состав которой в этом году вошли Элой Бенуа-Вандербекен (Eloi Benoist-Vanderbeken), Дэвид Берар (David Berard), Винсент Деорс (Vincent Dehors), Танги Дуброка (Tanguy Dubroca), Томас Бузерар (Thomas Bouzerar) и Томас Имберт (Thomas Imbert).

День третий

В ходе третьего дня соревнований исследователи заработали 185 000 долларов, в общей сложности продемонстрировав пять эксплоитов для уязвимостей нулевого дня, нацеленных на Windows 11, Ubuntu Desktop и вирутализацию VMware Workstation.

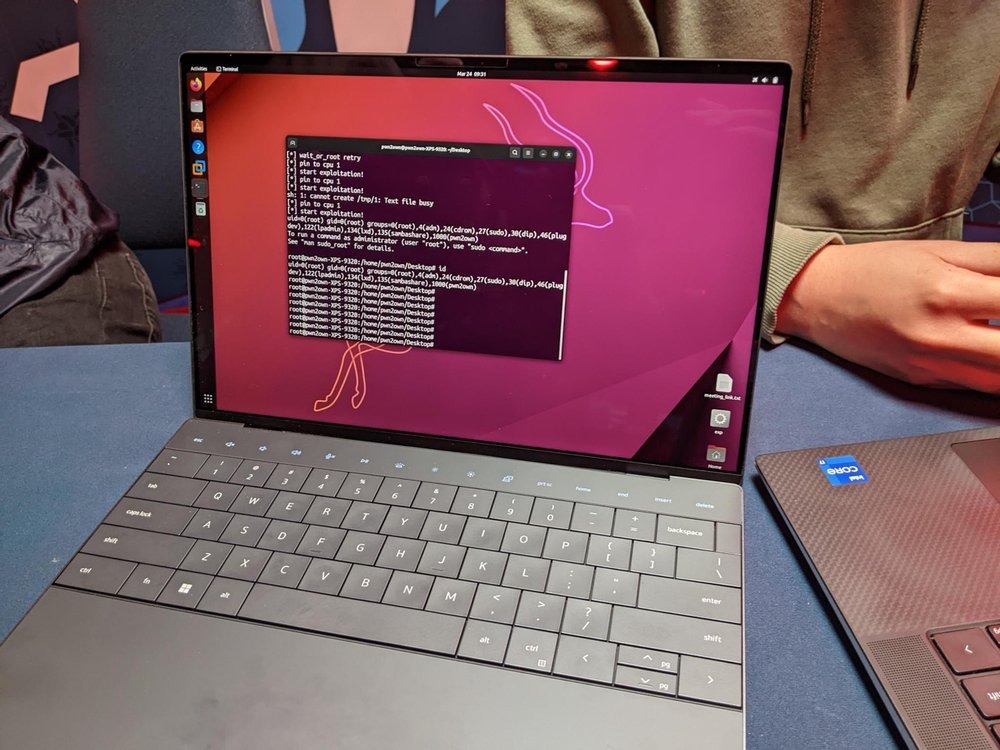

Ключевым моментом заключительного дня Pwn2Own стал взлом операционной системы Ubuntu Desktop, которую успешно скомпрометировали сразу три разных команды, хотя один из взломов не совсем удался, так как использовал уже известный ранее эксплоит. 0-day уязвимости в Ubuntu показали эксперты ASU SEFCOM (баг типа double free), Theori (баг типа use-after-free) и Qrious Security.

Тогда как первые две команды получили по 30 000 долларов за свои атаки, Qrious Security заработала только 15 000 долларов, так как их эксплоит уже не был новым.

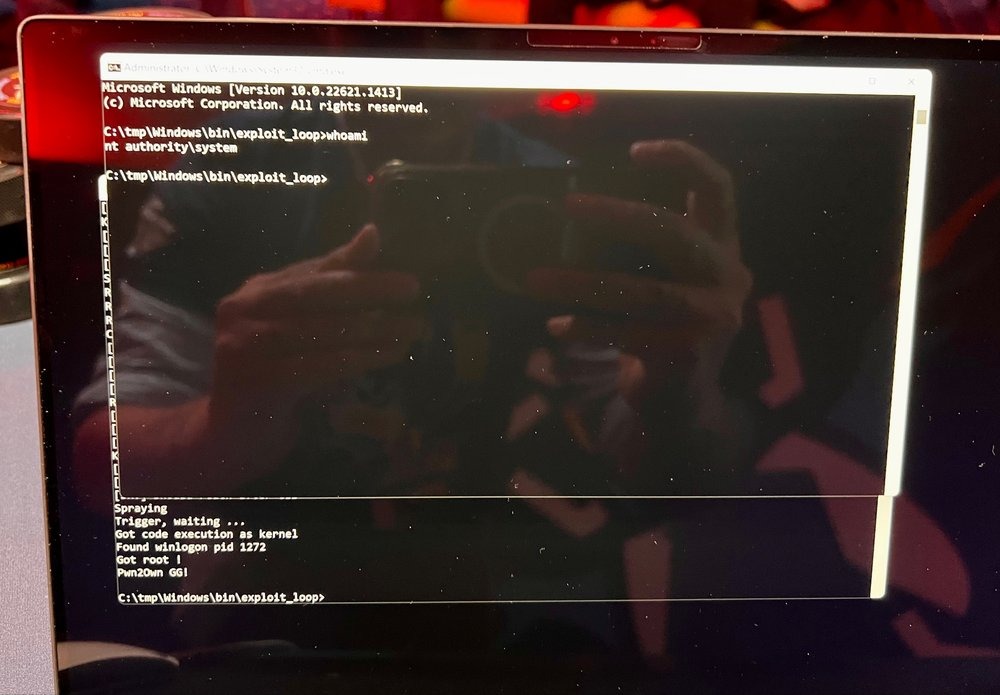

Кроме того, в этот день была скомпрометирована полностью пропатченная система Windows 11, что принесло Томасу Имберту из Synacktiv дополнительные 30 000 долларов за успешную демонстрацию use-after-free проблемы.

В конце дня исследователи из команды STAR Labs использовали неинициализированные переменные и цепочку эксплоитов для UAF против VMWare Workstation, за что получили вознаграждение в размере 80 000 долларов.

Итоги

В этом году специалисты суммарно раскрыли 27 уникальных 0-day уязвимостей и забрали с собой 1 035 000 долларов, а также новую Tesla Model 3.

Как уже было сказано выше, абсолютным лидером этого года стала французская команда Synacktiv. В итоге на счету специалистов числятся следующие взломы и призы:

- 250 000 долларов: цепочка эксплоитов, направленная на переполнение хипа и запись в OOB, позволяющая получить получили свободный root через инфотеймент-систему Tesla Model 3;

- 100 000 долларов: атака типа TOCTOU (time-of-check to time-of-use) на Tesla Model 3;

- 80 000 долларов: цепочка из трех ошибок, направленная на повышение привилегий на хосте Oracle VirtualBox;

- 40 000 долларов: TOCTOU-атака на повышение привилегий в Apple macOS;

- 30 000 долларов: повышение привилегий в Ubuntu Desktop;

- 30 000 долларов: атака на UAF в Microsoft Windows 11.

Команда увезла домой 530 000 долларов (это примерно половина всего призового фонда соревнований), Tesla Model 3 и заработала 53 балла Master of Pwn, обогнав всех соперников с огромным отрывом.

Это уже второй раз, когда Synacktiv выигрывает Pwn2Own. В прошлый раз специалисты Synacktiv заняли первое место в 2021 году, на Pwn2Own Austin.

Напомню, что все поставщики должны исправить продемонстрированные и раскрытые во время Pwn2Own уязвимости течение 90 дней, а затем Trend Micro Zero Day Initiative открыто опубликует технические подробности всех использованных на соревновании 0-day эксплоитов.

Источник: xakep