Владельцам роутеров Netgear Orbi стоит убедиться, что их устройства работают с новейшей версией прошивки, так как в открытом доступе опубликованы PoC-эксплоиты для критических уязвимостей в старых прошивках.

Устройства Netgear Orbi и вспомогательные сателлиты для них предназначены для развертывания беспроводных ячеистых сетей с высокой пропускной способностью в офисах или жилых помещениях большой площади (например, в офисах, отелях или больших домах).

Критические уязвимости в маршрутизаторах Netgear серии Orbi 750 и их сателлитах обнаружили специалисты Cisco Talos, о чем и сообщили производителю еще в августе 2022 года. Так как с тех пор проблемы были исправлены, эксперты рекомендуют пользователям как можно скорее обновить прошивку до версии 4.6.14.3, выпущенной в январе 2023 года, если они еще этого не сделали.

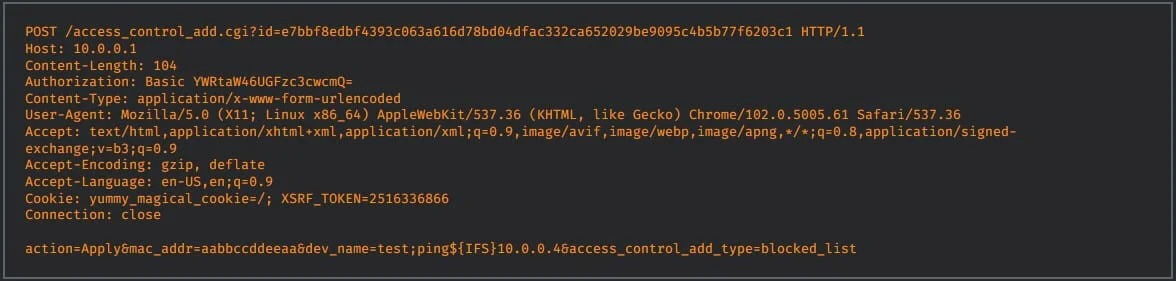

Первая и наиболее серьезная из всех уязвимостей (9,1 балла по шкале CVSS) имеет идентификатор CVE-2022-37337 и представляет собой уязвимость удаленного выполнения команд, связанную с функциональностью управления доступом. Злоумышленник может использовать публично доступную консоль администратора, отправив специально созданный HTTP-запрос на уязвимый маршрутизатор, что в итоге приведет к выполнению произвольных команд на устройстве.

Вторая проблема, CVE-2022-38452, — это еще одна уязвимость удаленного выполнения команд, но обнаруженная в службе telnet маршрутизаторов. Для ее эксплуатации потенциальному злоумышленнику потребуется знать действительные учетные данные и MAC-адрес устройства.

Это единственный из четырех багов, который не был устранен Netgear в январе, однако это не помешало специалистам Cisco опубликовать PoC-эксплоит и для него тоже.

Третья уязвимость, CVE-2022-36429, представляет собой проблему инъекций команд и связана с коммуникациями устройств Netgear Orbi Satellite, которые подключаются к маршрутизатору для расширения покрытия сети.

Атакующий может воспользоваться этим багом, отправив на устройство последовательность из специально подготовленных объектов JSON. Однако для эксплуатации проблемы потребуется получить токен администратора.

Четвертая и последняя уязвимость, CVE-2022-38458, связана с передачей информации открытым текстом и связана с функцией удаленного управления маршрутизатором. Этот баг позволяет реализовать атаку типа man-in-the-middle, которая приведет к раскрытию конфиденциальной информации.

Так как для использования опубликованных эксплоитов требуется локальный доступ, действительные учетные данные или публично доступная консоль администратора, атаки на эти уязвимости вряд ли будут массовым. Однако беглый поиск в Shodan показывает, что в открытом доступе можно обнаружить около 10 000 устройств Netgear Orbi, большинство из которых находится в США. Если владельцы хотя бы части этих роутеров используют учетные данные по умолчанию и не устанавливают обновления вовремя, они рискуют стать мишенями для атак злоумышленников.

Источник: xakep