Специалисты Google Cloud Threat Intelligence объявили о выпуске правил YARA, а также коллекции индикаторов компрометации VirusTotal, которые должны облегчить обнаружение компонентов Cobalt Strike и предотвратить злоупотребления этим инструментом для пентестов.

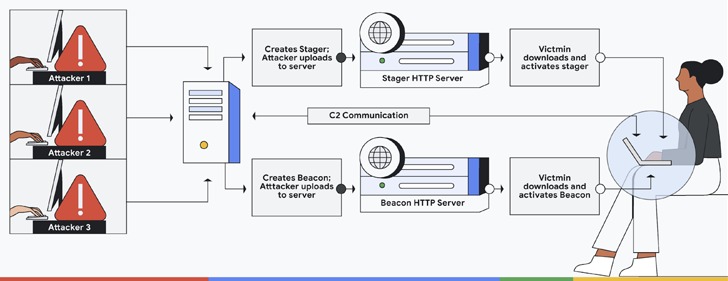

Напомню, что Cobalt Strike представляет собой легитимный коммерческий инструмент, созданный для пентестеров и red team и ориентированный на эксплуатацию и постэксплуатацию. Он наверняка хорошо знаком большинству читателей, но, к сожалению, Cobalt Strike давно любим хакерами, начиная от правительственных APT-группировок и заканчивая операторами шифровальщиков. Хотя он недоступен для рядовых пользователей и полная версия оценивается в несколько тысяч долларов за установку, злоумышленники все равно находят способы его использовать (к примеру, полагаются на старые, пиратские, взломанные и незарегистрированные версии).

«Мы выпускаем для сообщества опенсорсный набор правил YARA и их интеграцию в качестве коллекции VirusTotal, чтобы помочь сообществу обнаруживать и идентифицировать компоненты Cobalt Strike и их соответствующие версии, — пишет инженер по безопасности Google Cloud Threat Intelligence Грег Синклер. — Мы решили, что обнаружение точной версии Cobalt Strike является важным аспектом для определения законности его использования, поскольку известно, что злоумышленники злоупотребляют некоторыми версиями».

Как объяснили в Google, взломанные и «слитые» на сторону вариации Cobalt Strike в большинстве случаев отстают как минимум на одну версию, что позволило компании собрать сотни стейджеров, шаблонов и образцов маяков, используемых хакерами, и на базе них создать подготовить правила YARA.

«Наша цель заключалась в том, чтобы сделать обнаружение высокоточным, чтобы можно было уверенно определить точную версию определенных компонентов Cobalt Strike. Когда это стало возможным, мы создали сигнатуры для обнаружения конкретных версий компонентов Cobalt Strike», — говорят в Google.

По словам Синклера, идея состояла в том, чтобы «исключить плохие версии, оставив легитимные нетронутыми». Эксперты Google пишут, что хотят вернуть инструмент в руки red team и пентестеров, затруднив его использование злоумышленниками.

Также эксперты поделились набором сигнатур для обнаружения Sliver, легитимной опенсорсной платформы для эмуляции действий злоумышленников. Она тоже ориентирована на пентестеров, но злоумышленники нередко используют ее в качестве альтернативы Cobalt Strike.

Источник: xakep