При разборе вымогательской атаки эксперты Arctic Wolf Networks выяснили, что для входа в корпоративную сеть операторы шифровальщика Lorenz использовали критическую уязвимость в MiVoice Connect — продукте Mitel для организации VoIP-связи.

В появлении опасной дыры (CVE-2022-29499, 9,8 балла CVSS) повинен компонент Service Appliance. Наличие уязвимости позволяет без аутентификации подавать команды, вызывая скрипт диагностики, и грозит удаленным исполнением вредоносного кода.

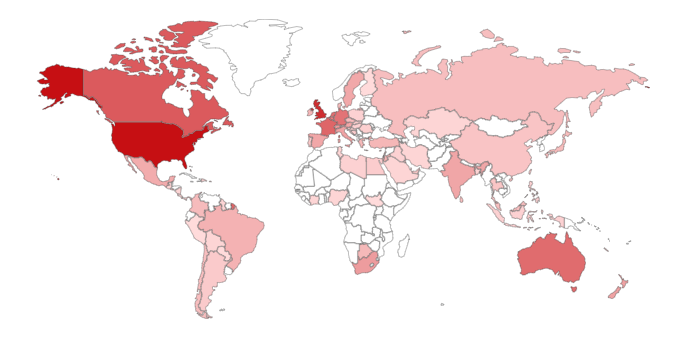

В качестве временной меры защиты вендор в апреле выпустил (PDF) специальный скрипт; полностью проблему, по словам Arctic Wolf, решили в июле, когда вышел релиз MiVC 19.3. Поиск по Shodan, проведенный известным ИБ-экспертом Кевином Бомоном (Kevin Beaumont), выявил более 20 тыс. доступных из интернета и потенциально уязвимых устройств, с наибольшей концентрацией в США и Великобритании.

Злоумышленникам, попавшим в поле зрения Arctic Wolf, эксплойт CVE-2022-29499 помог получить обратный шелл и развить атаку, используя Chisel — приложение для туннелирования с открытым исходным кодом. Шифрование данных (на серверах ESXi) осуществлялось с помощью вредоноса Lorenz и легитимного инструмента BitLocker разработки Microsoft.

В этом году в продуктах Mitel Networks для совместной работы и VoIP нашли еще одну критическую уязвимость — CVE-2022-26143, позволяющую усилить DDoS-поток в миллиарды раз. К счастью, такие пособники дидосеров маломощны, и в интернете их немного (в марте было 2600).

Что касается Lorenz, для него уже создан бесплатный декриптор, который доступен на сайте NoMoreRansom. Правда, с его помощью можно расшифровать только некоторые типы файлов — документы Office, PDF, изображения, видео.

Источник: anti-malware