Новый бэкдор Prynt Stealer, использующий для своей работы Telegram-канал, привлек внимание исследователей новыми функциями. Вредонос был доработан для кражи пользовательских данных, украденных купившими его киберпреступниками.

Как объясняют в отчете специалисты компании Zscaler ThreatLabz, это далеко не новый метод, однако он опасен тем, что данные пользователей оказываются в руках сразу нескольких киберпреступных групп.

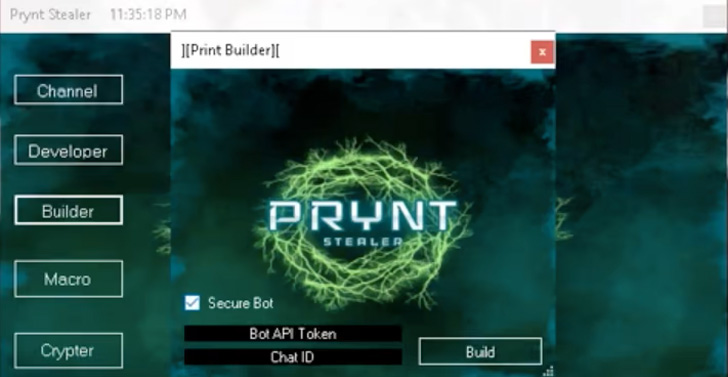

О Prynt Stealer стало известно в апреле 2022 года. Бэкдор с функциональностью кейлогера и возможностью мониторинга буфера обмена можно приобрести за 100 долларов на месяц, а за $900 можно получить пожизненную лицензию. Зловред спокойно вытаскивает информацию из браузеров, Discord и Telegram, а также записывает нажатия клавиш на клавиатуре.

Свежий анализ кода Prynt Stealer показал, что он много заимствовал у двух других семейств — AsyncRAT и StormKitty. Для сбора данных жертв, украденных другими киберпреступниками, используется отдельный Telegram-канал.

Помимо этого, у бэкдора есть функции, затрудняющие его анализ. Например, он мониторит список запущенных процессов на компьютере жертвы, пытаясь найти среди них “taskmgr“, “netstat“ и “wireshark“. Если он увидит один из этих процессов, каналы взаимодействия с Telegram-каналом блокируются.

«Обратите внимание, что существуют взломанные и слитые версии Prynt Stealer. Мы выявили два варианта этого вредоноса, которые получили имена WorldWind и DarkEye. Доступность исходного кода ряда зловредов упростила задачу малоквалифицированным злоумышленникам», — отмечают специалисты Zscaler.

Авторы Prynt Stealer пошли ещё дальше и добавили бэкдору функциональность, позволяющую перехватывать данные пользователей, которые крадут купившие вредонос хакеры.

Источник: anti-malware