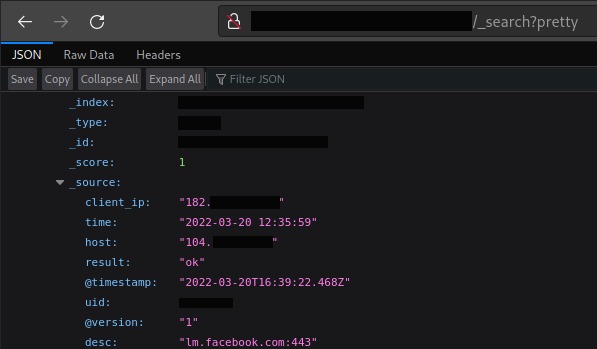

Занимаясь рядовым анализом открытых источников, исследователь Арас Назаровас обнаружил незащищенный экземпляр ElasticSearch, содержащий 626 Гб логов VPN-подключений. Оказалось, что эта БД содержит 5,7 миллиарда записей, включая ID пользователей, IP-адреса, к которым и с которых они подключались, доменные имена и временные метки.

Как сообщает Cybernews, эти данные были собраны бесплатным VPN-сервисом Airplane Accelerates, который используется в основном в Китае и ориентирован на пользователей из Поднебесной. Учитывая, что Airplane Accelerates получил около 3000 отзывов только в китайской версии App Store (в отличие от глобальной версии, цифры там намного ниже), можно предположить, что фактическое количество пользователей может исчисляться десятками или даже сотнями тысяч.

«Эта утечка имеет большое значение, поскольку может быть использована для деанонимизации и отслеживания пользователей этого приложения, — говорит Назаровас. — К тому же, анализ Android-приложения показал, что оно может работать как шпионское ПО и имеет возможности для удаленного выполнения кода».

Издание отмечает, что хотя Airplane Accelerates позиционируется как бесплатный VPN-сервис, на самом деле приложение работает посредством менее безопасного протокола HTTPS.

«В зависимости от того, как они это реализовали, может случиться так, что приложение будет шифровать только веб-трафик, но не трафик операционной системы или других приложений, — поясняет Назаровас. — Хотя антивирусные приложения не определяют это приложение как вредоносное, наш анализ вызывает серьезные опасения».

Дело в том, что в Cybernews обнаружили, что приложение запрашивало подозрительно большое количество разрешений, начиная от доступа к камере и записи аудио, и заканчивая чтением/изменением контактов, доступом к внешним хранилищам, атакже установкой дополнительных пакетов.

«Количество разрешений, которое запрашивает приложение, предполагает, что часть собираемой им информации хранится в базе данных, отличной от той, которую мы нашли», — говорит Назаровас.

Представители Cybernews попытались связаться с разработчиками приложения, чтобы предупредить их о проблеме, однако не получили никакого ответа. Спустя месяц было принято решение опубликовать информацию об утечке открыто.

Источник: xakep