Эксперты предупреждают, что хакеры массово эксплуатируют RCE-уязвимость (CVE-2021-25094) в плагине Tatsu Builder для WordPress, который установлен примерно на 100 000 сайтов. По оценкам специалистов, уязвимую версию плагина по-прежнему используют около 50 000 сайтов, хотя патч доступен с начала апреля.

Tatsu Builder — популярный плагин, предлагающий функции редактирования шаблонов прямо в браузере. Уязвимость CVE-2021-25094 была обнаружена независимым исследователем Винсентом Мишелем в марте текущего года, и тогда же специалист опубликовал PoC-эксплоит. Данный баг позволяет удаленно выполнить произвольный код на серверах с устаревшей версией плагина (все билды до 3.3.12).

Разработчики плагина выпустили исправление 7 апреля 2022 года (версия 3.3.13) и уведомили пользователей о проблеме по электронной почте, призывая их как можно скорее установить патч. Но как теперь сообщают аналитики компании Wordfence, в сети все еще доступны от 20 000 до 50 000 сайтов с уязвимой версией Tatsu Builder, и уязвимые ресурсы уже атакую хакеры.

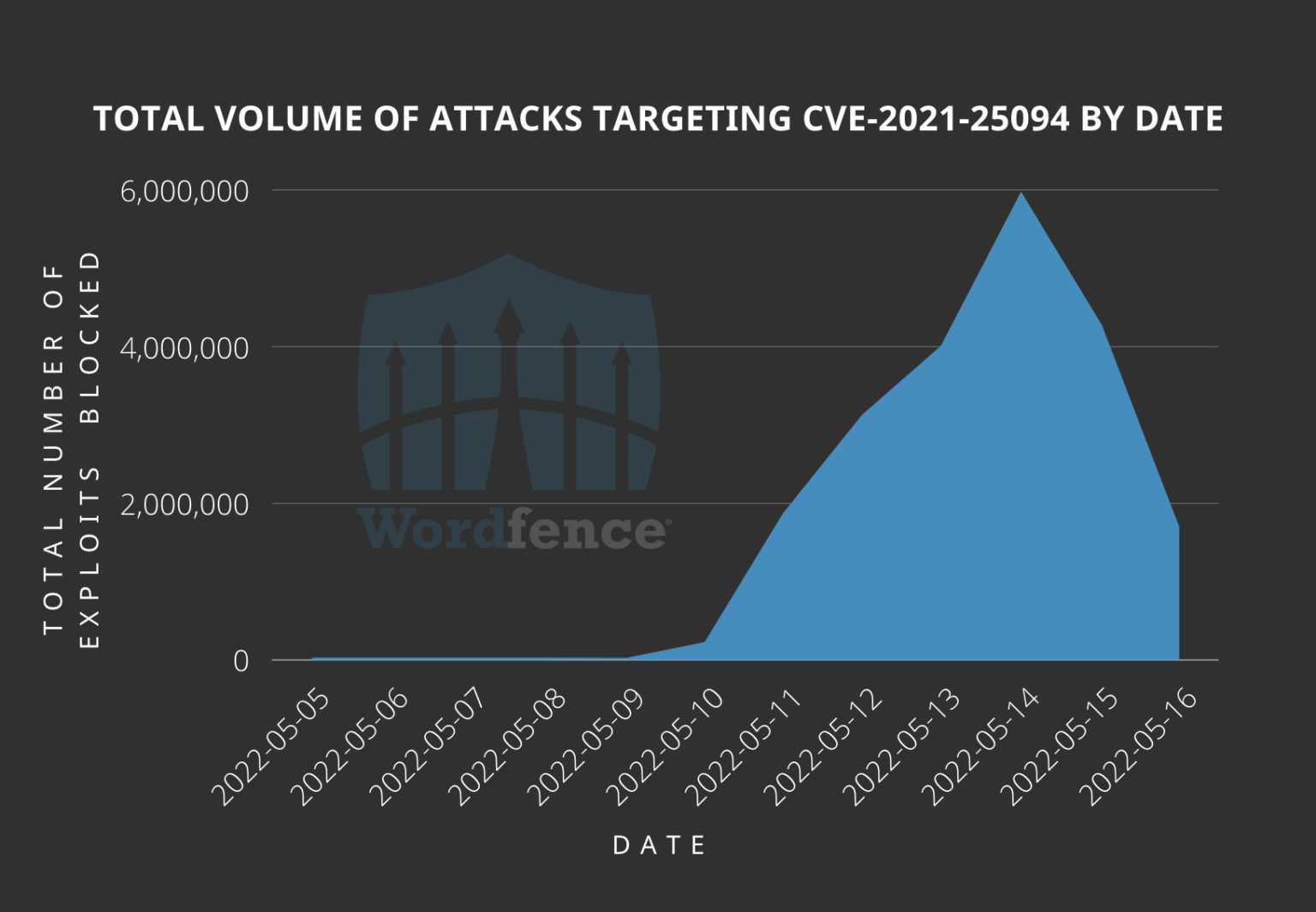

Крупные волны атак начались 10 мая 2022 года и продолжаются до сих пор. Wordfence сообщает о миллионах атак на своих клиентов. Компания пишет, что только 14 мая блокировала 5,9 млн попыток атак. И хотя в последние дни активность злоумышленников снизилась, атак по-прежнему немало.

Эксперты пишут, что более миллиона атак было совершено всего с трех IP-адресов: 148.251.183[.]254, 176.9.117[.]218 и 217.160.145[.]62. Администраторам сайтов настоятельно рекомендуется добавить эти IP-адреса в черные списки.

Сообщается, что такими способами злоумышленники пытаются внедрить дроппер малвари в подпапку каталога wp-content/uploads/typehub/custom/ и сделать его скрытым файлом. Дроппер называется .sp3ctra_XO.php и имеет хэш MD5 3708363c5b7bf582f8477b1c82c8cbf8.

Источник: xakep