ИБ-эксперты из компании Microsoft обнаружили ряд уязвимостей, получивших общее название Nimbuspwn. Эти баги могут быть объединены в цепочку для получения root-привилегий и могут использоваться локальным злоумышленникам для развертывания вредоносных программ, начиная от бэкдоров и заканчивая вымогателями.

Nimbuspwn состоит из двух уязвимостей, CVE-2022-29799 и CVE-2022-29800, обнаруженных в networkd-dispatcher — компоненте, который отвечает за передачу статуса соединения на Linux-машинах.

Исследование началось с «прослушивания сообщений на System Bus» и в итоге заставило экспертов полностью изучить связанный с networkd-dispatcher код. Особенный интерес аналитиков вызвал тот факт, что во время загрузки демон networkd-dispatcher работал с привилегиями root, а также демон использовал метод _run_hooks_for_state для обнаружения и запуска скриптов (в зависимости от состояния сети).

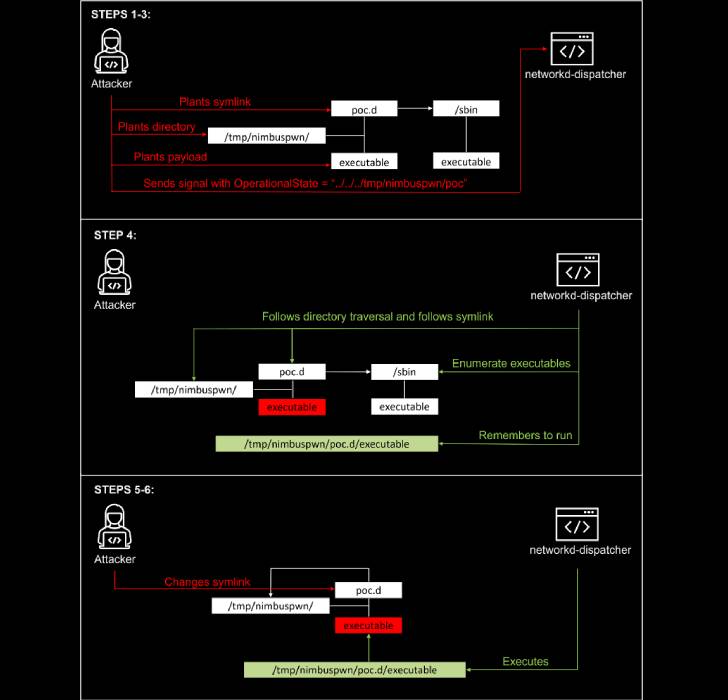

Именно в ходе изучения _run_hooks_for_state и были выявлены проблемы, связанные с обходом каталогов, symlink-гонкой и атаками типа time-of-check-time-of-use. По сути это означает, что злоумышленник с низким уровнем привилегий может объединить уязвимости в цепочку, передав определенный сигнал, чтобы получить root-доступ.

Отмечается, что PoC-эксплоит работает лишь в том случае, если он может использовать имя шины org.freedesktop.network1. Исследователи обнаружили несколько сред, в которых это возможно, в том числе Linux Mint, где systemd-networkd по умолчанию при загрузке не принадлежит имя шины org.freedodesktop.network1.

Всем пользователям Linux рекомендуется обновить свои системы, как только исправления станут доступны.

Источник: xakep