Эксперты Qihoo 360 (360 Netlab) сообщают об обнаружении нового ботнета Fodcha, который ежедневно устраивает DDoS-атаки на сотни жертв. По данным компании, угроза быстро растет и пополняется новыми ботами, в числе которых маршрутизаторы, DRV и уязвимые серверы.

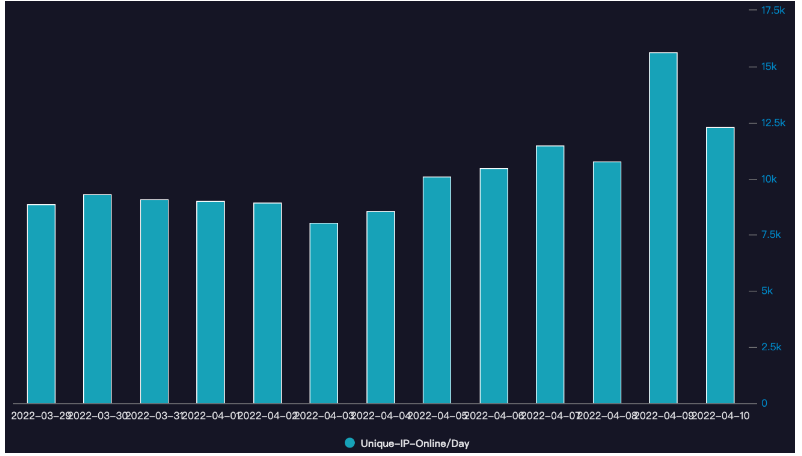

С 29 марта по 10 апреля в ботнет Fodcha входило более 62 000 устройств. Количество уникальных IP-адресов, связанных с малварью колеблется: ежедневно эксперты отслеживают около 10 000 ботов Fodcha, использующих китайские IP-адреса, причем большинство из них пользуются услугами China Unicom (59,9%) и China Telecom (39,4%).

«Основываясь на прямых данных, полученных нами от ИБ-сообщества, количество "живых" ботов ежедневно превышает 56 000, — пишут эксперты. — Заражение выглядит довольно масштабным, поскольку только в Китае ежедневно регистрируется более 10 000 активных ботов (IP), а также более 100 жертв DDoS-атак ежедневно».

Известно, что Fodcha заражает новые устройства с помощью эксплоитов, предназначенных для использования уязвимостей в ряде устройств, а также брутфорс-инструмента Crazyfia. Список устройств и сервисов, которые атакует Fodcha, включает:

- Android: Android ADB Debug Server RCE;

- GitLab: CVE-2021-22205;

- Realtek Jungle SDK: CVE-2021-35394;

- MVPower DVR: неаутентифицированное выполнение шелл-команд в JAWS Webserver;

- LILIN DVR: LILIN DVR RCE;

- TOTOLINK Routers: бэкдор в роутерах TOTOLINK;

- ZHONE Router: веб-RCE в роутерах ZHONE.

Операторы Fodcha используют результаты сканирований Crazyfia для получения доступа к уязвимым девайсам и последующего развертывания на них пейлоадов малвари. Эксперты пишут, что ботнет может способен MIPS, MPSL, ARM, x86 и другие архитектуры.

Известно, что с января 2022 года ботнет использовал folded[.]in в качестве домена для управляющего сервера, а в марте переключился на fridgexperts[.]cc, когда поставщик облачных услуг отключил первый домен.

«Новый C&C-сервер маппится более чем к дюжине IP-адресов и распределен по нескольким странам, включая США, Корею, Японию и Индию, с ним связано больше облачных провайдеров, в том числе Amazon, DediPath, DigitalOcean, Linode и многие другие», — отмечается в отчете Qihoo 360.

Источник: xakep