Эксперты компании Trustwave выпустили бесплатную утилиту для жертв вымогателя BlackByte, которую те могут использовать для расшифровки и восстановления пострадавших файлов. Уже доступный на GitHub дешифратор работает благодаря эксплуатации бага в коде вымогателя.

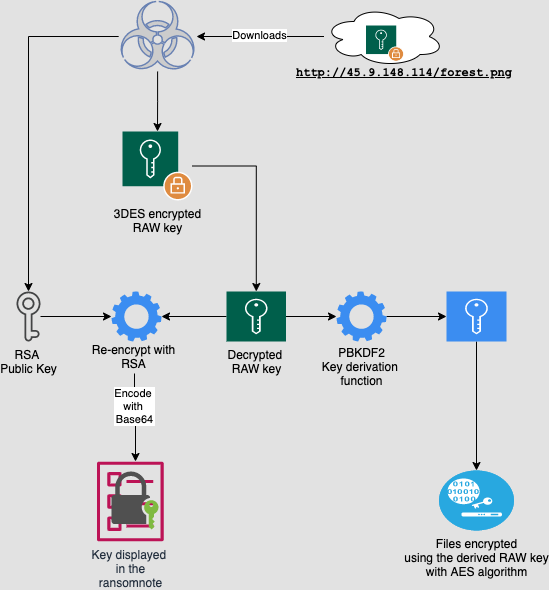

Исследователи опубликовали развернутый технический анализ малвари в двух частях, в котором рассказывают, что процедура шифрования BlackByte начинается с того, что хакеры загружают на машину жертвы фальшивый файл изображения forest.png. На самом деле этот файл содержит криптографический ключ, который малварь использует для получения ключей шифрования для файлов жертвы, а затем генерирует ключ доступа, который предоставит пострадавшему доступ к сайту в даркнете, через который хакеры ведут переговоры и получают выкупы. Исследователи пишут, что по сравнению с другими шифровальщиками этот процесс можно назвать весьма простым.

Дешифратор, представленный Trustwave, автоматизирует процесс чтения ключа из файла forest.png, а затем вычисляет ключ дешифрования, необходимый для восстановления файлов жертвы. В дешифратор уже включен файл forest.png, и жертвам рекомендуется заменить его на файл из их собственных систем.

Интересно, что выпуск дешифратора крайне не понравился разработчикам BlackByte. В начале текущей недели хак-группа опубликовала сообщение на своем сайте и попыталась отпугнуть пострадавших от использования дешифратора. Хакеры заявляют, что использовали более одного ключа и применение инструмента с неправильным ключом (файлом forest.png) может привести к непоправимому повреждению файлов жертв. Экспертов Trustwave SpiderLabs злоумышленники и вовсе называют "клоунами".

Источник: xakep