Эксперты компании Sophos обнаружили вымогателя Epsilon Red, который использует уязвимости серверов Microsoft Exchange для атак на другие машины в сети. Специалисты пишут, что работа вредоноса строится на множестве разных скриптов, а также операторы Epsilon Red используют в атаках коммерческую утилиту удаленного доступа.

Epsilon Red был обнаружен на прошлой неделе, во время расследования атаки на неназванную американскую компанию, работающую в сфере гостиничного бизнеса. Злоумышленники проникли в корпоративную сеть, используя уязвимости в локальном сервере Microsoft Exchange. Речь, конечно, идет о нашумевших проблемах ProxyLogon, обнаруженных в начале 2021 года.

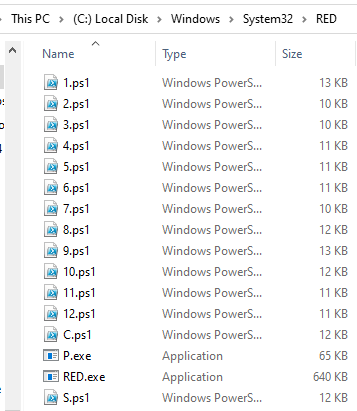

Сообщается, что Epsilon Red написан на языке Golang (Go), а запуск самой малвари предваряет работа целого набора PowerShell-скриптов, которые подготавливают почву для шифрования. Большинство скриптов пронумерованы от 1 до 12, но есть несколько, которые названы одной буквой. Один из них, c.ps1, судя по всему, представляет собой клон пентестерского инструмента Copy-VSS.

Каждый из скриптов имеет определенную цель:

- ликвидировать процессы и службы механизмов безопасности, баз данных, программ резервного копирования, приложений Office, почтовых клиентов;

- удалить теневые копии;

- похитить файл Security Account Manager (SAM), содержащий хеши паролей;

- удалить журналы событий Windows;

- отключить Windows Defender;

- приостановить процессы;

- удалить защитные продукты (Sophos, Trend Micro, Cylance, MalwareBytes, Sentinel One, Vipre, Webroot);

- расширить привилегии в системе.

Проникнув в сеть, хакеры добираются до других машин с помощью RDP и Windows Management Instrumentation (WMI), а затем устанавливают на них ПО и PowerShell-скрипты, что в конечном итоге приводит к запуску исполняемого файла Epsilon Red.

Аналитики отмечают, что злоумышленники устанавливают на скомпрометированные машины копию Remote Utilities, коммерческого инструмента для работы с удаленными рабочими столами, а также браузер Tor. Этот делается для сохранения устойчивого присутствия в системе.

Атака Epsilon Red может спровоцировать настоящий хаос в компании, так как шифровальщик не имеет ограничений на шифрование определенных типов файлов и папок. Вредонос шифрует любые файлы, добавляя к ним расширение .epsilonred, и не делает исключений даже для исполняемых файлов и библиотек DLL, что может нарушить работу важных программ и самой ОС.

Малварь вообще использует опенсорсную библиотеку godirwalk для просмотра дерева каталогов. Таким образом Epsilon Red сканирует жесткий диск и добавляет пути к каталогам в список мест назначения для дочерних процессов, которые шифруют вложенные папки по отдельности. В итоге на зараженных машинах запускается множество копий процесса вымогателя.

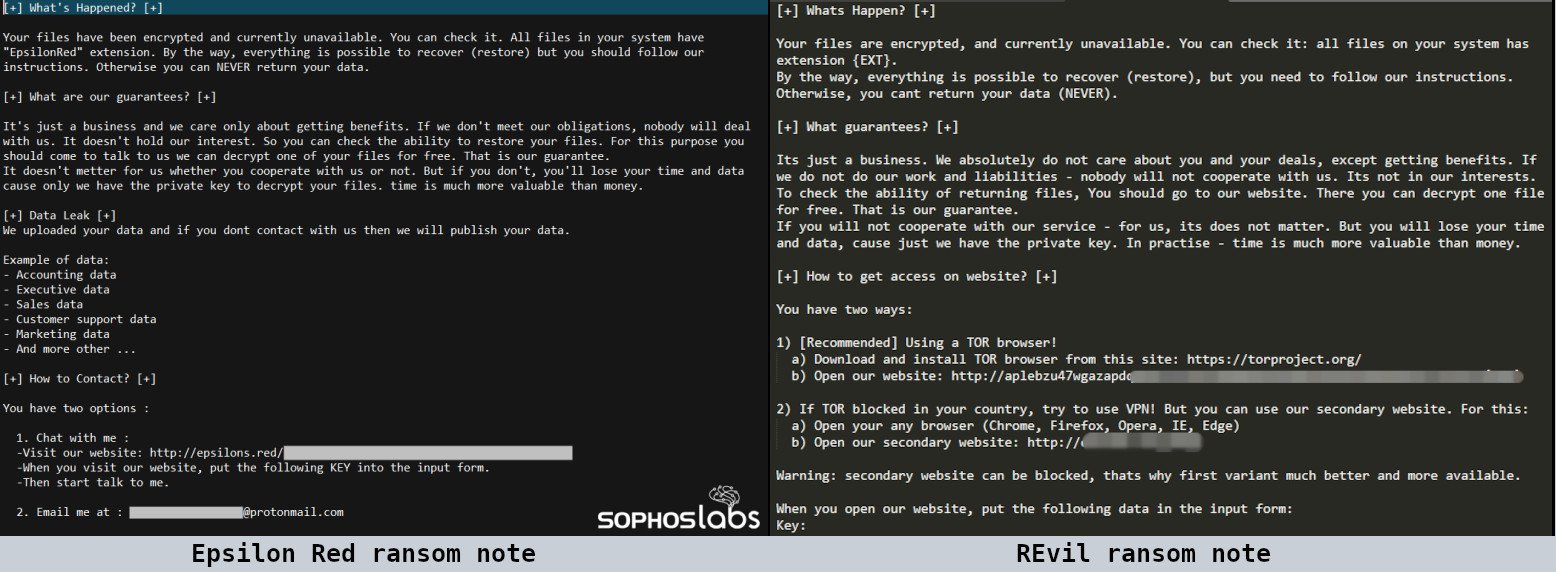

Записка с требованием выкупа представляет собой обновленную версию записки о выкупе, используемой вымогателем REvil. Однако авторы Epsilon Red постаралась исправить в тексте грамматические и орфографические ошибки.

По данным Sophos, как минимум одна жертва вымогателей уже заплатила злоумышленникам выкуп в размере 4,28 BTC (около 210 000 долларов США).

Хотя по поводу атрибуции малвари эксперты пока не пишут ничего, стоит отметить, что Epsilon Red — персонаж вселенной Marvel, русский суперсолдат со щупальцами, способный дышать в космосе.

Источник: xakep