Представители компании Microsoft сообщили, что китайская группа правительственных хакеров Gadolinium (она же APT40 или Leviathan) создала и использовала 18 приложений Azure Active Directory для атак на клиентов Microsoft Azure. Все обнаруженные приложения были удалены с портала Azure в апреле текущего года.

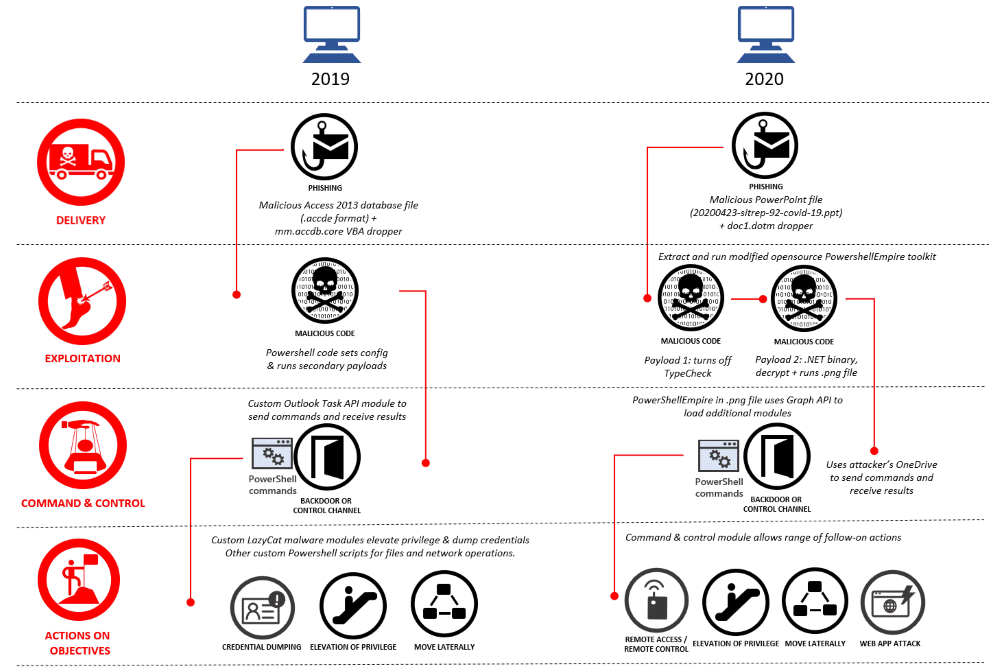

В свежем отчете Microsoft описана новейшая тактика группировки, частью которой были вредоносные приложения Azure Active Directory. Специалисты характеризуют эти атаки, как «крайне сложные для обнаружения» в силу многоступенчатого процесса заражения и использования PowerShell-пейлоадов.

Так, атаки Gadolinium начались с фишинговых писем, нацеленных на конкретные организации. Такие послания содержали вредоносные документы (как правило, файлы PowerPoint), связанные с темой COVID-19. Пользователи, открывшие один из таких документов, становились жертвами малвари на основе PowerShell, а также в дело вступали вредоносные приложения Azure Active Directory.

Упомянутая PowerShell-малварь использовалась для установки на компьютеры жертвы одного из 18 приложений Azure Active Directory. Роль этих приложений заключалась в автоматической настройке эндпоинта жертвы таким образом, чтобы злоумышленники получили права, необходимые для хищения информации и ее загрузки в OneDrive.

Специалисты Microsoft пишут, что удалив эти 18 приложений, они хотя бы временно остановили атаки китайской группировки и заставили хакеров переосмыслить и перестроить свою инфраструктуру. Также Microsoft сообщила, что ранее добилась удаления учетной записи на GitHub, которую участники Gadolinium использовали в своих вредоносных кампаниях 2018 года. Это вряд ли оказало сильный эффект на операции APT40, но все же помешало хакерам повторно использовать одну и ту же учетную запись для разных атак.

Источник: xakep