an_read">

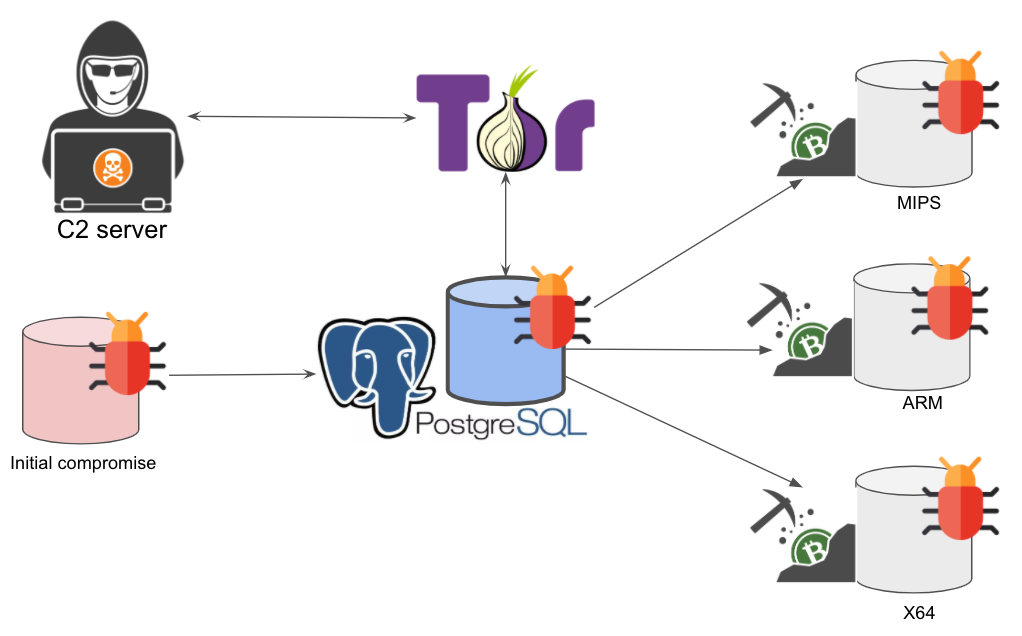

Специалисты Palo Alto Networks обнаружили ботнет PgMiner, который специализируется на взломе плохо защищенных баз PostgreSQL с целью установки майнеров.

Ботнет действует по хорошо известной и отработанной преступниками схеме: случайным образом выбирает диапазон IP-адресов (например, 18.xxx.xxx.xxx), а затем перебирает все части этого диапазона в поисках систем с открытым портом 5432 (PgMiner). Если ботнет обнаруживает активную систему PostgreSQL, от фазы сканирования он переходит к брутфорс-атаке, в ходе которой перебирает длинный список паролей в попытке угадать логин и пароль от учетной записи PostgreSQL по умолчанию (postgres).

Если владелец базы данных забыл отключить эту учетную запить или не изменил пароль, хакеры получают доступ к БД, а затем используют функцию COPY from PROGRAM (с ней была связана уязвимость CVE-2019-9193, которую многие в сообществе PostgreSQL отказывались признавать багом), чтобы расширить свой доступ и добраться до сервера и его ОС. Установив контроль над зараженной системой, операторы PgMiner разворачивают на зараженном сервере майнер для добычи криптовалюты Monero.

По данным исследователей, в настоящее время ботнет умеет устанавливать майнеры только на платформы Linux MIPS, ARM и x64.

Также специалисты упоминают, что управляющий сервер PgMiner, откуда хакеры контролируют зараженных ботов, размещен в Tor, а кодовая база ботнета напоминает другую похожую малварь — SystemdMiner.

Источник: xakep