Специалисты компании «Доктор Веб» обнаружили семейство малвари Android.Pandora (далее просто Pandora), построенное на базе известного вредоноса Mirai. Pandora компрометирует устройства пользователей в процессе обновления прошивки или при установке приложений для нелегального просмотра видеоконтента.

Компания сообщает, что получила жалобы от нескольких пользователей, которые заметили изменения файлов в системной области. Монитор угроз отреагировал на наличие в файловой системе на устройствах следующих объектов:

- /system/bin/pandoraspearrk

- /system/bin/supervisord

- /system/bin/s.conf

- /system/xbin/busybox

- /system/bin/curl

Также было обнаружено изменение двух файлов:

- /system/bin/rootsudaemon.sh

- /system/bin/preinstall.sh

На разных устройствах изменялись разные файлы. Как выяснилось, скрипт, устанавливающий малварь, ищет системные сервисы, исполняемый код которых находится в .sh-файлах, и добавляет в них строчку, запускающую трояна: /system/bin/supervisord -c /system/bin/s.conf &. Это необходимо, чтобы троян закрепился в системе и запускался после перезагрузки устройства.

Особый интерес у исследователей вызвал обфусцированный файл с именем pandoraspearrk, получивший идентификатор Android.Pandora.2. Анализ показал, что основным предназначением этого бэкдора является использование зараженного устройства в составе ботнета для выполнения DDoS-атак.

Файл supervisord — сервис, который контролирует статус исполняемого файла pandoraspearrk и в случае завершения его работы перезапускает бэкдор. Свои настройки supervisord получает из файла s.conf.

Файлы busybox и curl являются обычными версиями одноименных утилит командной строки, которые присутствуют для обеспечения сетевых функций и работы с файловой системой. Файл rootsudaemon.sh запускает сервис daemonsu, обладающий root-привилегиями, и уже упомянутый supervisord с передачей ему параметров из s.conf. Программа preinstall.sh выполняет различные действия, заданные производителем устройства.

По словам экспертов, в первую очередь эта малварь нацелена на пользователей бюджетных устройств на базе Android TV, например, приставок Tanix TX6 TV Box, MX10 Pro 6K, H96 MAX X3 и ряда других.

При этом троян является модификацией бэкдора Android.Pandora.10 (ранее назывался Android.BackDoor.334), содержавшегося во вредоносном обновлении прошивки для ТВ-приставки MTX HTV BOX HTV3 от 3 декабря 2015 года. Вероятно, это обновление распространялось с различных сайтов, поскольку оно подписано публично доступными тестовыми ключами Android Open Source Project.

В этом случае обновления прошивки либо устанавливались реселлерами устройств, либо пользователей обманом заставляли загружать их с сайтов, которые обещали неограниченную потоковую мультимедиа или предлагали лучшую совместимость с более широким спектром приложений.

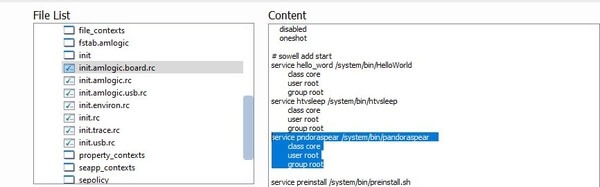

Служба, которая запускает бэкдор, включена в загрузочный образ boot.img. На скриншоте ниже показан запуск вредоносного сервиса в файле init.amlogic.board.rc из boot.img.

Вторым вектором передачи малвари Pandora является установка приложений с сайтов для нелегального стриминга фильмов и сериалов. В качестве примеров таких ресурсов исследователи приводят домены с именами типа youcine, magistv, latinatv и unitv, ориентированные на испаноязычных пользователей.

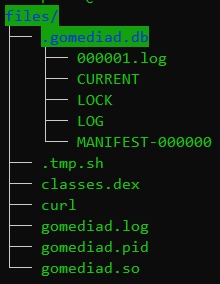

После установки и запуска приложения на устройстве незаметно для пользователя запускается сервис GoMediaService. Потом этот сервис автоматически стартует при загрузке устройства, вызывая программу gomediad.so. Рассматриваемая версия программы распаковывает ряд файлов, в том числе исполняемый classes.dex, который представляет собой командный интерпретатор с повышенными привилегиями.

В дальнейшем программы на устройстве могут взаимодействовать с этой оболочкой командной строки через открытый порт 4521. На изображении ниже приведена структура файлов, созданных программой gomediad.so, которая детектируется как Android.Pandora.4, после ее запуска.

Среди распакованных файлов имеется .tmp.sh, который представляет собой установщик упомянутого выше бэкдора Android.Pandora.2. После установки и запуска бэкдор получает адрес управляющего сервера из параметров командной строки или из файла, зашифрованного алгоритмом Blowfish. Обратившись к серверу, бэкдор скачивает файл hosts, заменяя им оригинальный системный файл, запускает процесс самообновления, после чего готов к приему команд.

Отправляя команды на зараженное устройство, злоумышленники могут запускать и останавливать DDoS-атаки по протоколам TCP и UDP, выполнять SYN, ICMP и DNS-flood, открывать реверс-шеллы, монтировать системные разделы ОС Android TV на чтение и запись и так далее. Все эти возможности реализованы за счет использования кода известной IoT-малвари Mirai.

Источник: xakep